Premessa

Possiamo definire la conformità (Compliant) alla sicurezza informatica come il metodo di gestione del rischio organizzativo allineato con misure di sicurezza e controlli predefiniti su come la riservatezza, l’integrità e la disponibilità dei dati vengono garantite dalle sue procedure tecnico-amministrative. Le normative maggiormente utilizzate in Europa e nei Paese occidentali possono riassumersi nella NIST (National Institute of Standards and Technology) americana e nella NIS (Network Information System) europea, per entrambe possiamo associare l’iniziativa italiana del così detto Framework Nazionale per la Cybersecurity nonché iniziative per la sicurezza delle piattaforme Cloud, il GDPR e l’ISO 27000 che analizzeremo più dettagliatamente. Inoltre metodologie e standard specifici per la sicurezza degli Endpoint ovvero i nodi (dispositivi o network elements) di accesso alle reti che costituiscono il 70% dei bersagli andati a buon fine in attacchi alle organizzazioni pubbliche e private. A tutto questo, deve aggiungersi il nuovo pacchetto di regole europee per la finanza digitale, provvisoriamente approvato e che va sotto il nome di DORA (Digital Operational Resilience Act). Tale pacchetto dovrà coesistere con la NIS europea e con le normative già implementate nell’ambito delle Supply Chains connesse alle attività primarie del business finanziario.

Un corretto approccio metodico alla gestione delle conformità non potrà che aumentare la resilienza delle organizzazioni, dei servizi erogati e delle strutture preposte alla sua attuazione. Nel presente articolo, partendo da una analisi generale delle più diffuse normative e standard di sicurezza, cercheremo di fornire un semplice ma efficace approccio metodico integrato alla gestione delle varie conformità. Tale approccio risulta valido sia per i regolamenti generali attraverso modelli comparativi interoperativi, sia per la sicurezza specifica degli Endpoint attraverso strumenti tecnologici di Governance come ad esempio i SIEM (Security Information and Events Management) e/o piattaforme di Intelligenza Artificiale.

Le normative principali di riferimento [B002]

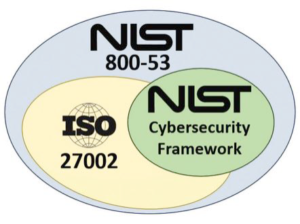

NIST Cybersecurity Framework organizza il suo materiale «core» in cinque funzioni (Identify, Protect, Detect, Respond, Recover) che sono suddivise in un totale di 23 «categorie». Per ciascuna categoria,

definisce una serie di sottocategorie di risultati e controlli di sicurezza informatica, con 108 sottocategorie in tutto utilizzabili per implementare viste particolareggiate in funzione degli obiettivi di sicurezza da raggiungere. Per ogni sottocategoria, la normativa fornisce anche la voce «Risorse informative» che referenziano sezioni specifiche di altri standard di sicurezza delle informazioni, tra cui ISO 27001, COBIT, NIST SP 800-53, ANSI/ISA-62443. NIST viene quindi utilizzata per creare mappe del Cybersecurity Framework più accessibili a piccole e medie imprese. Una declinazione tutta italiana della NIST americana è rappresentata dal Framework Nazionale per la Cybersecurity che presenta la stessa identica configurazione di categorie e sotto categorie con alcune varianti migliorative sul Maturity and Severity model rispetto al più semplice modello americano.

definisce una serie di sottocategorie di risultati e controlli di sicurezza informatica, con 108 sottocategorie in tutto utilizzabili per implementare viste particolareggiate in funzione degli obiettivi di sicurezza da raggiungere. Per ogni sottocategoria, la normativa fornisce anche la voce «Risorse informative» che referenziano sezioni specifiche di altri standard di sicurezza delle informazioni, tra cui ISO 27001, COBIT, NIST SP 800-53, ANSI/ISA-62443. NIST viene quindi utilizzata per creare mappe del Cybersecurity Framework più accessibili a piccole e medie imprese. Una declinazione tutta italiana della NIST americana è rappresentata dal Framework Nazionale per la Cybersecurity che presenta la stessa identica configurazione di categorie e sotto categorie con alcune varianti migliorative sul Maturity and Severity model rispetto al più semplice modello americano.

NIS europea. Con il Decreto Legislativo 18 maggio 2018, n.65, pubblicato sulla Gazzetta Ufficiale n. 132 del 9 giugno 2018, l’Italia ha dato attuazione, recependola nell’ordinamento nazionale, alla Direttiva UE 2016/1148, detta Direttiva NIS gestita dall’Agenzia Europea ENISA (European Network and Information Security Agency ) ed intesa a definire le misure necessarie a conseguire un elevato livello di sicurezza delle reti e dei sistemi informativi. Il decreto si applica agli Operatori di Servizi Essenziali (OSE) e ai Fornitori di Servizi Digitali (FSD) ed ai CSIRT (Computer Security Incident Response Teams). Gli OSE sono i soggetti, pubblici e/o privati, che forniscono servizi essenziali per la società e l’economia nei settori dell’energia, dei trasporti, settore bancario e sanitario, delle infrastrutture dei mercati finanziari, della utilities di fornitura e distribuzione di acqua potabile e delle infrastrutture digitali. Gli FSD sono le organizzazioni che forniscono servizi di e-commerce, cloud computing, search engine con sede sociale sul territorio nazionale. Gli obblighi previsti per gli FSD non si applicano alle imprese che hanno meno di 50 dipendenti ed un fatturato non superiore ai 10 milioni di Euro. I CSIRT appartenenti alla rete europea di ENISA sono strutture governative di mezzi e risorse umane che operano per la sicurezza nazionale nel settore cyber in special modo per l’ Incident Management, Information Sharing nonchè l’Intelligence sulla minacca. L’Italia si è dotata nell’agosto 2021 dell’ACN (Agenzia per la Cybersicurezza Nazionale) che ha avviato i primi programmi nazionali strutturati di cybersecurity a difesa del sistema paese in fase di completamento.

Gli FSD sono le organizzazioni che forniscono servizi di e-commerce, cloud computing, search engine con sede sociale sul territorio nazionale. Gli obblighi previsti per gli FSD non si applicano alle imprese che hanno meno di 50 dipendenti ed un fatturato non superiore ai 10 milioni di Euro. I CSIRT appartenenti alla rete europea di ENISA sono strutture governative di mezzi e risorse umane che operano per la sicurezza nazionale nel settore cyber in special modo per l’ Incident Management, Information Sharing nonchè l’Intelligence sulla minacca. L’Italia si è dotata nell’agosto 2021 dell’ACN (Agenzia per la Cybersicurezza Nazionale) che ha avviato i primi programmi nazionali strutturati di cybersecurity a difesa del sistema paese in fase di completamento.

Il regolamento generale sulla protezione dei dati GDPR (General Data Protection Regulation), regolamento UE n. 2016/679, è un regolamento dell’Unione europea in materia di trattamento dei dati personali e di privacy, adottato il 27 aprile 2016, pubblicato sulla Gazzetta ufficiale dell’Unione Europea (UE) il 4 maggio 2016 ed entrato in vigore il 24 maggio dello stesso anno ed operativo a partire dal 25 maggio 2018. Con questo regolamento, ci si propone di rafforzare la protezione dei dati personali di cittadini dell’Unione europea e dei residenti nell’UE, sia all’interno che all’esterno dei confini dell’UE, restituendo ai cittadini il controllo dei propri dati personali, semplificando il contesto normativo che riguarda gli affari internazionali, unificando e rendendo omogenea la normativa privacy dentro l’UE. Il testo affronta anche il tema dell’esportazione di dati personali al di fuori dell’UE e obbliga tutti i titolari del trattamento dei dati (anche con sede legale fuori dall’UE) che trattano dati di residenti nell’UE ad osservare e adempiere agli obblighi previsti. Dalla sua entrata in vigore, il GDPR ha sostituito i contenuti della direttiva sulla protezione dei dati (Direttiva 95/46/CE) e, in Italia, ha abrogato gli articoli del codice per la protezione dei dati personali (d.lgs. n. 196/2003) con esso incompatibili.

semplificando il contesto normativo che riguarda gli affari internazionali, unificando e rendendo omogenea la normativa privacy dentro l’UE. Il testo affronta anche il tema dell’esportazione di dati personali al di fuori dell’UE e obbliga tutti i titolari del trattamento dei dati (anche con sede legale fuori dall’UE) che trattano dati di residenti nell’UE ad osservare e adempiere agli obblighi previsti. Dalla sua entrata in vigore, il GDPR ha sostituito i contenuti della direttiva sulla protezione dei dati (Direttiva 95/46/CE) e, in Italia, ha abrogato gli articoli del codice per la protezione dei dati personali (d.lgs. n. 196/2003) con esso incompatibili.

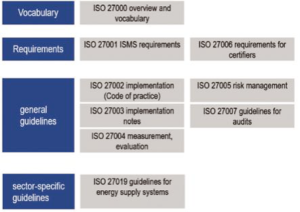

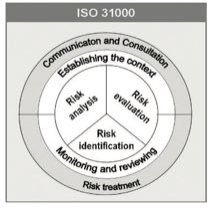

ISO/IEC 27001 ISMS Information Security Management Systems Family of Standards anche nota, in Italia, come famiglia di norme SGSI (Sistemi di Gestione per la Sicurezza delle Informazioni), è uno standard di sicurezza informatica redatto dalla ISO. Raggruppa un insieme di norme internazionali che si prefiggono di proteggere le informazioni che vengono mantenute ed elaborate da un’organizzazione. Attraverso questa famiglia di norme, le organizzazioni possono sviluppare ed implementare attraverso certificazioni, un proprio sistema per la gestione della sicurezza informatica per le informazioni finanziarie, la proprietà intellettuale ed i dati dei dipendenti, di clienti o di terzi. Le informazioni vengono protette da possibili attacchi informatici, errori umani, calamità naturali o da qualsiasi altra vulnerabilità che si può presentare durante l’utilizzo di un sistema informatico. Le norme delle serie definiscono i requisiti per creare un SGSI e per coloro che certificano questi sistemi; forniscono una guida per progettare, attuare, mantenere e migliorare un SGSI; esprimono le linee guida nei vari ambiti di utilizzo di un SGSI; valutano la conformità di un SGSI. Tutte le organizzazioni sono incentivate a valutare il rischio informativo, quindi a trattarlo in base alle loro esigenze. Data la natura dinamica del rischio e della sicurezza delle informazioni, il SGSI incorpora attività di miglioramento continuo per rispondere ai cambiamenti delle minacce, delle vulnerabilità o degli impatti degli incidenti. A questo punto non possiamo fare a meno di citare la più ampia normativa ISO sulla gestione dei rischi aziendale e le problematiche di sicurezza nota come ISO 31000 della quale la ISO 27001 è una appendice separata progettata per i Sistemi informativi.

Tutte le organizzazioni sono incentivate a valutare il rischio informativo, quindi a trattarlo in base alle loro esigenze. Data la natura dinamica del rischio e della sicurezza delle informazioni, il SGSI incorpora attività di miglioramento continuo per rispondere ai cambiamenti delle minacce, delle vulnerabilità o degli impatti degli incidenti. A questo punto non possiamo fare a meno di citare la più ampia normativa ISO sulla gestione dei rischi aziendale e le problematiche di sicurezza nota come ISO 31000 della quale la ISO 27001 è una appendice separata progettata per i Sistemi informativi.

DORA (Digital Operational Resilience Act) approvato a marzo 2022 ma non ancora operativo, costituisce il Pacc hetto Europeo di Finanza Digitale che imporrà alle organizzazioni finanziarie di garantire la resilienza di tutte le tecnologie nello stack di erogazione dei servizi e nelle rispettive supply chains loro afferenti facendo della responsabilità una milestone fondamentale: se si possiede una risorsa, allora si è responsabili per essa. Anche le infrastrutture e le applicazioni di terze parti vengono incluse nell’area di responsabilità dell’organizzazione. Difatti è un avanzamento rispetto alla già nota direttiva dei pagamenti digitali PSD2 di cui abbiamo già discusso in altri articoli tant’è che si parla già della prossima PSD3 come inscindibile da DORA. Tale pacchetto non escluderà pertanto l’utilizzo di tecnologie blockchain da noi già affrontate in [B001]. DORA si applicherà a tutte le imprese finanziarie, sia di investimento che assicurative, nonché alla gestione delle criptovalute e servizi di crowdfunding. DORA coesisterà in modo nativo con la Direttiva NIS già recepita nelle legislazioni nazionali europee e questo risulta essere un grosso vantaggio per la sicurezza nazionale ed europea. Tuttavia un problema serio è stato evidenziato nei vari gruppi di lavoro DORA, in particolare l’esistenza di una difficoltà nel tracciare le dipendenze di terze parti tecnologiche inserite all’interno della catena di valore dei servizi finanziari (Supply Chain), problema superabile solo con una precisa e completa mappatura dei servizi in Cloud dell’istituto finanziario e delle terze parti coinvolte che raccomandiamo possano provvedere ad un serio censimento.

hetto Europeo di Finanza Digitale che imporrà alle organizzazioni finanziarie di garantire la resilienza di tutte le tecnologie nello stack di erogazione dei servizi e nelle rispettive supply chains loro afferenti facendo della responsabilità una milestone fondamentale: se si possiede una risorsa, allora si è responsabili per essa. Anche le infrastrutture e le applicazioni di terze parti vengono incluse nell’area di responsabilità dell’organizzazione. Difatti è un avanzamento rispetto alla già nota direttiva dei pagamenti digitali PSD2 di cui abbiamo già discusso in altri articoli tant’è che si parla già della prossima PSD3 come inscindibile da DORA. Tale pacchetto non escluderà pertanto l’utilizzo di tecnologie blockchain da noi già affrontate in [B001]. DORA si applicherà a tutte le imprese finanziarie, sia di investimento che assicurative, nonché alla gestione delle criptovalute e servizi di crowdfunding. DORA coesisterà in modo nativo con la Direttiva NIS già recepita nelle legislazioni nazionali europee e questo risulta essere un grosso vantaggio per la sicurezza nazionale ed europea. Tuttavia un problema serio è stato evidenziato nei vari gruppi di lavoro DORA, in particolare l’esistenza di una difficoltà nel tracciare le dipendenze di terze parti tecnologiche inserite all’interno della catena di valore dei servizi finanziari (Supply Chain), problema superabile solo con una precisa e completa mappatura dei servizi in Cloud dell’istituto finanziario e delle terze parti coinvolte che raccomandiamo possano provvedere ad un serio censimento.

La supervisione di DORA avviene attraverso un Forum di Vigilanza costituito dalle AEV (Autorità Europea di Vigilanza) e dalle autorità nazionali, con la BCE (Banca Centrale Europea) e altre entità come osservatori. Tali Autorities istituiscono la sorveglianza delle istituzioni finanziarie e dei fornitori di tecnologia. Rendere l’innovazione compatibile con la regolamentazione è una delle maggiori sfide competitive nell’Unione Europea e in particolare nel settore finanziario, in piena dinamica di trasformazione con l’arrivo di blockchain e AI associate ai nuovi servizi che ribadiamo dovranno essere necessariamente censiti nelle loro essenze digitali.

Regulatory compliance gestite da SIEM

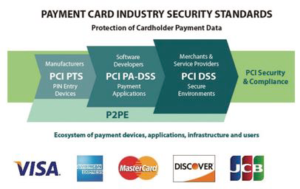

In un precedente articolo [B006] abbiamo discusso del fatto che un SIEM al quale releghiamo funzioni di Security Governance in special modo per il monitoraggio degli Endpoint attraverso agents, dovrà sempre più soddisfare delle compliance ad ampio spettro verso MITRE, NIST 800-53, PCI DSS, TSC, HIPAA, GDPR, che andremo ad esplicitare brevemente di seguito.

PCI DSS. L’Ente responsabile degli standard di protezione PCI (PCC Security Standards Council) è costantemente al lavoro per monitorare le minacce e potenziare gli strumenti del settore dei pagamenti elettronici. Grazie al miglioramento continuo, agli standard di protezione PCI e grazie alla formazione di professionisti della sicurezza, l’Ente mantiene un alto livello globale di sicurezza verso i clienti del mondo bancario evitando compromissione dei dati della carta di pagamento.

TSC. In ottica SOC-SIEM (SOC=Security Operational Center), nei così detti Trust Services Criteria (TSC) dell’AICPA. I SOC Response Team devono disporre di tutti i controlli applicabili ed essere in grado di fornire tempestivamente prove dell’efficacia di tali controlli. I criteri per i servizi fiduciari (TSC) necessari ad ottenere la certificazione SOC 2 e quindi soddisfare i più recenti standard del framework, sono relativi a controlli che le organizzazioni devono implementare nell’infrastruttura IT. Le cinque categorie di criteri di controllo sono riportate in figura. Va da sé che uno strumento come il SIEM, in grado di supportare tali controlli, faciliterà l’approccio ad un SOC certificato anche e soprattutto in ottica CLOUD.

HIPAA. L’Health Insurance Portability and Accountability Act (HIPAA) è una legge federale degli Stati Uniti che definisce i requisiti per il trattamento dei dati sanitari protetti dei privati. La compliance HIPAA è regolamentata dall’HHS (Department of Health and Human Services) e l’OCR (Office for Civil Rights) che ha il compito di farla rispettare. L’HIPAA compliance deve essere parte integrante della cultura aziendale di ogni entità che opera nel settore sanitario al fine di garantire la privacy, la sicurezza e l’integrità dei dati sanitari protetti.

GDPR. General Data Protection Regulation (Regolamento Generale sulla Protezione dei Dati), ovvero il Regolamento Europeo NIS 2016/679 che ribadiamo chiarisce come i dati personali debbano essere trattati, raccolti, utilizzati, protetti e condivisi. Un SIEM che consenta di poter gestire adeguatamente dei report periodici che soddisfano la normativa GDPR/ISO 27001/Framework NIST è da preferire rispetto ad altre soluzioni.

NIST 800-53. Costituisce uno standard di conformità alla sicurezza creato dal Dipartimento del Commercio degli Stati Uniti e dal National Institute of Standards in Technology in risposta alle capacità tecnologiche in rapido sviluppo di soggetti avversari. Il NIST 800-53 è obbligatorio per tutti i sistemi informativi federali degli Stati Uniti ad eccezione di quelli relativi alla sicurezza nazionale. Le sue linee guida possono essere adottate da qualsiasi organizzazione che gestisca un sistema informativo con dati sensibili o regolamentati. Fornisce un catalogo di controlli sulla privacy e sulla sicurezza per la protezione da una varietà di minacce, dai disastri naturali agli attacchi ostili.

MITRE framework

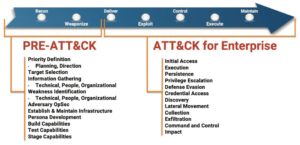

MITRE è un framework che implementa una tipica Cybersecurity Kill Chain a 7 step, messa in relazione con specifiche Tecniche Tattiche e Procedure (TTP) necessarie ad identificare e studiare gli attacchi cyber tenendo conto anche dei movimenti laterali di un avversario. Originariamente pensato con due ambienti fondamentali: PRE-ATT&CK e ATT&CK nel 2020, MITRE ha pubblicato ATT&CK v8. Questa versione rimuove il dominio PRE-ATT&CK dalla chain, sostituendo il suo ambito con due nuove tattiche in Enterprise ATT&CK Reconnaissance e Resource Development.

La struttura di ATT&CK consiste in 14 Tattiche che delineano il “perché” dell’approccio di un attaccante e quindi rappresentano l’obiettivo del suo attacco. Le tecniche ATT&CK sono del tipo “Come” un avversario raggiunge un determinato obiettivo. Le Procedure sono i passaggi specifici che un avversario compie per eseguire e implementare una tecnica. Queste tecniche rappresentano i vari modi in cui un cyber-attack può raggiungere obiettivi target. Questo approccio, implementato in un SIEM fornisce una soluzione completa e molto economica per prevenire e mitigare minacce alla sicurezza informatica.

La struttura di ATT&CK consiste in 14 Tattiche che delineano il “perché” dell’approccio di un attaccante e quindi rappresentano l’obiettivo del suo attacco. Le tecniche ATT&CK sono del tipo “Come” un avversario raggiunge un determinato obiettivo. Le Procedure sono i passaggi specifici che un avversario compie per eseguire e implementare una tecnica. Queste tecniche rappresentano i vari modi in cui un cyber-attack può raggiungere obiettivi target. Questo approccio, implementato in un SIEM fornisce una soluzione completa e molto economica per prevenire e mitigare minacce alla sicurezza informatica.

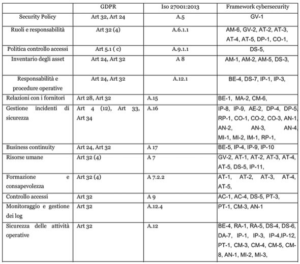

Un esempio di modello cross reference

Le normative esposte possono essere adottate anche singolarmente dalle organizzazioni coinvolte e quindi per realizzare un modello integrato tra differenti normative e standardizzazioni è necessario metterle in relazione attraverso tabelle di Cross Reference equiparando gli articoli corrispondenti nelle diverse normative e standard e comunque l’utilizzo di SIEM di nuova generazione facilitano in questo approccio.

Nella tabella sottostante sono ad esempio posti a confronto gli articoli del GDPR con quelli della ISO27001 e con quelli della NIST-Framework Nazionale Cybersecurity in un lavoro di ricerca svolto con i miei studenti del Master in Cybersecurity[B004]

TAB.1 – Cross Reference | Descrizione | GDPR | ISO 27001 |

Framework Nazionale

Risulta evidente che procedendo con la consultazione di questi riferimenti incrociati ( facilmente implementabile a livello software ) è possibile avere sotto controllo tutti i processi di certificazione e le normative obbligatorie nonché misurare l’adeguamento da una ad un’altra normativa mantenendo la garanzia del rispetto degli obblighi di legge.[B004]

Ricordiamo al lettore che Il 70% degli attacchi informatici andati a buon fine ha origine dall’Endpoint, ovvero dai dispositivi che si connettono direttamente ad Internet. L’Endpoint è diventato quindi l’epicentro della minaccia. Difenderlo con soluzioni avanzate che mappino il dominio di tutte le normative in ambito Cyber è la migliore strada per aumentare la resilienza delle organizzazioni.

Garantire la conformità

Garantire la conformità alla sicurezza informatica è ora più che mai essenziale e se non si attua tale processo, è possibile ingenerare gravissime perdite non solo economiche ma anche reputazionali. Abbiamo osservato che esistono moltissimi controlli e numerosi requisiti imposti da più organismi di regolamentazione e gruppi industriali privati. Inoltre, le organizzazioni multinazionali devono affrontare l’ulteriore e importante sfida di dover aderire a una molteplicità di normative globali e locali di diverse giurisdizioni e autorità di regolamentazione in differenti aree geografiche. La sfida continuerà a crescere con l’aumento della frequenza, dei volumi e della gravità degli attacchi, il che porterà gli standard e le organizzazioni governative a rendere i requisiti di conformità ancora più severi. Le aziende che risultano non conformi devono affrontare inoltre potenziali multe e sanzioni, per non parlare del danno d’immagine. L’unico modo per ridurre il rischio di violazione, mitigare i costi associati di risposta e ripristino, evitare le multe salate e i danni alla continuità del business garantendo contestualmente l’equità del marchio risulta essere quello di assicurarsi che la protezione sia solida e che tutti aderiscano alla conformità alla sicurezza informatica. In un panorama di attacchi in continua evoluzione bisogna tener presente che le minacce alla sicurezza informatica emergono e cambiano molto rapidamente, rendendo molto difficile per le organizzazioni e per le autorità di regolamentazione essere “sul pezzo”.

Competere con la sofisticatezza di chi progetta gli attacchi è una sfida ancora più grande in quando è necessario stare continuamente al passo con le tecnologie in rapida evoluzione. Per garantire la conformità alle norme di sicurezza è dunque necessario disporre di competenze interne ampie e variegate, che includono una conoscenza approfondita di molteplici normative, minacce informatiche, processi, controlli e tecnologie di sicurezza informatica. Senza una tale vasta esperienza, è impossibile creare un programma efficace e completo ed eseguire accuratamente l’ambito, il monitoraggio e la riparazione necessari per garantire la sicurezza e dimostrare la conformità. Testare regolarmente i programmi di sicurezza è vitale. Questo è il motivo per cui è essenziale e persino strategico garantire che i fornitori di soluzioni e servizi che supportano, implementano e mantengono i programmi, nonché i controlli e le tecnologie di sicurezza informatica dell’organizzazione, siano tutti certificati per SOC 2, GDPR, HIPPA e PCI DSS, ISO 22301 e ISO/IEC 27001. La ISO 22301 è importante per essere l’applicabilità per simulazioni di hacking, indagini forensi, intelligence informatica, formazione e costruzione e gestione di centri operativi di sicurezza. Tuttavia è importante notare che la protezione dell’organizzazione da un attacco cyber richiede di andare oltre gli standard di conformità del settore, oltre le tecnologie di Governance, oltre le certificazioni, oltre i limiti tecnico-amministrativi imposti dalle tecnologie e questo significa disporre di un Responce Team inteso come Capitale Umano dell’Impresa, certamente ben addestrato, ma con competenze superiori in termini di percezione avanzata della Situation Awareness in grado di superare dal punto di vista umano l’elemento tecnologico e gli stessi approcci basati su tecniche AI.

Riferimenti bibliografici

[B001] https://www.cybertrends.it/psd2-e-nuovemonete-virtuali/

[B002] per le definizione delle normative si faccia riferimento all’enciclopedia Wikipedia

[B004] GDPR Gestione Privacy by design per PMI e PA. Tesi Master in Cybersecurity – Link Campus University A.A.2017/18 – G.Pensili, S.Massaini, Relatore prof. F.Corona.

[B005] Infrastrutture Critiche Finanziarie. I nuovi modelli. Protezione e simulazione (cybertrends.it) https://www.cybertrends.it/infrastrutture-critiche-finanziarie-nuovi-modelli-dinamici-di-protezione-e-simulazione/

[B006] Un approccio Open source alla gestione delle vulnerabilità – Rivista Cybersecurity Trends (cybertrends.it) https://www.cybertrends.it/un-approccio-opensource-alla-gestione-delle-vulnerabilita/

Autore: Francesco Corona