La protezione e simulazione dei modelli dinamici.

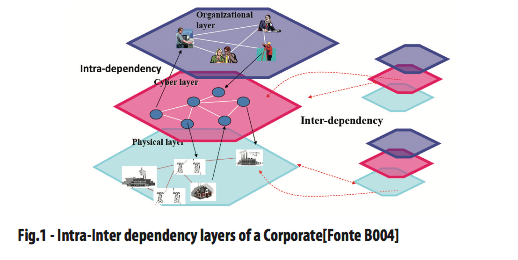

Il termine «Infrastruttura Critica Finanziaria (FCI)» si riferisce ad un gruppo di assets istituzionali e di corporate del mercato finanziario interconnessi su reti di comunicazione wireless e/o wireline che sono di vitale importanza per i sistemi europei di pagamento e di negoziazione dei titoli. Ricordiamo che la recente normativa europea di riferimento è del luglio 2016 ed afferisce alla Direttiva comunitaria 1148 per la sicurezza delle reti e dell’informazione, nota anche come Direttiva NIS (Network and Information Security), che stabilisce i requisiti minimi per la sicurezza informatica per gli operatori di servizi essenziali e servizi digitali incluse le banche. I quattro servizi e processi che sono considerati critici dalla comunità di esperti europei per il settore finanziario sono:

Pagamenti da punto vendita (POS) Pagamenti a distanza Trasferimenti interbancari di alti valori monetari Operazioni su titoli

L’ultima normativa europea di prossima introduzione relativa alle transazioni economiche (PSD2), prevista per gennaio 2018, imporrà inoltre scenari economici evolutivi non più basati sull’attuale modello di fiducia tra clienti e banche ma su logiche del consenso nelle quali vedremo nuovi soggetti intermediari delle transazioni. I soggetti facenti parte di una catena di valore economico (transazione) saranno proprietari di un blocco di informazioni con le proprie chiavi di accesso. Pertanto una transazione economica andata a buon fine, sarà composta da differenti blocchi di proprietà del soggetto bancario che disporrà dei consensi e quindi delle chiavi di accesso di tutti i singoli soggetti.

Questi modelli detti block-chain hanno già dimostrato una loro intrinseca robustezza con pagamenti basati su moneta elettronica bitcoin ma appena introdotti nel sistema euro aumenteranno di certo le preoccupazioni dei security manager nella definizione ed implementazione di apposite infrastrutture di gestione e contromisure idonee che a questo punto necessiteranno sempre più di sistemi dinamici di analisi semantica delle minacce ed allertamento preventivo, oltre a sistemi di simulazione in grado di studiare fenomeni di propagazione degli effetti di attacchi sulle infrastrutture correlate. Di seguito analizzeremo i quattro processi giudicati critici del settore finanziario e le nuove strategie di Threat Intelligence dinamica e modelli di simulazione applicati al settore delle Infrastrutture Critiche Finanziarie.

1.1 Pagamenti da punto vendita

I pagamenti in contanti ed elettronici da punti vendita (POS) includono quelli che utilizzano banconote e monete e quelli che utilizzano carte di debito e di credito. Sono inclusi anche i prelievi in contanti da ATM. I consumatori si basano su pagamenti agevolati in luoghi come negozi, luoghi di intrattenimento e stazioni di servizio. Se i pagamenti POS dovessero bloccarsi in tutto o in parte, potrebbe verificarsi un enorme disagio sociale dovuto al ritardo o all’arresto dei pagamenti. I pagamenti con carta di debito sono il principale mezzo di pagamento nei negozi e i disservizi possono avere un impatto importante sia sui consumatori che sui rivenditori. I cosiddetti Webstores, che sono “rivenditori virtuali”, ricevono la maggior parte dei loro pagamenti tramite operazioni bancarie online, con i consumatori che utilizzano la loro carta di credito o diversi sistemi di commercio elettronico e saranno a breve coinvolti nella nuove dinamiche che la normativa europea PSD2 trascinerà con se.

1.2 Pagamenti a distanza

I pagamenti remoti gestiti dal settore finanziario comprendono i pagamenti dei creditori (trasferimenti di crediti tramite operazioni bancarie online e trasferimenti di pagamento), strumenti di riscossione (addebiti diretti) e pagamenti ricorrenti, quali stipendi, prestazioni sociali e pensioni. Se il sistema di gestione dei pagamenti con copertura di massa dovesse collassare, in uno scenario più che concreto si potrebbero provocare rivolte sociali di portata globale. Un esempio per tutti può essere l’eventuale mancato pagamento prolungato nel tempo di stipendi e pensioni e quindi l’indisponibilità prolungata dei servizi connessi.

1.3 Trasferimenti interbancari di alti valori monetari

I trasferimenti interbancari di alti valori monetari sono pagamenti tra banche e altre istituzioni del capitale e del mercato monetario, compresi i trasferimenti di tesoreria delle grandi società e la liquidazione di operazioni di cambio e di compravendita di oro. Le transazioni sono tipicamente poche, ma coinvolgono grandi quantità monetarie, banche centrali e corretta gestione delle valute. Mentre una ripartizione dei trasferimenti interbancari o delle operazioni su titoli di valore elevato è meno probabile che provochi squilibri sociali, le perdite finanziarie dovute ad attacchi cyber, crack finanziari, speculazioni internazionali, possono essere sostanziali nei rapporti di stabilità sociale a causa delle grandi perdite che ne deriverebbero. Alla fine, le perdite potranno anche essere intangibili, ma si manifesteranno come perdita di fiducia nel settore finanziario o in una parte di esso. Ciò potrebbe anche avere conseguenze economiche a medio e lungo termine come avvenne nella crisi dei subprime statunitensi [B008].

1.4 Operazioni su titoli

Le operazioni in titoli comprendono la negoziazione, la compensazione e la liquidazione regolamentata di titoli e derivati. La prolungata ripartizione delle operazioni in titoli può causare notevoli perdite finanziarie ed economiche per gli investitori. Se invece una piattaforma di trading diventa improvvisamente non disponibile, il mancato trading potrebbe ingenerare effetti collaterali globali su intere nazioni.

1.5 Impatto dei disservizi bancari e rischi associati

Sulla base delle considerazioni precedentemente esposte, la tabella seguente fornisce una sintesi dell’impatto indotto nel collasso di servizi finanziari e nei processi critici associati nel caso di brevi disservizi o disservizi prolungati:

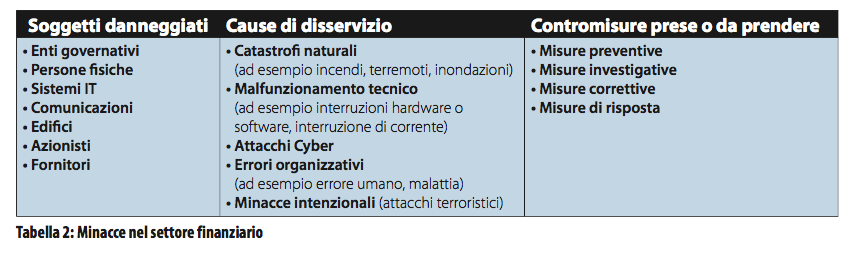

A questo punto è fondamentale identificare i rischi generali e sistemici per le infrastrutture critiche del settore finanziario e fornire una guida nella classificazione di queste cause e le necessarie contromisure. Nella tabella successive una sintesi di questi importanti aspetti da non sottovalutare:

Come possiamo osservare, le cause di disservizio coinvolgono differenti soggetti e possono essere dirette o indirette. Un esempio di quest’ultime è l’inaccessibilità di un edificio a causa di un incendio nelle vicinanze, il che significa che la causa non è all’interno dell’edificio stesso. Altre cause possono presentarsi in diverse categorie di rischio, come un corto circuito (guasto tecnico) o una esplosione da atto terroristico (minaccia terroristica intenzionale). Le classificazioni servono quindi solo come guida, piuttosto che come struttura rigida. Considerando le forti interdipendenze del settore finanziario con strutture finanziarie interne e strutture esterne anche gli effetti secondari devono essere presi in considerazione in modo serio. In altre parole, gli effetti causati da una catastrofe con la scarsissima disponibilità di infrastrutture critiche (per esempio nel settore delle comunicazioni) avrà effetti a cascata che potranno produrre interruzioni nel settore finanziario creando nuovi scenari che ha senso prevedere in fase di allertamento preventivo della minaccia stessa.

Come possiamo osservare, le cause di disservizio coinvolgono differenti soggetti e possono essere dirette o indirette. Un esempio di quest’ultime è l’inaccessibilità di un edificio a causa di un incendio nelle vicinanze, il che significa che la causa non è all’interno dell’edificio stesso. Altre cause possono presentarsi in diverse categorie di rischio, come un corto circuito (guasto tecnico) o una esplosione da atto terroristico (minaccia terroristica intenzionale). Le classificazioni servono quindi solo come guida, piuttosto che come struttura rigida. Considerando le forti interdipendenze del settore finanziario con strutture finanziarie interne e strutture esterne anche gli effetti secondari devono essere presi in considerazione in modo serio. In altre parole, gli effetti causati da una catastrofe con la scarsissima disponibilità di infrastrutture critiche (per esempio nel settore delle comunicazioni) avrà effetti a cascata che potranno produrre interruzioni nel settore finanziario creando nuovi scenari che ha senso prevedere in fase di allertamento preventivo della minaccia stessa.

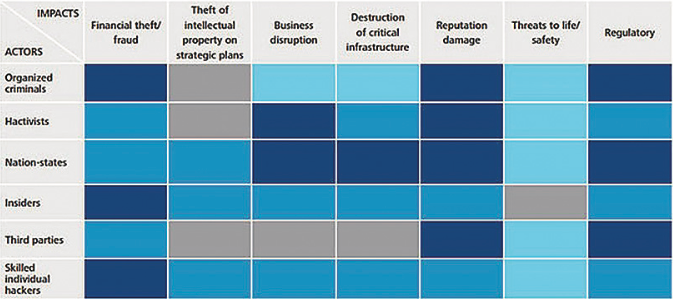

Fig. 1 – Cross Reference Attori – Impatti su attacchi Cyber – Fonte Deloitte

In questa cross reference di Deloitte Center per i Servizi Finanziari un attacco distruttivo alle infrastrutture critiche finanziarie avrebbe un coinvolgimento Very high sugli stessi stati nazionali che ospitano le infrastrutture attaccate.

2.0 Infrastrutture Critiche Finanziarie e Cybersecurity

Dal punto di vista “Cyber” queste criticità intrinseche alle Infrastrutture Critiche Finanziarie impongono due azioni distinte in linea con le recenti disposizioni europee e con le direttive ENISA:

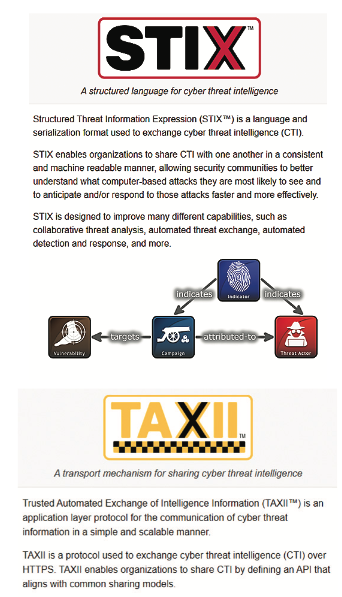

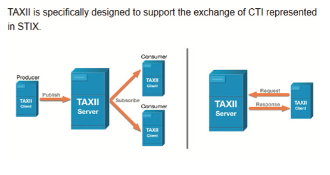

Utilizzo di sistemi dinamici di allertamento preventivo ed analisi semantica della minaccia onde meglio rispondere ad attacchi cyber improvvisi e repentini. In buona sostanza si considera sempre tecnologia SIEM (Security Information and Event Management) come base di supporto alla tracciabilità delle minacce ma a questo punto integrabile via API con sensoristica periferica presente su network elements di nuova generazione basati su tecnologia proprietarie come ad esempio STIX ( Structure Threat Information eXpression) e Taxii ( Trusted Automated Exchange of Intelligence Information) e tuttavia nuove tecnologie OpenThreat che saranno sempre più presenti sul mercato della sicurezza.

Utilizzo di sistemi di simulazione e modelli di propagazione degli effetti e ripercussioni su infrastrutture critiche finanziarie.

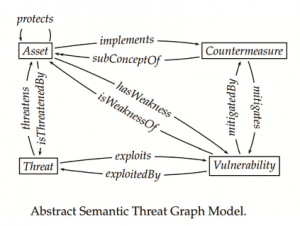

2.1 Sistemi dinamici di allertamento preventivo ed analisi semantica della minaccia

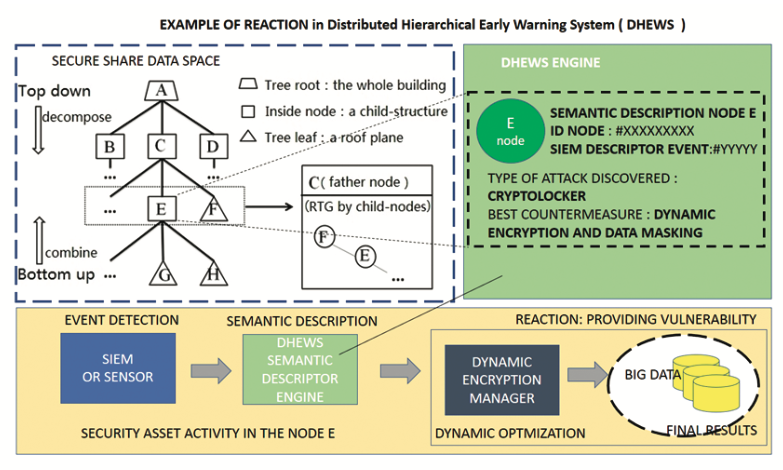

Un sistema di allarme rapido distribuito gerarchicamente va pensato come parte sensoristica integrata con le piattaforme di Security Information and Event Management (SIEM) e le infrastrutture di Cyber Security Operations Center (CSOC). Il sistema acquisisce informazioni dai sensori sulle reti degli utenti finali, anonimizza i dati (privacy by design) e trasmette le informazioni a un “nodo di elaborazione” dove, utilizzando algoritmi come moduli probabilistici, grafici di minacce semantiche ed analisi di sicurezza predittiva determina la probabilità di attacchi in corso. In questo modo un gruppo di informazioni è derivato da questi sistemi Distributed Hierarchical Early Warning e condiviso con altre organizzazioni e strutture CERT.

Fig.2 – Schema di reazione dinamica ad un attacco cyber utilizzando sistemi di distribuzione gerarchica di allertamento preventivo

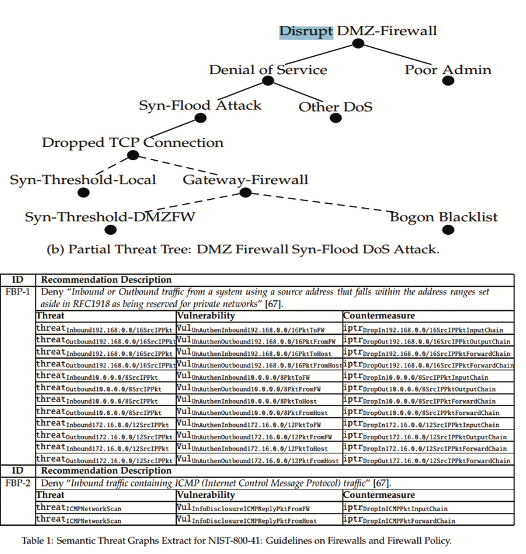

Le minacce vengono quindi rilevate sui nodi gerarchici occupati dai network elements della architettura di rete come ad esempio un DMZ Firewall o un Gateway Firewall che implementano specifiche di direttive come la NIST-800-41 pertanto forniscono le contromisure da adottare in tempo reale. Nell’esempio un albero gerarchico di un attacco Syn-FloodDoS. Fig. 3 [B007].

Il metodo di protezione dinamica proposto consente di disporre delle giuste contromisure necessarie, assicurando che il problema si risolva in modo efficace e riduca in modo significativo i costi. Ad esempio, nella Fig.2 la protezione dei dati può essere effettuata con sistemi dinamici di crittografia dei dati e di mascheramento dopo che il sistema Distributed Hieralchical Early Warning ha commutato il descrittore semantico al nodo che gli appartiene. Tutto il layer di informazioni semantiche condivise può a sua volta essere gestito con meccanismi di crittografia e di gestione della sicurezza dei dati.

Fig. 4 – Esempio di tabella di descrittori semantici NIST-800-41 per Firewall policy.

Concludendo, i benefici di questa tecnologia innovativa possono così riepilogarsi:

- Allarmi rapidi distribuiti gerarchicamente sulla rete e centralizzabili su SIEM

- Protezione dello spazio dei dati condivisi come middleware per condividere le informazioni sugli attacchi informatici. Questo utilizzerà i concetti di privacy by design in cui i dati sono resi anonimi prima della condivisione.

- Migliore rilevamento e condivisione di attacchi noti e nuovi e/o sconosciuti

- Esplorazione e determinazione dei tipi e/o modelli di attacco

- Apprendimento automatico dai dati (etichettati) di nuovi modelli di attacco.

- Report di vulnerabilità e minacce in un formato gestibile e facilmente utilizzabile per gli utenti finali

Note aggiuntive schede STIX e TAXII:

2.2 Sistemi di simulazione e modelli di propagazione degli effetti

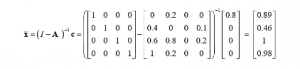

L’esigenza progettuale di aumentare la resilienza dei sistemi Cyber-Fisici nel settore delle Infrastrutture Critiche Finanziarie ha un impatto immediato su quali sono i modi per analizzare il rischio associato ai vari eventi critici. Infatti, l’equazione classica per la caratterizzazione del rischio R = P x V x C collega il rischio “R” a tre fattori, che sono, in particolare: Probabilità “P” di occorrenza di un evento (quanto è probabile che una determinata minaccia per concretizzare / manifestare); Vulnerabilità del sistema “V” all’evento specifico (che rappresenta una misura di sistema robusta contro la minaccia specifica); le Conseguenze (impatti) “C” prodotte dal verificarsi dell’evento (cioè quali sono le conseguenze negative in termini di vite umane, danni economici, immagine, ecc.). Un altro aspetto chiave è la mitigazione dei rischi informatici negli attacchi alle infrastrutture cyber fisiche primarie. Il modello di propagazione all’infrastruttura eterogeneo noto come modello Leontieff [B001] [B005] potrebbe essere adattato alle nostre esigenze di ricerca in base ai profili richiesti per Infrastrutture Critiche Finanziarie. Nel modello, i degradi subiti da ciascun settore / infrastruttura sono descritti dal grado di inattività xi (cioè una variabile il cui valore è compreso nell’intervallo [0,1] dove xi = 0 indica la piena funzionalità, mentre xi = 1 indica la completa distruzione delle capacità operative). Il calcolo di quale sia l’effetto di ordine diretto e di ordine superiore, indotto sul sistema da un evento esterno, viene effettuato mediante l’equazione di matrice:

![]()

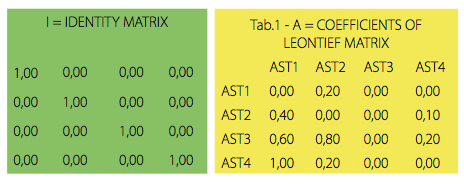

Dove A è una matrice mxm di coefficienti di Leontieff (con m uguale al numero di infrastrutture esaminate), e i cui elementi rappresentano la frazione di inoperabilità che l’infrastruttura j-esima viene trasmessa all’infrastruttura i-esima.

2.2.1 Modello Leontief applicato ad Infrastrutture Critiche Finanziarie

Prima di tutto, definiamo il concetto di Asset per i nostri scopi di progettazione e ricerca come una funzione infrastrutturale attiva o un cluster di funzioni attivo, inserito in un dominio Cyber interdipendente su reti di comunicazione wireless e wireline (def.1).

L’interdipendenza degli Asset è la risultante di attività funzionali sinergiche distribuite tra gli assets, che è misurata in modo univoco con un valore compreso [0,1] con 0 massima funzionalità e 1 massima non funzionalità (Def.2). Quindi un patrimonio aziendale è un insieme di risorse logiche e fisiche interconnesse che sono funzionali ai fini della Corporate (Def. 3)

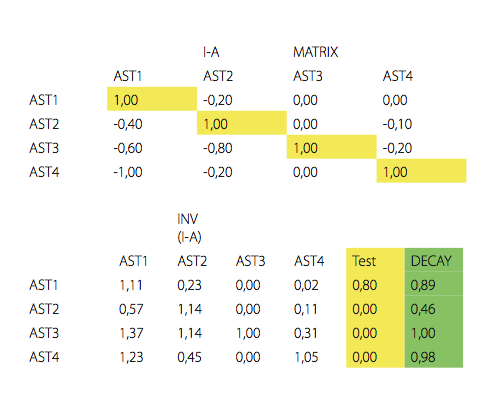

Per stimare, ad esempio, l’impatto complessivo che un attacco informatico può avere su una Infrastruttura Critica Finanziaria, dobbiamo prima di tutto misurare le interdipendenze tra Asset1 (ATM), Asset2 (BANK OFFICE), Asset3 (DATA NETWORK) e Asset4 (DATA BASE) intesi come sottosistemi distribuiti anche geograficamente all’interno dell’azienda stessa, è necessario innanzitutto identificare il grado di dipendenza esistente tra i diversi Asset (vedi esempio in Tabella 1-Matrix dei coefficienti di Leontief) in funzione del tipo di infrastrutture e del contesto nazionale ed europeo ed è questo il grosso lavoro di chi è preposto a definire questa tipologia di modelli. Quindi considerando la matrice A (mxm detta dei coefficienti di Leontief ), la colonna i-esima descriverà l’impatto che la distruzione dell’i-esimo Asset implica sugli altri Assets). Ad esempio, se si desidera valutare gli effetti di un evento cyber che rende non operativo l’80% degli ATM (ATM), si applica il seguente modello[B004]:

Con = risultato vettoriale che misura il valore di degradazione su ciascuna delle quattro risorse Asset, I = matrice Identità, A = matrice dei coefficienti di Leontief e c = vettore Test che misura l’80% di inattività. Con questi dati di test possiamo simulare la propagazione del degrado globale che viene introdotto su tutti i 4 asset coinvolti, quindi un 80% di indisponibilità di Asset1 si traduce in un aumento dell’89% nel degrado sempre di Asset1 (ATM), 46% su Asset2 (BANK OFFICE) , Degradazione del 100% su Asset3 (DATA NETWORK) e degradazione del 98% su Asset4 (DATA BASE)

2.2.2 Calcoli su foglio elettronico

2.2.3 Requisiti fondamentali del modello

I requisiti fondamentali di tale modello per le Infrastrutture Critiche Finanziarie sono cosi riepilogabili:

- Definizione della metodologia per determinare la corretta matrice dei coefficienti di Leontief per il settore delle Infrastrutture Critiche Finanziarie [B004][B005][B006]

- La corretta definizione di un asset 3. Il Raggruppamento degli Assets (cluster)

3.0 Considerazioni finali

Il ruolo centrale delle Infrastrutture Critiche Finanziarie sarà sempre più enfatizzato dalle crescenti esigenze di un mercato globalizzato, nomadico, dinamico e virtuale in special modo nelle quattro categorie di processi critici evidenziate in questo studio come i pagamenti POS, i pagamenti nomadici, i trasferimenti di elevati valori monetari e le operazioni di trading. La domanda che ci si pone è se gli Istituti Finanziari proprietari delle infrastrutture saranno disposte a cedere loro spazi di attività ai nuovi intermediari; probabilmente sì sotto precisi vincoli di controllo e sicurezza sia delle transazioni economiche viste in ottica di consenso tra le parti coinvolte sia dai sistemi Cyber-Fisici di supporto ad esse. Tali vincoli visti in questo nuovo scenario necessiteranno di innovative metodologie dinamiche di gestione delle minacce ed allertamento preventivo nonché di sistemi di simulazione in grado di studiare per tempo il verificarsi di fenomeni che potrebbero avere forti impatti sociali[B008].

Bibliografia Utile

[B001]https://www.math.ksu.edu/~gerald/leontief.pdf [B002] A FRAMEWORK FOR MODELING INTERDEPENDENCIES IN JAPAN’S CRITICAL INFRASTRUCTURE http://ai2-s2-pdfs.s3.amazonaws. com/f952/c5412200f98834e2f7dbb8169ef81585de0a. pdf [B003] An Input-Output Framework for Assessing Disaster Impacts on Nashville Metropolitan Region https://www.iioa.org/conferences/20th/papers/ files/691_20120501071_JoostSantos-IIOABratislava.pdf [B004] R. Setola “La Protezione delle Infrastrutture Critiche Informatizzate”, Automazione e Strumentazione, luglio 2003 [B005] Critical Infrastructure Interdependency Modeling: A Survey of U.S. and International Research http://cip.management.dal.ca/publications/Critical%20 Infrastructure%20Interdependency%20Modeling.pdf [B006] Managing Critical Infrastructure Interdependence through Economic Input-Output Methods https://www.cmu.edu/gdi/docs/managing- critical.pdf [B007] Management of Security Policy Configuration using a Semantic Threat Graph Approach https://pdfs.semanticscholar.org/8192/ b903fc3d1a8da3fe67646f8733bca84a8f04.pdf [B008] Francesco Corona, Flussi finanziari verso una nuova politica della BCEhttp://docplayer.it/1300295-Flussi-finanziari-verso- una-nuova-politica-della-bce-a-cura-di-francesco- corona.html