Negli ultimi anni, è stato registrato un aumento degli attacchi informatici a livello globale. I report indicano che gli attacchi complessivi sono aumentati del 38% nel 2022 rispetto agli anni precedenti, con il 68% delle organizzazioni che ha riferito di aver subito un attacco informatico noto nell’ultimo anno.1,2

Inoltre, il costo medio di un data breach ha raggiunto il record massimo di $ 4,35 milioni.1 Il costo medio di un attacco ransomware è di $ 4,54 milioni, escluso il costo del pagamento del riscatto.1 Con l’aumento degli attacchi informatici, è più importante che mai unire la threat intelligence e i dati del darknet in ogni aspetto della postura di sicurezza, indipendentemente dalle dimensioni di un’organizzazione.

Cybersecurity Risk

In termini semplici, il rischio cyber è la quantità di rischio potenziale che la tua organizzazione deve affrontare contro un attacco informatico. Nel calcolare il rischio organizzativo, una minaccia include tutto ciò che può causare danni a un’organizzazione che provoca un’interruzione dei servizi o della produzione.3 Una delle maggiori minacce poste da un attacco informatico è la perdita o l’esposizione pubblica dei dati, che presenta un rischio significativo per il brand e la reputation dell’azienda. I dati rubati presentano vari rischi per un’organizzazione che vanno dalla fuga di proprietà intellettuale o informazioni riservate che hanno un impatto diretto sulle entrate di un’azienda o dati sfruttati dai criminali informatici per frodi e tecniche di social engineering, che possono minacciare direttamente i dirigenti e i leadership importanti4 .

Inoltre, esiste anche un rischio indiretto attraverso i vendor e i fornitori di terze parti. Le conseguenze di un attacco contro una società potrebbero includere:3

- Accesso non autorizzato a una rete aziendale

- Uso improprio delle informazioni da parte di un utente autorizzato

- Perdita di accesso ai dati aziendali (tramite cancellazione o crittografia)

- Interruzione del servizio o della produttività

- Perdita di reputazione e danno al brand e all’immagine aziendale

Darknet 101

I dati della Darknet sono una fonte principale di informazioni sulle attività criminali e illecite. La darknet, o dark web, è uno strato di Internet a cui non è possibile accedere dai browser tradizionali. È stata specificamente progettata per l’anonimato ed è accessibile solo tramite strumenti e software speciali. Informazioni aziendali sensibili vengono regolarmente trapelate o vendute sulla darknet. Questi insiemi di dati diffusi nella darknet possono essere utilizzati per identificare le minacce alla sicurezza informatica e calcolare il rischio di un’organizzazione.

Esistono altre reti che sono anche strumenti preziosi per valutare il rischio cyber per le aziende, quali ad esempio le piattaforme di messaggistica istantanea come Telegram, il deep web e alcuni siti high-risk surface. La consapevolezza del rischio consente a un’organizzazione di essere meglio preparata ad affrontare le potenziali minacce.

Rischio di Terze Parti e Attacchi alla Supply Chain

Gli attacchi informatici legati ad attacchi a terze parti e alla supply chain sono in aumento, infatti il 60% di tutte le violazioni dei dati avviene tramite una terza parte.5 I data breache di terze parti sono in aumento man mano che le supply chain diventano più complesse e le aziende di tutto il mondo diventano sempre più interconnesse. I fornitori di terze parti rappresentano un rischio significativo per le aziende di tutte le dimensioni perché la maggior parte delle organizzazioni non dispone di una visione adeguata delle misure implementate da un’azienda di terze parti per proteggere i dati dei clienti.4 Le terze parti includono, a titolo esemplificativo ma non esaustivo, vendor, come fornitori e produttori, partner, affiliati, distributori, servizi di provider, rivenditori e agenti.3 Le terze parti possono avere accesso a informazioni quali: dati aziendali sensibili, dati finanziari, termini contrattuali e prezzi, dati di pianificazione strategica, proprietà intellettuale, dati delle credenziali, informazioni di identificazione personale (PII) di clienti e dipendenti e informazioni sanitarie protette (PHI) e possono inconsapevolmente contribuire a far sì che un aggressore ottenga l’accesso non autorizzato a una rete aziendale.3 Il rischio rispetto al vantaggio devono essere esaminati attentamente prima di impegnarsi con terze parti, in particolare nella tecnologia e nella sicurezza informatica. Infatti, il 48% delle organizzazioni considera la complessità delle relazioni con terze parti il problema principale e il 54% delle aziende non controlla adeguatamente i fornitori di terze parti e non dispone di un elenco completo di tutte le terze parti che hanno accesso alla propria rete.5,6 Attualmente, il rischio più importante della supply chain deriva da moduli nella comunità open source che non sono adeguatamente controllati o sono mal gestiti.7

Una full immersion in Esempi di Darknet Exposure

Uno dei casi d’uso per approfondire i dati di DarkOwl è il monitoraggio dell’attività degli attori ransomware. La maggior parte degli attori ransomware, come Lockbit e AlphaV, ha una presenza attiva sui forum darknet (XSS o Exploit) oltre ai loro dedicated leak sites (DLS), che di solito sono ospitati su TOR (“The Onion Router”). Si prevede che la dimensione globale del mercato dell’intelligence darknet aumenterà a un tasso CAGR del 22,3% entro il 2028, per un totale di 1,3 miliardi di dollari.8 Utilizzando il principale prodotto di dati darknet di DarkOwl, Vision UI, gli analisti di DarkOwl sono stati in grado di effettuare ricerche nella darknet e altre piattaforme per scoprire ed esaminare l’esposizione alla darknet dei cinque principali fornitori della supply chain. Gli attacchi alla supply chain, noti anche come attacchi alla catena del valore o di terze parti, sono attacchi di sicurezza informatica, indipendenti dal settore, che causano danni e distruzione a un’organizzazione. L’interfaccia utente di Vision fornisce la più grande fonte di dati darknet disponibile in commercio, consentendo potenti funzionalità di interrogazione per cercare, monitorare e creare alert per infrastrutture critiche. Di seguito sono riportati i risultati di questa ricerca.

Cisco Systems

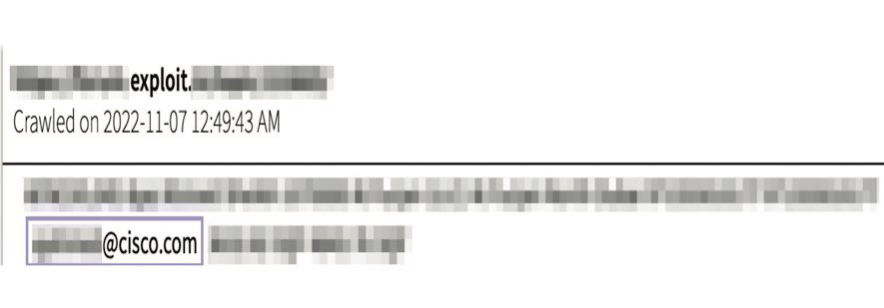

Gli analisti di DarkOwl hanno scoperto un database trapelato sul forum di hacking del deep web, Exploit, contenente un indirizzo e-mail Cisco insieme a due numeri di telefono, un indirizzo IP, un indirizzo dell’ufficio e un nome/cognome. Questo database conteneva informazioni sensibili relative a una società immobiliare negli UAE (Emirati Arabi Uniti) per oltre 700.000 persone. Il forum, Exploit, è un popolare forum di hacking che ha i cui principali utenti sono quelli di lingua russa.

Figura 1: Cisco System email mention on Exploit; Source: DarkOwl Vision

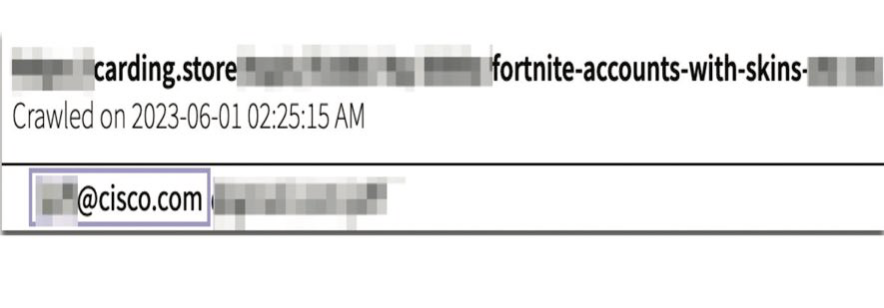

In un’altra ricerca, un indirizzo e-mail Cisco e una password in chiaro sono trapelati su un popolare sito Web russo di frodi carding, il Carding Store. Questo indirizzo Cisco era una delle numerose e-mail trapelate con password in chiaro utilizzate per registrare account Fortnite e acquistare skin (outfit che i personaggi indossano nel videogioco).

Figura 2: Cisco System email mention on Carding Store, with Fortnite account skins; Source: DarkOwl Vision

Figura 2: Cisco System email mention on Carding Store, with Fortnite account skins; Source: DarkOwl Vision

Schneider Electric

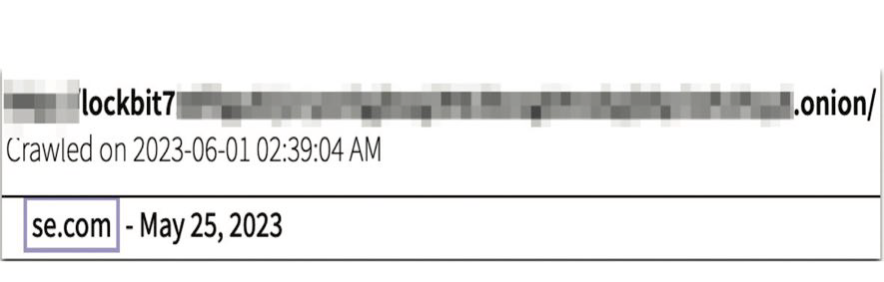

Il dominio se.com, che appartiene a Schneider Electric, è stato recentemente menzionato nel sito di perdite dedicato .onion (DLS) di Lockbit. Il dominio menzionato rappresenta Schneider Electric che è stato recentemente preso di mira dal ransomware Lockbit il 25 maggio 2023.

Figura 3: Schneider Electric mentioned on LockBit in a leaked database; Source: DarkOwl Vision

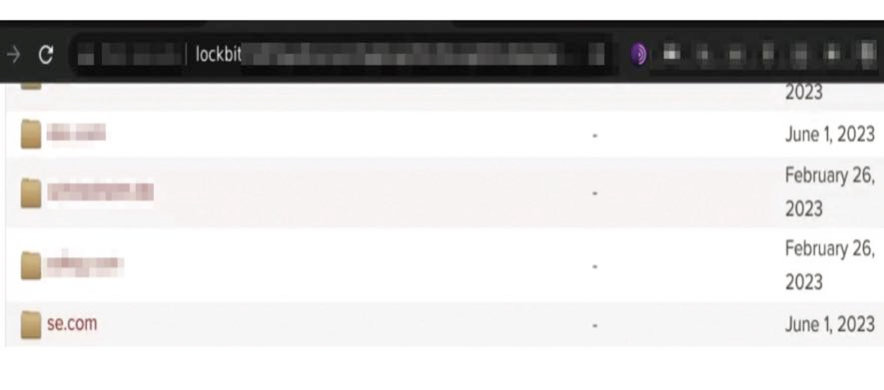

Lo screenshot qui sotto illustra come il database se.com appare direttamente sul DLS di Lockbit.

Figura 4: Schneider Electric mentioned on LockBit; Source: Tor Anonymous Browser

Figura 4: Schneider Electric mentioned on LockBit; Source: Tor Anonymous Browser

GitHub

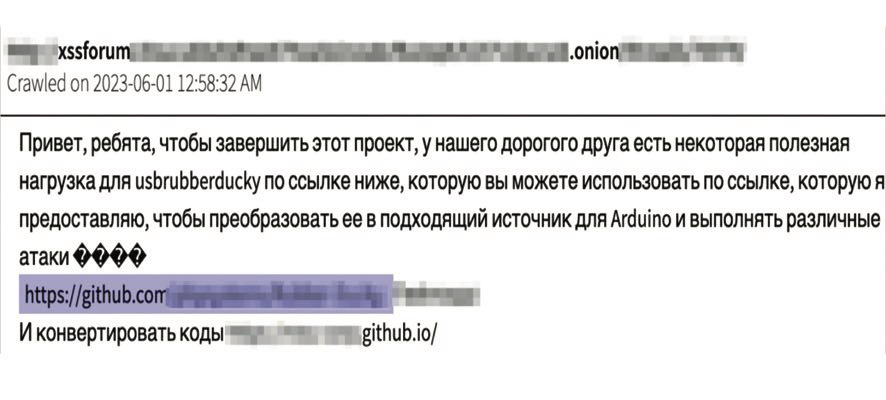

Gli screenshot seguenti ritraggono un utente di lingua russa che condivide un collegamento a un repository GitHub contenente il codice sorgente di un attacco brute force per dispositivi Android sul noto forum darknet in lingua russa, XSS. La seconda immagine ritrae le stesse informazioni nel formato originale direttamente sul forum XSS. Un attacco brute force è un attacco che implica il tentativo di identificare tutte le combinazioni (solitamente password) per trovare una corrispondenza delle credenziali tramite tentativi ed errori fino a ottenere l’accesso.9

Figura 5: XSS mention of Russian threat actor sharing link to brute force attack source code for Android devices on GitHub; Source: DarkOwl Vision

Figura 5: XSS mention of Russian threat actor sharing link to brute force attack source code for Android devices on GitHub; Source: DarkOwl Vision

Figure 6: Brute force attack source code on GitHub; Source: Tor Anonymous Browser

Figure 6: Brute force attack source code on GitHub; Source: Tor Anonymous Browser

Okta

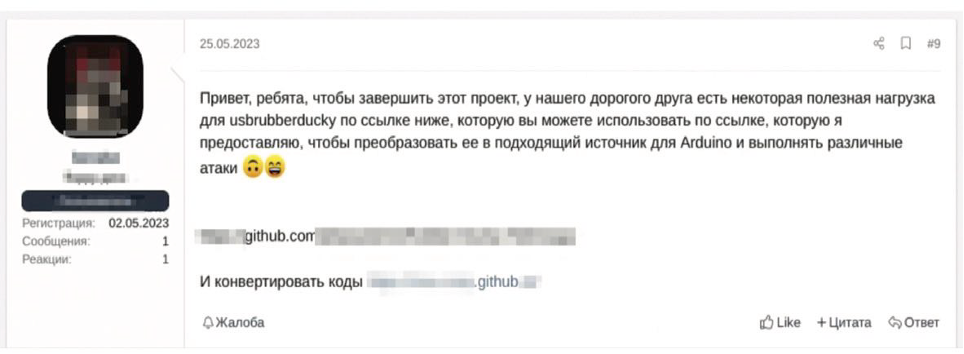

Gli analisti di DarkOwl hanno trovato un annuncio per un database trapelato da Okta.com dal sito TOR Dark Leak Market. Okta fornisce software basato su cloud utilizzato per l’autenticazione sicura degli utenti e il controllo dell’identità.10 Questo database conteneva l’accesso all’infrastruttura IT amministrativa globale. Dark Leak Market è un popolare mercato darknet che aggrega tutti i database trapelati pubblicamente disponibili. I cyber criminali possono condividere, scambiare o vendere apertamente database trapelati su questo sito.

Figura 7: Admin access database on Dark Leak Market; Source: DarkOwl Vision

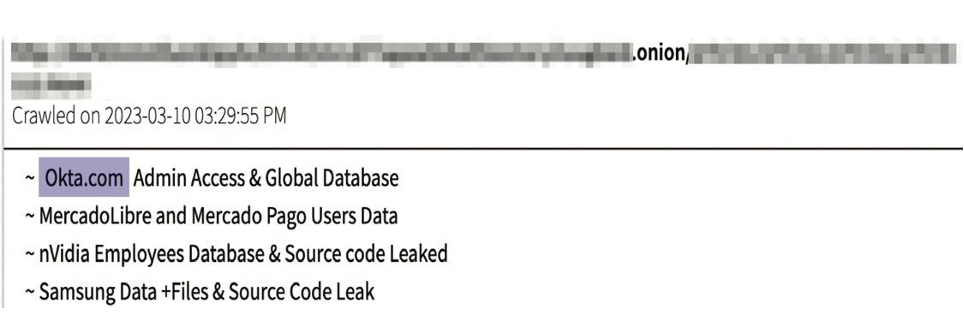

Nord

Gli analisti di DarkOwl hanno anche trovato un utente di Breach Forums che vendeva un tutorial per insegnare ad altri i principi della sicurezza operativa (OPSEC) sulla darknet, che menziona come utilizzare efficacemente una VPN Nord per rendere anonima la propria attività su Internet. Breach Forums era un popolare forum di hacking ospitato sia sul deep che sul dark web che è stato recentemente sequestrato in un’operazione delle forze dell’ordine.

Figura 8: OPSEC Tutorial with Nord VPN on Breached; Source: DarkOwl Vision

Conclusioni

I dati della darknet migliorano la capacità di un’organizzazione di comprendere le minacce a cui è esposta la propria organizzazione, gestire i rischi di terze parti e arricchire il contesto per comprendere il panorama generale delle minacce. L’intelligence Darknet consente a un’organizzazione di comprendere i propri punti deboli e di intraprendere azioni per proteggere la propria organizzazione dalla perdita di dati, profitti e reputazione. Il 65% delle organizzazioni non ha identificato quali terze parti hanno accesso ai loro dati più sensibili.5 L’utilizzo dei dati darknet per valutare il rischio aziendale e di terze parti è il primo passo per prevenire le violazioni dei dati dei fornitori di terze parti.

Informazioni su DarkOwl

DarkOwl utilizza il machine learning e gli analisti per raccogliere automaticamente, continuamente e in modo anonimo, indicizzare e classificare i dati del darknet, del deep web e della rete di superficie ad alto rischio che consentono la semplicità nella ricerca. La nostra piattaforma raccoglie e archivia i dati quasi in tempo reale, consentendo di interrogare i siti darknet che cambiano frequentemente posizione e disponibilità, in modo sicuro e protetto senza dover accedere alla darknet stessa. DarkOwl è unico non solo per la profondità e l’ampiezza dei suoi dati darknet, ma anche per la pertinenza e la reperibilità dei suoi dati, i suoi strumenti di indagine e la professionalità del servizio clienti. Come aspetto importante, i dati di DarkOwl vengono raccolti in modo etico e sicuro dalla darknet, consentendo agli utenti un accesso sicuro e anonimo alle informazioni e alle minacce rilevanti per la loro missione. La nostra passione, il nostro focus e la nostra competenza è il darknet.

Sources

1 https://pages.checkpoint.com/cyber-attack-2022-trends.html

2 https://www.netwrix.com/68_of_organizations_experienced_a_cyberattack_within_the_last_12_months.html

3 https://www.darkowl.com/blog-content/understanding-darknet-risk/

4 https://www.darkowl.com/blog-content/cyber-riskmodeling-introducing-darksonar/

5 https://reciprocity.com/blog/how-to-prevent-thirdparty-vendor-data-breaches/

6 https://www.getastra.com/blog/security-audit/third-party-data-breach-statistics/

7 https://thenewstack.io/the-challenges-of-securingthe-open-source-supply-chain/

9 https://www.darkowl.com/resources/darkowlglossary-of-darknet-terms/

10 https://support.okta.com/help/s/article/what-isokta?language=en_US

Per ulteriori informazioni, visitare www.darkowl.com

Autore: Richard Hancock