Nel corso di poco più di un decennio due grandi eventi hanno caratterizzato la completa trasformazione dei rapporti tra persone e tecnologia e la vertiginosa crescita del mercato dell’IT nel mondo.

La nascita del web ha segnato un cambio radicale nel modo di fruire le informazioni ed ha creato un mercato di prodotti e servizi totalmente nuovo che ha letteralmente rivoluzionato la vita e la quotidianità di ognuno di noi.

In modo estremamente più invasivo, la nascita degli smartphone e del nuovo mercato rappresentato dalle app mobile ha consolidato, in modo definitivo, la completa dipendenza delle persone dalla tecnologia a cui affidano quotidianamente interi ambiti della propria vita, dal benessere fisico ai contatti con il mondo, dai propri asset finanziari alla propria sicurezza fisica e digitale.

A differenza di ambiti altrettanto pervasivi come ad esempio la medicina, dove enti internazionali di controllo regolamentano e garantiscono la qualità dei prodotti, nel mondo dell’informatica si è, più o meno consapevolmente, deciso di accettare la mancanza di un regolatore e di uno standard qualitativo di riferimento. Come diretta conseguenza di questa decisione ci si trova oggi a dover convivere con prodotti dichiaratamente inadeguati che obbligano ciascuno di noi a convivere con i concetti di “patch management” e “bug fixing” o, per chi si occupa di sicurezza, con il processo di “vulnerability management”.

Questa differenza è una caratteristica sostanziale e unica del mondo dell’Information Technology. In nessun altro ambito della vita di ciascuno di noi sarebbe ritenuto accettabile pagare per un prodotto di cui si sa che non sono garantiti funzionalità, stabilità o il rispetto delle misure minime di qualità e sicurezza.

Vulnerability Management

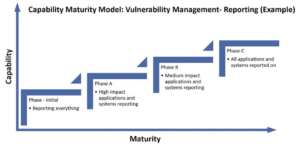

Il Vulnerability Management è un processo circolare di verifica, identificazione e correzione di tutte le debolezze dei sistemi che compongono la propria infrastruttura informatica. In quanto tale è un processo per definizione infinito e per questo fondamentalmente frustrante. Nuove vulnerabilità appaiono quotidianamente, la complessità crescente dei sistemi pongono sempre maggiori vincoli rendendo più complesso risolverle. A causa di questi elementi il numero di vulnerabilità ed il backlog sono in perenne aumento.

Troppo spesso inoltre, nell’immaginario comune, la gestione delle vulnerabilità viene confusa con il Patch Management sminuendo l’intero processo e riducendolo a un sottoinsieme di prodotti e misure correttive incompleto e spesso vano.

Troppo spesso inoltre, nell’immaginario comune, la gestione delle vulnerabilità viene confusa con il Patch Management sminuendo l’intero processo e riducendolo a un sottoinsieme di prodotti e misure correttive incompleto e spesso vano.

La maggior parte delle soluzioni disponibili sul mercato restituisce lunghissimi elenchi di vulnerabilità classificate sulla base di criticità oggettive ed arbitrarie, lasciando gli addetti alla sicurezza con un senso di impotenza dato da un carico di lavoro sempre crescente, non valorizzato e spesso vano perché si pone, come fine principale, non la vera risoluzione delle vulnerabilità ma la mera creazione di KPI e viste di sintesi che trasmettano un messaggio positivo verso il management aziendale.

Il risultato è la diffusione di un falso senso di sicurezza non sostenuto da una reale riduzione del rischio ed aggravato dal disinteresse collettivo e dalla convinzione che quello della sicurezza sia l’unico team all’interno dell’organizzazione responsabile dell’implementazione e della gestione dei presidi di sicurezza.

Il punto di vista dell’attaccante

L’inefficacia dell’attuale impostazione nella gestione delle vulnerabilità risulta ancora più evidente se si considerano gli elementi chiave che differenziano attaccanti e difensori.

Il divario di risorse a disposizione di un numero crescente di vere e proprie organizzazioni criminali che dispongono di risorse economiche sempre maggiori, anche grazie a recenti metodi di attacco come i Ransomware che garantiscono flussi di cassa rapidi ed immediati; l’importante differenza di competenze a disposizione di queste organizzazione che hanno accesso diretto ad un immenso numero di esperti di informatica, oltre che di sicurezza, attratti da facili guadagni; la sostanziale disparità di motivazione alla base dei due attori principali: da una parte un team di attaccanti composto da centinaia di migliaia di persone a cui basta un solo colpo andato a segno per vanificare gli sforzi profusi nel proteggere i sistemi aziendali e portare a termine il proprio obiettivo e vincere la partita; dall’altra, un team risicato di cavalieri che, dal canto loro, sono obbligati a garantire un success rate pari al 100% per poter aspirare, al massimo, ad ottenere un pareggio.

La motivazione e le risorse a disposizione portano chi attacca ad avere un punto di vista totalmente diverso; facendo leva su ogni possibile elemento e sfruttando non le singole vulnerabilità ma una combinazione di più elementi (tra cui errori di configurazione e malcostumi di utenti ed amministratori) chi attacca è in grado di sfruttare, con estrema facilità, ogni debolezza nascosta nelle complessità dei sistemi aziendali.

E la situazione risulta ancora più aggravata dall’aumento della superficie di attacco introdotta dai servizi cloud che hanno, di fatto, esteso a dismisura i confini digitali delle aziende.

È pertanto evidente la necessità di ripensare completamente l’approccio introducendo nuove metodologie e processi per validare i presidi di sicurezza e ridurre sensibilmente i rischi.

La soluzione però va ricercata in un vero e proprio cambio di paradigma: non più una gestione delle singole vulnerabilità ma la loro valorizzazione e combinazione con elementi di contesto che aiutino ad identificare i rischi ed indirizzino sforzi e risorse verso l’applicazione di soluzioni realmente efficaci e risolutive.

L’arricchimento delle vulnerabilità con elementi di contesto è il vero game changer quando si parla di riduzione del rischio perché permette di avere una visione oggettiva e di ricreare veri e propri percorsi di attacco potenziali, evidenziando proattivamente percorsi nascosti, punti deboli dell’impianto e gap nei controlli di sicurezza che rappresentano le vere debolezze esposte e sono per questo una minaccia reale.

In quest’area molte aziende stanno facendo i primi passi verso l’adozione di nuovi strumenti di automazione per la fase di simulazione o Breach & Attack Simulation (BAS) con l’obiettivo di arrivare a pensare e agire come un attaccante e validare in questo modo i presidi di sicurezza.

Purtroppo, affidare interamente all’automazione il processo di analisi e remediation porta inevitabilmente al fallimento del processo.

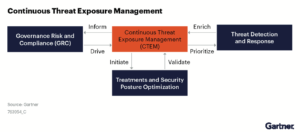

Continuous Threat Exposure ManagementI

l nuovo paradigma da introdurre è rappresentato dal concetto di Continuous Threat Exposure Management (CTEM) che non deve essere sminuito a semplice prodotto ma va invece considerato come un vero e proprio programma, strutturato e formalizzato, che si differenzia dal Vulnerability Management proprio perché considera elementi aggiuntivi di contesto nella valutazione del rischio e nell’individuazione delle remediation.

Il CTEM si pone quattro principali obiettivi a breve e medio termine:

- Aiutare il team focalizzato ai presidi di sicurezza difensivi (Blue Team) a rilevare e rispondere agli attacchi in tempo reale fornendo contesto e conoscenze del perimetro e delle vulnerabilità;

- Ridurre al minimo i rischi aiutando a stabilire l’ordine di priorità con cui mettere in atto le azioni più efficaci alla riduzione del rischio ottimizzando al contempo tempo e risorse;

- Aumentare il livello di resilienza nell’immediato creando un quadro più chiaro ed indirizzando la strategia generale;

- Impiantare l’attitudine al continuo miglioramento attraverso l’integrazione delle “Lessons Learned”.

Antifragilità

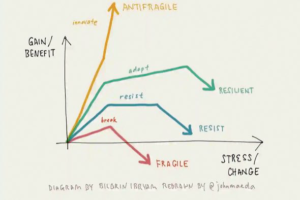

In un mondo sempre più digitalizzato e informatizzato l’intero contesto in cui si opera è in continua mutazione e presuppone l’importanza di dotarsi di un sistema di gestione della resilienza sempre più efficace. L’evoluzione regolamentare e normativa suggerisce di predisporre una strategia ben definita per fronteggiare le nuove minacce e per gestire i rischi emergenti. Il CTEM va esattamente in questa direzione agevolando l’introduzione del principio di antifragilità raccontato da Nassim Nicholas Taleb.

L’antifragilità va al di là del concetto di resilienza o robustezza.

Ciò che è resiliente è strutturato per resistere agli shock e tornare allo stato iniziale rimanendo identico a sè stesso; ciò che è antifragile invece è in grado di modificarsi a fronte di sollecitazioni esterne migliorando ogni volta la propria struttura.

E questa attitudine al continuo miglioramento deve essere posto alla base del nuovo approccio dato dal concetto di Threat Exposure Management.

Autore: Giovanni Assolini