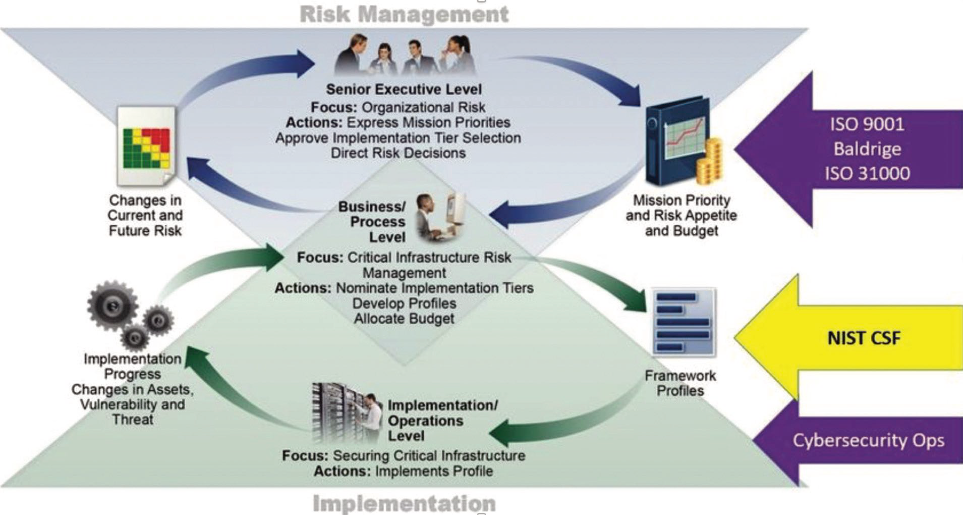

Il NIST (National Institute of Standard Technology) nella pubblicazione SP 800-161r1[B001] offre una chiara ed efficace metodologia integrata globale di gestione del rischio cyber di una tipica Suply Chain operante nel settore della sicurezza informatica attraverso un modello organizzativo multilivello. La metodologia comprende le linee guida sullo sviluppo di piani di implementazione della strategia C-SCRM, le politiche, i piani e le valutazioni del rischio sui prodotti e servizi della Supply Chain. La gestione dei rischi dinamici della sicurezza informatica lungo tutta la catena di fornitura è un’impresa complessa che richiede una necessaria trasformazione culturale e un approccio coordinato e multidisciplinare all’interno di un’impresa, nonché tecnologie avanzate di monitoraggio e controllo basate su ambienti di Cyber Threat Intelligence preferibilmente integrate con motori A.I. adattabili ai modelli C-SCRM.

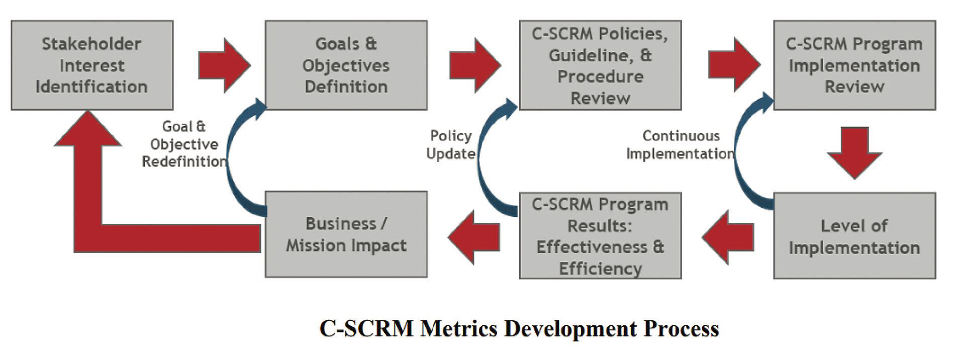

Un’efficace gestione del rischio della catena di approvvigionamento della sicurezza informatica richiede precise metriche con l’impegno di stakeholder all’interno dell’azienda (reparti, processi) e all’esterno dell’azienda (fornitori, sviluppatori, integratori di sistema, fornitori di servizi di sistema esterni e altri fornitori di servizi relativi a ICT/OT) con cui collaborare attivamente, comunicare, condividere e intraprendere azioni che garantiscono risultati favorevoli agli obiettivi della mitigazione dei rischi. Le imprese dovrebbero mirare a infondere comportamenti provenienti da più discipline e processi (ad esempio, sicurezza delle informazioni, approvvigionamento, gestione del rischio aziendale, ingegneria del software, ufficio legale, sistemi informativi, risorse umane, ecc.) nei loro approcci alla gestione dei rischi di sicurezza informatica, tutta la filiera di approvvigionamento deve essere coinvolta.

Un’efficace gestione del rischio della catena di approvvigionamento della sicurezza informatica richiede precise metriche con l’impegno di stakeholder all’interno dell’azienda (reparti, processi) e all’esterno dell’azienda (fornitori, sviluppatori, integratori di sistema, fornitori di servizi di sistema esterni e altri fornitori di servizi relativi a ICT/OT) con cui collaborare attivamente, comunicare, condividere e intraprendere azioni che garantiscono risultati favorevoli agli obiettivi della mitigazione dei rischi. Le imprese dovrebbero mirare a infondere comportamenti provenienti da più discipline e processi (ad esempio, sicurezza delle informazioni, approvvigionamento, gestione del rischio aziendale, ingegneria del software, ufficio legale, sistemi informativi, risorse umane, ecc.) nei loro approcci alla gestione dei rischi di sicurezza informatica, tutta la filiera di approvvigionamento deve essere coinvolta.

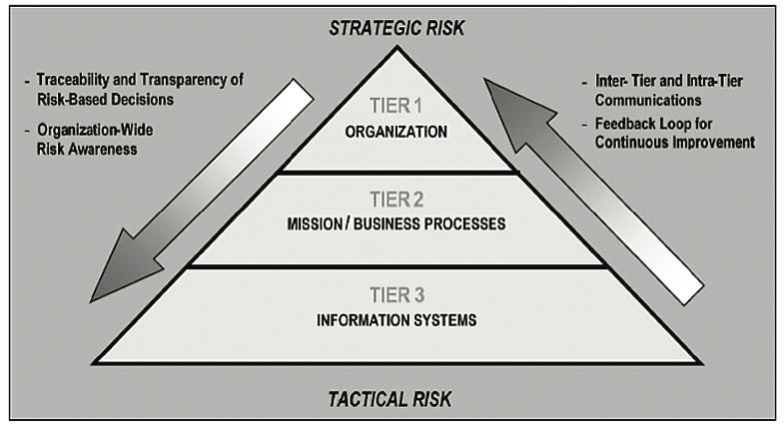

Le imprese possono definire ruoli espliciti per collegarli ed integrarli nei processi come parte delle più ampie attività di gestione del rischio di un’impresa. Questo orchestrare è parte integrante dello sforzo sostenuto per identificare e mitigare i rischi portandoli sotto la soglia dell’accettabilità. Stabilire e sostenere una capacità C-SCRM crea una serie di vantaggi significativi. Un programma C-SCRM consolidato, strutturato su tre livelli (strategico, tattico, operativo) consentirà alle aziende di comprendere quali risorse sono più suscettibili alle debolezze e alle vulnerabilità della catena di approvvigionamento, riduce inoltre la probabilità che la supply chain venga compromessa da una minaccia alla sicurezza informatica migliorandone la capacità di rilevare, rispondere e recuperare in modo efficace eventi che comportano interruzioni significative delle attività. Quindi le organizzazioni dovrebbero garantire che i piani C-SCRM siano progettati per:

- Gestire piuttosto che eliminare il rischio poiché il rischio è parte integrante della ricerca del valore;

- Garantire che le operazioni siano in grado di adattarsi alle minacce costantemente emergenti o in evoluzione;

- Essere reattivi ai cambiamenti all’interno della propria organizzazione, dei programmi e del supporto ai sistemi informativi;

- Adeguarsi alle pratiche in rapida evoluzione dell’offerta globale.

L’efficienza operativa viene raggiunta attraverso una struttura, uno scopo e un sistema chiari allineati con le funzionalità e con l’assegnazione di priorità. il consolidamento e razionalizzazione dei processi C-SCRM esistenti, dipende da una maggiore garanzia che i prodotti e servizi acquistati siano di alta qualità, autentici, affidabili, resilienti, manutenibili, sicuri. In altri termini i fornitori di servizi e prodotti tecnologici devono essere entità su cui si può fare affidamento per soddisfare gli obiettivi aziendali.

L’efficienza operativa viene raggiunta attraverso una struttura, uno scopo e un sistema chiari allineati con le funzionalità e con l’assegnazione di priorità. il consolidamento e razionalizzazione dei processi C-SCRM esistenti, dipende da una maggiore garanzia che i prodotti e servizi acquistati siano di alta qualità, autentici, affidabili, resilienti, manutenibili, sicuri. In altri termini i fornitori di servizi e prodotti tecnologici devono essere entità su cui si può fare affidamento per soddisfare gli obiettivi aziendali.

Rischi per la sicurezza informatica lungo la catena di approvvigionamento (Supply Chain)

Si riferiscono al potenziale danno o compromissione che deriva dai rischi di sicurezza informatica posti in essere dai fornitori, dalle loro catene di approvvigionamento e dai loro prodotti o servizi. Le vulnerabilità cyber della Supply Chain, possono portare a impatti negativi e persistenti rispetto alla mission aziendale. Essi possono rappresentare un ampio spettro di casistiche che vanno dalla riduzione dei livelli di servizio al furto di proprietà intellettuale o al degrado dei processi di business. Potrebbero essere necessari alcuni mesi prima che tali vulnerabilità vengano sfruttate o scoperte.

Può anche essere difficile determinare se un evento sia la risultante diretta di vulnerabilità appartenenti alla Supply Chain. Le vulnerabilità sono spesso interconnesse e possono esporre le imprese a rischi di sicurezza informatica a cascata. Ad esempio, un’interruzione del servizio su larga scala a un importante fornitore di servizi cloud può causare interruzioni del servizio o della produzione per più entità all’interno della catena di approvvigionamento di un’impresa e portare a effetti negativi all’interno di molteplici processi di business.

Kill Chain e intelligenza artificiale

Risulta altresì possibile raggiungere un’ottima gestione dinamica del rischio cyber, con capacità operative di gran lunga migliorative in termini di costi e tempi di risoluzione, se in affiancamento all’implementazione della metodologia C-SCRM del NIST come da riferimenti bibliografici[B001], sia possibile per l’impresa attivare metodi dinamici di rilevazione e mitigazione del rischio cyber che lavorano come sensori paralleli nei punti chiave della catena di approvvigionamento generando segnalazioni di eventi critici secondo una tipica Kill Chain. Potremo a tal fine coniare l’acronimo SCKC per individuare una relazione proficua ai fini di gestione operativa dei rischi tra Supply Chain e Kill Chain.

Sotto questa prospettiva, i cosiddetti Ambienti Federati con specifici protocolli SLA siglati tra azienda e fornitori, possono rappresentare una soluzione affidabile[B003]. Monit orate e analizzare in modo correlato, dinamico e centralizzato gran moli di dati provenienti dai sistemi distribuiti di Cyber Intelligence lungo tutta la Supply Chain, utilizzando poi in ADD-ON moduli di Intelligenza Artificiale in affiancamento a piattaforme di analisi che arricchiscono e che correlano i dati operando attraverso analisi delle TTP (Technics, Tactics and Procedures del modello Kill Chain) in riferimento alle CVE (Common Vulnerabilities and Exposures) rilevate, potrebbe rappresentare una postura aziendale avanzata e lungimirante contro tutti i rischi cyber provenienti dalle terze parti operanti in una tipica catena di approvvigionamento.

Bibliografia utile

[B001] Cybersecurity Supply Chain Risk Management Practices for Systems and Organizations (nist.gov) [B002] https://www.researchgate.net/publication/344611063_Artificial_intelligence_and_machine_learning_in_dynamic_cyber_risk_analytics_at_the_edge [B003] https://documents.trendmicro.com/assets/white_papers/wp-supply-chain-as-kill-chain-security-inthe-era-of-zero-trust.pdfAutore: Francesco Corona

![CYBERSECURITY SUMMIT 2024 - Presentazione CYBER RISK MANAGEMENT 2024 - Comunicato Stampa Cyber-800×530-1[2]](https://www.cybertrends.it/wp-content/uploads/2024/02/Cyber-800x530-12-150x150.jpg)