Il crescente numero di minacce cyber e la carenza di professionisti della cybersecurity indica che le organizzazioni devono essere proattive nel loro approccio alla cybersecurity. I professionisti della cybersecurity devono adottare un approccio a più livelli che includa: controlli, normative, direttive e test per ridurre al minimo il rischio di attacchi cyber.

Inoltre, il panorama della cybersecurity sta cambiando rapidamente e le organizzazioni devono rimanere aggiornate con gli ultimi trend, minacce e best practice. Ad esempio, il cloud computing ha introdotto nuovi rischi e sfide, tra cui la protezione dell’infrastruttura e dei dati basati su cloud. L’Internet of Things (IoT) è un altro settore che ha prodotto nuove vulnerabilità man mano che sempre più dispositivi si connettono a internet. E poi con l’edge computing sorge un altro rischio significativo, come i data breach. E potremmo continuare.

Di conseguenza, i professionisti della cybersecurity devono adottare un approccio flessibile e agile, aggiornando continuamente le proprie competenze e conoscenze per stare al passo con le ultime minacce cyber. Ciò richiede un impegno costante per favorire la formazione, l’istruzione e lo sviluppo professionale.

Inoltre, da tempo abbiamo visto (compreso) che le organizzazioni devono dare priorità alla cybersecurity ai più alti livelli del management. Non è più un argomento tabù nei consigli di amministrazione, ma uno dei maggiori rischi di qualsiasi organizzazione. I dirigenti e i membri del consiglio di amministrazione devono comprendere i rischi e avere un ruolo attivo nello sviluppo e nell’attuazione di una strategia di cybersecurity. La strategia di cybersecurity include l’allocazione delle risorse, del budget e del personale necessari per salvaguardare i sistemi e i dati critici. Tutte le sfide che, più o meno, tutti noi attualmente dobbiamo affrontare.

La cybersecurity è un aspetto cruciale delle organizzazioni moderne. Man mano che la dipendenza dalla tecnologia continua a crescere, aumenta anche il rischio di attacchi informatici. Inoltre, una maggiore attenzione alla cybersecurity da parte degli alti livelli del management è fondamentale per garantire che le organizzazioni possano proteggere efficacemente i propri sistemi e dati.

Approfondire controlli, standard, regolamenti e direttive

Consapevoli che la frequenza e la gravità degli attacchi informatici continuano ad aumentare, è sempre più evidente che i controlli cyber e gli standard IT da soli potrebbero non essere sufficienti per proteggere le organizzazioni da minacce sofisticate e persistenti. Oltre a implementare una solida serie di controlli cyber, le organizzazioni devono anche assicurarsi di testare e aggiornare regolarmente le proprie misure di sicurezza per stare al passo con le minacce in evoluzione. Ciò comporta l’esecuzione combinata di assessment vulnerability, penetration testing e Red Teaming, nei quali vengono condotti attacchi simulati per identificare i punti deboli nelle difese di un’organizzazione.

Inoltre, le organizzazioni devono dare priorità alla cybersecurity awareness e alla formazione per tutti i dipendenti, perché l’errore umano e il comportamento negligente possono contribuire in modo significativo alle violazioni della sicurezza. La security awareness può aiutare i dipendenti a identificare ed evitare truffe di phishing e attacchi di social engineering.

Infine, le organizzazioni devono restare informati sulle tendenze e sulle best practice della cybersecurity. Ciò significa tenersi aggiornati sulle novità del settore e partecipare a conferenze e programmi di formazione per conoscere i nuovi tool e le tecniche per la protezione dalle minacce cyber. Le organizzazioni possono ridurre significativamente il rischio di un devastante data breach adottando un approccio proattivo e olistico alla cybersecurity.

Iniziamo da ISO, NIST, GDPR, NIS e NIS2

Con l’aumento delle minacce cyber, le aziende sono alla ricerca di modi per proteggere sé stessi e i dati dei propri clienti. Un modo per raggiungere questo obiettivo è seguire gli standard di cybersecurity come l’International Organization for Standardization (ISO) 27001 e il National Institute of Standards and Technology (NIST) Cybersecurity Framework.

ISO 27001 è uno standard ampiamente riconosciuto che fornisce controlli e processi completi per gestire la sicurezza delle informazioni. Lo standard comprende la gestione dei rischi critici, il controllo degli accessi e la gestione degli incidenti. Seguendo questo standard, le organizzazioni possono stabilire un approccio sistematico alla gestione della sicurezza delle informazioni, la quale può essere ulteriormente rafforzata ottenendo la certificazione ISO.

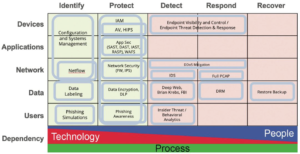

NIST Cybersecurity Framework è un insieme di linee guida incentrate sulla riduzione e la gestione dei rischi della cybersecurity. Il framework fornisce un approccio basato sul rischio incentrato su cinque funzioni principali: identificazione, protezione, rilevamento, risposta e ripristino. Seguendo questo framework le organizzazioni possono stabilire un linguaggio comune per segnalare i rischi e sviluppare un approccio flessibile e adattabile alla gestione della cybersecurity.

La Cyber Defense Matrix, sviluppata da un rispettato collega, è uno strumento utile che integra il NIST Cybersecurity Framework. Questo framework fornisce un costrutto logico che aiuta i professionisti a organizzare i loro sforzi per la cybersecurity. Utilizzando questo framework, possono individuare rapidamente quali prodotti di sicurezza risolvono particolari problemi e comprendere le funzioni principali di ciascun prodotto.

Seguendo questi standard di cybersecurity, le organizzazioni possono rafforzare la propria postura di sicurezza e mitigare i rischi associati alle minacce cyber. I framework di cybersecurity ISO 27001 e NIST forniscono una serie completa di controlli e processi che le organizzazioni possono utilizzare per gestire sistematicamente la sicurezza delle informazioni. La Cyber Defense Matrix integra ulteriormente il framework NIST fornendo un costrutto logico che i professionisti possono utilizzare per organizzare i loro sforzi di cybersecurity.

Inoltre, l’Unione Europea ha adottato diverse misure per migliorare la cybersecurity e proteggere le infrastrutture critiche. Uno di questi regolamenti è il General Data Protection Regulation (GDPR), che mira a garantire la protezione dei dati e gli standard sulla privacy. Invece, la direttiva sulle reti e sui sistemi informativi (NIS) è un altro regolamento efficace che stabilisce i requisiti minimi di sicurezza per gli operatori di servizi essenziali e i fornitori di servizi digitali.

Questo regolamento ha svolto un ruolo cruciale nel migliorare la cybersecurity all’interno dell’Unione europea. Ai sensi della direttiva NIS, le organizzazioni sono tenute ad attuare varie misure di sicurezza per salvaguardare i propri sistemi dagli attacchi informatici. Queste misure includono l’implementazione di procedure di gestione degli incidenti, svolgere periodicamente valutazioni del rischio, test e aggiornamenti dei propri sistemi di sicurezza.

La direttiva NIS2 richiede alle organizzazioni di stabilire una serie completa di misure di sicurezza per prevenire e rispondere agli attacchi informatici. Inoltre, impone alle organizzazioni di segnalare sistematicamente gli incidenti di sicurezza significativi alle rispettive autorità nazionali. Inoltre, la Direttiva NIS2 che si basa sulla Direttiva NIS, migliora ulteriormente le misure di sicurezza che le organizzazioni devono implementare.

Questi regolamenti stabiliscono vari requisiti di sicurezza per le organizzazioni e hanno svolto un ruolo fondamentale nel mitigare le minacce informatiche dei rispettivi paesi.

Sebbene tutti questi controlli svolgano un ruolo fondamentale nella protezione delle infrastrutture critiche e nella riduzione del rischio di attacchi informatici, ci si chiede se è sufficiente. La maggior parte degli esperti risponderà che abbiamo bisogno ancora di altro. Implementando standard come ISO 27001, NIST Cybersecurity Framework, NIS Directive e NIS2, le organizzazioni possono migliorare la loro resilienza informatica e proteggere meglio i loro sistemi informativi, questo è certo. Le organizzazioni che adottano un approccio proattivo alla sicurezza informatica e valutano e aggiornano regolarmente i propri controlli, saranno meglio preparate a proteggersi dalle minacce informatiche. Tuttavia, pongo nuovamente la domanda: È sufficiente? Quanti controlli mi permetteranno di dire di essere protetto se non applico un approccio “ibrido” ai miei test? E anche in questo caso, nessun rischio può essere mitigato al 100%. Tuttavia, dobbiamo sforzarci di fare di più.

Sebbene tutte le procedure menzionate in precedenza forniscano una solida base per la sicurezza informatica, è necessario altro per preparare le organizzazioni a contrastare le minacce in continua evoluzione. È qui che entra in gioco TIBER-EU (Threat Intelligence-Based Ethical Red Team Exercises).

Qualcuno potrebbe chiedere: “Ma qual è la differenza tra i penetration test e il framework TIBER-EU? Perché dovrei spendere tempo e risorse dell’organizzazione in questo test?”

Molti professionisti stanno già eseguendo attivamente penetration test, noti anche come “pen test”, attacchi informatici simulati che valutano la sicurezza dei sistemi informativi di un’organizzazione. Questi test sono essenziali per qualsiasi organizzazione per comprendere le vulnerabilità dei propri sistemi e identificare le aree che necessitano di miglioramenti. È qui che un team di esperti di sicurezza utilizza varie tecniche per penetrare nel sistema specifico, incluso lo sfruttamento delle vulnerabilità. L’obiettivo di un pen test è fornire una valutazione realistica della postura di sicurezza di un’organizzazione. Tuttavia, TIBER-EU, almeno per me, fornisce un livello aggiuntivo e una simulazione “step-up”. Sebbene i pen test supportino una strategia globale di sicurezza informatica, è necessario di più. L’UE ha istituito il programma TIBER-EU per fornire una valutazione completa della cybersicurezza al di là del tradizionale pen test. TIBER-EU è progettato per aiutare le organizzazioni a identificare e mitigare i rischi informatici valutando in modo completo la loro postura in materia di sicurezza informatica.

Alcune informazioni interessanti su TIBER-EU

Prima di iniziare, ecco alcune rapide informazioni su TIBER-EU: TIBER-EU è l’acronimo di “Threat Intelligence-Based Ethical Red Teaming – European Union”.

Il framework è stato sviluppato in risposta alla crescente minaccia di attacchi informatici alle istituzioni finanziarie e per aiutare queste istituzioni a identificare e affrontare le vulnerabilità nelle loro difese informatiche.

Il framework è progettato per essere flessibile e adattabile alle esigenze specifiche dei singoli istituti finanziari. Può essere personalizzato in base alle dimensioni, alla complessità e al profilo di rischio cyber dell’istituto.

Il framework TIBER-EU prevede una serie di attacchi informatici controllati e personalizzati progettati per simulare attacchi informatici nel mondo reale.

Il framework TIBER-EU è comunque su base volontaria e le istituzioni finanziarie possono scegliere di sottoporsi a un test a loro discrezione.

I test TIBER-EU sono condotti da fornitori di terze parti indipendenti e coordinate internamente con i White e Blue Team.

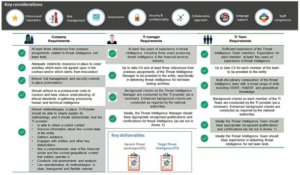

Il test coinvolge tre Team importanti: il White Team, il Blue Team e il Red Team.

White Team: il White Team è responsabile della progettazione e della supervisione del test, della creazione degli scenari e degli obiettivi, del monitoraggio dei progressi e della guida degli altri team.

Blue Team: il Blue Team è il difensore in questo test. Il suo ruolo è proteggere i sistemi, le reti e i dati dagli attacchi del Red Team. I membri sono responsabili dell’implementazione dei controlli di sicurezza, del monitoraggio dei sistemi per le vulnerabilità e della risposta agli incidenti utilizzando la loro esperienza di sicurezza informatica. Il Blue Team aiuta a identificare e correggere eventuali punti deboli nella postura di sicurezza del sistema.

Red Team: il Red Team è l’attaccante nel test. Il suo ruolo è simulare attacchi cyber nel mondo reale e testare l’efficacia delle difese del Blue Team. I membri usano le loro conoscenze dell’hacking e del social engineering per individuare vulnerabilità nel sistema e sfruttarle al fine di raggiungere i loro obiettivi.

TIBER-EU

TIBER EU è un’iniziativa dell’UE abbastanza nuova, volta a migliorare la resilienza del settore finanziario dell’UE alle minacce informatiche. A differenza dei tradizionali penetration test e degli esercizi del Red Team, TIBER-EU si concentra sulla verifica della capacità delle istituzioni finanziarie di rilevare e rispondere alle minacce informatiche del mondo reale. Mira a fornire un approccio completo alla cybersecurity, coprendo tutte le fasi del ciclo di vita dell’attacco e simulando minacce persistenti avanzate. TIBER-EU è progettato per valutare in modo completo la postura di cybersecurity di un’organizzazione, coprendo molte aree, tra cui la sicurezza fisica, logica e organizzativa; inoltre è stato progettato per essere più completo rispetto ai tradizionali pen test andando oltre la semplice identificazione delle vulnerabilità. Fornisce, invece, una visione completa della postura di sicurezza di un’organizzazione e del potenziale impatto di un attacco informatico.

I vantaggi di utilizzare TIBER-EU sono numerosi. In primo luogo, un tale esercizio aiuta le organizzazioni a identificare le falle nelle loro attuali difese di sicurezza informatica e consente loro di testare e migliorare le loro procedure di risposta agli incidenti. Inoltre, la partecipazione a TIBER-EU consente a un’organizzazione di dimostrare il proprio impegno per la sicurezza informatica a clienti, organi di controllo e stakeholder, il che può migliorare la propria reputazione e creare fiducia nel proprio brand.

Come affermato, le organizzazioni possono trarre vantaggio dalle esercitazioni TIBER-EU testando la loro capacità di rilevare, rispondere e contrastare le minacce informatiche, migliorando così la loro postura di sicurezza informatica. Ecco alcuni esempi di quali enti potrebbero trarre vantaggio dall’utilizzo degli esercizi TIBER-EU:

1 Istituzioni finanziarie: forse obiettivo principale degli attacchi informatici. Le esercitazioni TIBER-EU possono aiutare queste istituzioni a identificare potenziali punti deboli nei loro sistemi e processi e migliorare la loro capacità di rilevare e rispondere alle minacce informatiche.

2 Organizzazioni sanitarie: gestiscono informazioni sanitarie riservate e sensibili e sono ad alto rischio di attacchi informatici. Gli esercizi TIBER-EU possono aiutare queste organizzazioni a valutare la loro capacità di proteggere i dati dei pazienti e garantire la conformità con HIPAA, GDPR, ecc.

3 Aziende di vendita al dettaglio e di e-commerce: gestiscono grandi quantità di informazioni riguardanti clienti e transazioni finanziarie, rendendole un bersaglio per i criminali informatici. Le esercitazioni TIBER-EU possono aiutare queste aziende a identificare le vulnerabilità nei loro sistemi e migliorare la loro capacità di rilevare e rispondere agli attacchi informatici.

4 Agenzie governative: gestiscono informazioni sensibili e riservate e sono ad alto rischio di attacchi informatici. Gli esercizi TIBER-EU possono aiutare queste agenzie a valutare la loro capacità di proteggere le informazioni sensibili e garantire la conformità alle normative.

5 Società energetiche e di servizi pubblici: controllano le infrastrutture critiche, rendendole un bersaglio per i criminali informatici. Le esercitazioni TIBER-EU possono aiutare queste società a valutare la loro capacità di rilevare e rispondere agli attacchi informatici e garantire il funzionamento delle infrastrutture critiche.

Perché è necessario sottoporsi a un test TIBER-EU?

Come accennato in precedenza, TIBER-EU può aiutare le organizzazioni a valutare la loro postura della sicurezza informatica e a identificare le aree che richiedono attenzione e miglioramento. Il carattere complessivo di TIBER-EU lo rende uno strumento efficace per le organizzazioni per comprendere la loro situazione generale di sicurezza e identificare le aree che necessitano di miglioramenti. TIBER-EU fornisce inoltre alle organizzazioni un punto di riferimento rispetto al quale possono confrontare il proprio livello di sicurezza rispetto ad altre organizzazioni del loro settore. Le diverse fasi del processo da prendere in considerazione durante l’esercitazione TIBER-EU:

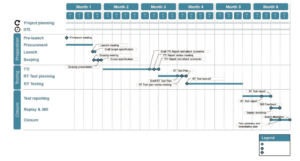

1Preparation: durante questa fase, l’organizzazione si prepara per il test TIBER-EU, compreso lo sviluppo di un piano di test dettagliato e l’identificazione di sistemi e dati critici. La fase di preparazione potrebbe includere anche il rapporto sul panorama delle minacce in termini generali in modo che tutti i soggetti coinvolti sappiano quali minacce attuali sono specifiche, ad esempio, per un particolare settore o paese. Da lì si potrebbe creare uno specifico panorama delle minacce, molto specifico per i controlli e le attività attuali dell’organizzazione. Questa fase include anche una corretta gestione del progetto, i ruoli e le linee di comunicazione giusti e i vari piani d’azione di cui si occuperà il Red Team.

Di seguito alcuni esempi di tipi di attacchi che possono essere utilizzati per simulare gli attacchi del Red Team TIBER-EU. Tuttavia, bisogna tenere in considerazione lo specifico contesto della tua organizzazione e il panorama delle minacce che deve affrontare.

- Attacchi di rete: il Red Team può utilizzare la scansione delle porte, la scansione delle vulnerabilità e lo sfruttamento di sistemi privi di patch per ottenere l’accesso non autorizzato alla rete dell’organizzazione.

- Attacchi di social engineering: il Red Team può utilizzare e-mail di phishing, telefonate o altre tattiche per indurre i dipendenti a divulgare informazioni sensibili o scaricare software dannoso.

- Violazioni della sicurezza fisica: il Red Team può tentare di accedere ai locali fisici dell’organizzazione sfruttando i punti deboli della sicurezza, ad esempio seguendo un dipendente o fingendosi un addetto alle consegne.

- Attacchi interni: il Red Team può tentare di accedere a dati sensibili prendendo di mira i dipendenti con accesso a sistemi o informazioni critici.

- Minacce persistenti avanzate (APT): il Red Team può simulare un attacco persistente e sofisticato contro l’organizzazione, utilizzando una combinazione di tattiche e tecniche per eludere il rilevamento e mantenere la persistenza nella rete.

2 Assessment: durante questa fase, il team di TIBER-EU valuta in modo completo la postura di sicurezza dell’organizzazione. Ciò include una serie di attività. Ci si potrebbe aspettare solo test tecnici, ma come ho detto prima è anche utile prestare attenzione ai test di sicurezza fisica. Inoltre, aspetti essenziali sono l’esecuzione di attacchi simulati di social engineering attraverso test fisici e tecnologici. Vorrei sottolineare un aspetto molto importante: il White Team deve assicurare una comunicazione costante con i Blue e Red Team. È, inoltre, importante assicurare che il test si svolga senza problemi da entrambe le parti e che, dove necessario, il flusso di comunicazione sia sempre efficace e trasparente.

3 Evaluation: durante questa fase, il team TIBER-EU valuta i risultati del test e identifica le aree che necessitano di miglioramenti. L’obiettivo è valutare l’efficacia della simulazione del Red Team e identificare eventuali aree di miglioramento. Gli alti rischi devono essere segnalati immediatamente ai responsabili dei team non appena vengono scoperti. L’analisi dei risultati è necessaria per identificare eventuali lacune o punti deboli nelle difese informatiche dell’organizzazione e nei piani di risposta agli incidenti. Tali falle possono comportare rischi alti per le organizzazioni. Pertanto, i rischi alti non devono essere solo segnalati, ma dovrebbero essere trattati il prima possibile. L’esecuzione di sessioni di debriefing è di fondamentale importanza in questa fase. Tale debriefing dovrebbe includere tutti i partecipanti, i Blue e White Team. Ciò consente ai team di capire cosa ha funzionato bene e cosa potrebbe essere migliorato. Valutare i tempi di risposta del Blue Team è un’altra questione che dovrebbe essere discussa. Ad esempio, se il tempo di risposta è stato lento, dovremmo individuare il motivo, identificare la causa principale e assicurarci di segnalare alle persone giuste.

Ecco alcune potenziali idee KRI che potrebbero essere impostate per valutare l’efficacia del test TIBER-EU:

– Tempo di rilevamento: la misurazione del tempo necessario affinché un attacco del Red Team venga rilevato dal Blue Team può aiutare a identificare i punti deboli nelle capacità di rilevamento di un’organizzazione.

– Tempo di risposta agli incidenti: misurare il tempo impiegato da un’organizzazione per rispondere a un attacco simulato può aiutare a identificare potenziali gap nelle procedure di risposta agli incidenti.

– Gestione delle vulnerabilità: il monitoraggio del numero e della gravità delle vulnerabilità identificate durante gli esercizi di Red Team può aiutare a identificare potenziali aree di debolezza che devono essere affrontate.

– Consapevolezza dei dipendenti: misurare l’efficacia della formazione sulla security awareness dei dipendenti può aiutare a identificare potenziali gap nella comprensione e nel comportamento che gli aggressori potrebbero sfruttare.

– Postura del rischio: misurare la postura del rischio complessiva di un’organizzazione prima e dopo un esercizio di Red Teaming può aiutare a valutare l’efficacia delle misure di sicurezza e identificare le aree di miglioramento.

– Tattiche, tecniche e procedure degli attori delle minacce (TTP): il monitoraggio dei TTP utilizzati dagli attori delle minacce simulate durante un esercizio di Red Teaming può aiutare le organizzazioni a comprendere meglio i potenziali attacchi del mondo reale.

– Tasso di successo: misurazione del tasso di successo di un esercizio di Red Teaming può aiutare a valutare l’efficacia complessiva delle misure di sicurezza e identificare le aree di miglioramento.

Ovviamente, la selezione di KRI specifici dipenderà dagli obiettivi specifici dell’esercitazione e dalla natura degli attacchi simulati.

4 Recommendation: durante questa fase, il Red Team fornisce raccomandazioni per migliorare la postura di sicurezza dell’organizzazione, insieme a discussioni precedenti con i team operativi (principalmente il Blue Team) sul campo, quelle che proteggono quotidianamente le nostre preziose informazioni. I piani di remediation dovrebbero identificare i compiti e le responsabilità di ciascun team coinvolto in questa fase. Inoltre, dovrebbe essere seguito uno stretto monitoraggio del White Team per garantire che i punti deboli identificati vengano affrontati in modo efficace.

La frequenza con cui le organizzazioni dovrebbero praticare i test TIBER-EU dipende da molti fattori. Tuttavia, alcuni di quelli importanti sono le dimensioni e la complessità dell’organizzazione, il livello di minaccia e il profilo di rischio complessivo dell’organizzazione.

Alcune organizzazioni conducono il test una volta ogni due anni, anche se possono essere necessarie esercitazioni più frequenti per le organizzazioni che operano in ambienti ad alto rischio o con sistemi informativi complessi. Inoltre, si raccomanda alle organizzazioni di incorporare TIBER-EU nei loro processi standard di gestione del rischio, utilizzando i risultati delle esercitazioni di TIBER-EU per informare le loro valutazioni del rischio in corso e le procedure di risposta agli incidenti.

Poiché in molti casi utilizziamo i penetration test, le organizzazioni potrebbero ora prendere in considerazione l’esecuzione di test TIBER-EU dopo modifiche significative ai loro sistemi informativi, come l’implementazione di nuove tecnologie o l’introduzione di nuovi processi aziendali. Ciò può aiutare a garantire che le loro difese di sicurezza informatica rimangano aggiornate ed efficaci di fronte alle minacce in continua evoluzione.

Lo svolgimento regolare delle esercitazioni TIBER-EU può aiutare le organizzazioni a identificare le falle nelle loro difese di sicurezza informatica, migliorare le loro procedure di risposta agli incidenti e migliorare la loro resilienza informatica complessiva. La frequenza con cui le organizzazioni dovrebbero praticare le esercitazioni TIBER-EU dipende da diversi fattori. Le organizzazioni dovrebbero valutare il proprio profilo di rischio, la propensione al rischio definita dal management e il livello di minaccia per determinare la frequenza appropriata delle esercitazioni TIBER-EU.

Mappare le best practice sul framework TIBER-EU

D’altro canto, mappando questi regolamenti, direttive e quadri su una esercitazione TIBER-EU, è possibile garantire che la postura di cybersecurity sia in linea con i requisiti legali e normativi e le best practice, da qui i modi “ibridi” e creativi di difendere un’organizzazione:

1 Control Objectives for Information and Related Technology (COBIT): un frameworper la governance e la gestione dell’IT che fornisce una serie completa di best practice per la gestione delle informazioni e della tecnologia.

2 General Data Protection Regulation (GDPR): le regole per la protezione dei dati personali e si applicano alle organizzazioni che trattano tali dati.

3 Network and Information Systems (NIS): mira a migliorare la sicurezza delle reti e dei sistemi informativi e si applica agli operatori di servizi essenziali e ai fornitori di servizi digitali.

4 La Cybersecurity Act mira a migliorare la resilienza e la cybersicurezza dell’UE e a garantire un elevato livello di sicurezza delle reti e dei sistemi informativi.

5 Payment Services Directive (PSD2): stabilisce le regole per i servizi di pagamento e si applica ai prestatori di servizi di pagamento e agli intermediari.

6 NIST Cybersecurity Framework (CSF): framework sviluppato dal National Institute of Standards and Technology (NIST) per aiutare le organizzazioni a gestire e ridurre i rischi di sicurezza informatica.

7 ISO/IEC 27001: uno standard internazionale per i sistemi di gestione della sicurezza delle informazioni (ISMS) che fornisce un quadro per implementare, mantenere e migliorare continuamente la sicurezza delle informazioni.

Alcune cose da FARE e da non FARE:

FARE:

1 Assicurati di pianificare accuratamente il test in anticipo, inclusa lo scopo della tua organizzazione, quindi traducilo in ambito, obiettivi ed elementi attuabili, con una tabella di marcia chiara e i risultati desiderati.

2 Coinvolgere le parti interessate e i relativi team nel test. In primo luogo, ottenere il consenso dal management, quindi dal team di sicurezza IT (Blue Team), dal team di risposta agli incidenti e dal team della business continuity.

2 Coinvolgere le parti interessate e i relativi team nel test. In primo luogo, ottenere il consenso dal management, quindi dal team di sicurezza IT (Blue Team), dal team di risposta agli incidenti e dal team della business continuity.

3 Definire i ruoli e le responsabilità per ogni membro del team e mapparli sulle attività previste. Assicurarsi che le capacità dei membri del team siano coerenti alle attività previste, garantendo l’efficienza del test.

4 Importante: documentare e analizzare i risultati del test per identificare le aree di miglioramento e sviluppare piani attuabili, insieme al team di progetto e agli stakeholder sopra menzionati.

5 Assicurarsi di utilizzare scenari e metodi di attacco realistici e applicabili. Per far questo è necessario far riferimento al panorama delle minacce e a ciò che preoccupa maggiormente la tua organizzazione per testare le capacità di difesa e risposta dell’organizzazione.

NON FARE:

1 Ricordarsi di non compromettere la riservatezza, l’integrità o la disponibilità delle informazioni o dei sistemi dell’organizzazione. Lo scopo non è sfruttare le debolezze e le vulnerabilità o interrompere in alcun modo le attività aziendali.

2 Assicurarsi di non interferire con le attività aziendali critiche o compromettere la sicurezza di qualsiasi persona. Simula gli attacchi reali ma assicurati che non venga arrecato alcun danno alla business continuity o alla sicurezza fisica di qualcuno.

2 Assicurarsi di non interferire con le attività aziendali critiche o compromettere la sicurezza di qualsiasi persona. Simula gli attacchi reali ma assicurati che non venga arrecato alcun danno alla business continuity o alla sicurezza fisica di qualcuno.

3 Ricordarsi di non tentare di accedere, alterare o compromettere alcuna informazione o sistema senza la dovuta autorizzazione. Se stai per farlo o stai eseguendo test su informazioni sensibili, informa il management e allineati su cosa puoi fare e fino a che punto puoi arrivare.

4 Non essere troppo tranquilli: le organizzazioni che si sottopongono a un test TIBER-EU e lo superano possono pensare di essere completamente al sicuro contro gli attacchi informatici, il che potrebbe portare all’autocompiacimento e all’incapacità di continuare a investire nelle loro difese di cybersecurity.

5 Non sottovalutare il costo: il processo del test TIBER-EU può essere costoso e gli istituti finanziari più piccoli potrebbero aver bisogno di più risorse per sottoporsi a un test.

6 Non ignorare o archiviare i risultati del test. Analizza seriamente i risultati e utilizzali con gli stakeholders interessati per migliorare la postura di sicurezza.

7 Ricorda, come con qualsiasi altro test, questo è un processo continuo e che il panorama delle minacce cambia, i controlli possono diventare obsoleti e le competenze possono diventare irrilevanti. Pertanto, bisogna eseguire regolarmente il test TIBER-EU per mantenere la postura di sicurezza dell’organizzazione aggiornata e pertinente. Questo vale sia per gli aspetti tecnici che per quelli relativi alle risorse.

La cybersecurity è un problema fondamentale nell’attuale era digitale, poiché la frequenza e la sofisticazione degli attacchi informatici continuano a crescere. Di conseguenza, le organizzazioni di tutte le dimensioni sono sottoposte a crescenti pressioni per garantire che i propri sistemi informativi siano sicuri e protetti da attività dannose. Il futuro del framework TIBER-EU continuerà probabilmente a essere influenzato dall’evoluzione del panorama delle minacce, dai requisiti normativi e dai progressi tecnologici. Non sorprenderà vedere i test TIBER-EU diventare più diffusi man mano che le organizzazioni si sforzano di migliorare la loro postura di cybersecurity e conformarsi ai requisiti normativi. Alla luce di ciò è naturale che le posizioni aperte e i profili nel campo della cybersecurity siano effettivamente in ascesa, alimentati dalla crescente richiesta in questo campo e dall’aumento minacce informatiche. In conclusione, è necessario che i professionisti della cybersecurity siano flessibili e adattabili verso metodi nuovi e “ibridi” per testare la loro postura di sicurezza e proteggere le informazioni preziose delle loro organizzazioni.

Autore: Jelena Zelenovic Matone