Digital Trasformation, il passaggio alle infrastrutture Cloud, la convergenza IT e OT e il lavoro a distanza sono alcune aree chiave in cui stanno emergendo nuovi requisiti di sicurezza. Quando esce una nuova vulnerabilità di sicurezza inizia una corsa frenetica tra gli aggressori che scansionano Internet per identificare i sistemi vulnerabili e i difensori che devono implementare patch e altre mitigazioni per proteggere le loro reti e con una visione più attuale del fenomeno: il business dell’azienda. Non appena vengono annunciate nuove vulnerabilità, gli aggressori si precipitano a trarne vantaggio, le scansioni iniziano entro 15 minuti dal rilascio degli annunci CVE (Common Vulnerabilities and Exposures).

Le organizzazioni criminali che negli ultimi mesi hanno messo a soqquadro i sistemi di mezzo mondo sono diventate milionarie grazie agli ultimi cyber attacchi posti in atto. E sono proprio i “ricavi” di questi gruppi il dato più preoccupante, considerando poi che 8 volte su 10 chi ha pagato viene nuovamente colpito nell’arco di 6-12 mesi, significa che il mercato di questo tipo di crimine può vantare già una base di “clienti” solida e purtroppo “fidelizzata”.

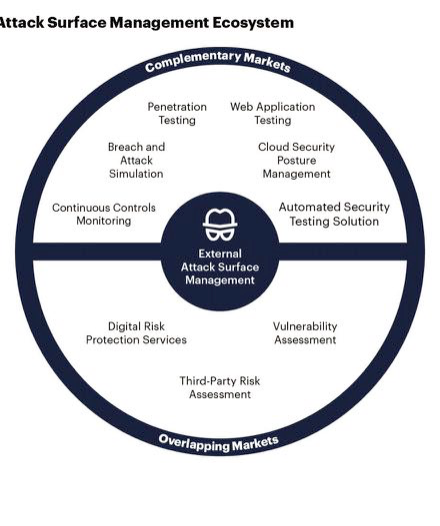

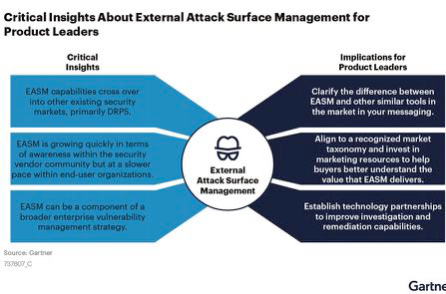

All’interno di questo scenario sono nati nuovi strumenti che Gartner ha identificato come External Attack Surface Management (EASM), prodotti innovativi che supportano le organizzazioni nell’identificazione dei rischi derivanti da risorse e sistemi connessi a Internet – che le organizzazioni potrebbero ignorare – e che aiutano i professionisti della sicurezza a identificare le vulnerabilità esposte da risorse aziendali note e sconosciute e a dare la priorità ai problemi più critici tra quelli da affrontare. Le esposizioni e le vulnerabilità sconosciute nell’ecosistema IT delle organizzazioni sono in continuo aumento. Un’analisi delle recenti violazioni della sicurezza ha indicato che circa il 35% delle violazioni e degli incidenti di sicurezza è derivato da esposizioni Internet sconosciute e dalla mancanza di visibilità adeguata.

La maggior parte delle organizzazioni dispone di Shadow IT e di risorse esposte che sono sconosciute e quindi gestite. Anche le risorse note ai team della sicurezza potrebbero essere inconsapevolmente esposte a Internet, a causa di una configurazione errata o una semplice dimenticanza. Con nuove istanze Cloud attive ogni secondo, ambienti di sviluppo che aumentano e diminuiscono, la superficie di attacco delle organizzazioni è in costante mutamento.

Secondo Reposify, uno dei principali fornitori di soluzioni di gestione della superficie di attacco esterna, il 64% in media delle risorse Internet di un’organizzazione fa parte del suo perimetro di rete non ufficiale ed è probabile che non sia gestito e quindi a rischio. Man mano che le reti continuano a espandersi, l’individuazione e la risoluzione dell’esposizione dovrebbero evolversi. La scoperta dovrebbe andare oltre il perimetro visibile e dovrebbe essere eseguita dall’esterno verso l’interno a una velocità e una scala senza precedenti. Mentre gli aggressori scansionano continuamente Internet alla ricerca di risorse esposte da prendere di mira. Le tradizionali soluzioni di valutazione del rischio sono costruite per reti note e tralasciano i principali punti ciechi negli ecosistemi IT delle organizzazioni. Nel tentativo di scoprire le loro risorse esposte, i team di sicurezza utilizzano in genere gli stessi scanner Internet utilizzati dagli aggressori. Se gli attaccanti e le organizzazioni utilizzano gli stessi strumenti, automaticamente gli aggressori che dedicano il loro tempo solo a pedinare, elaborare strategie e attaccare, hanno un enorme vantaggio competitivo rispetto ai team di sicurezza che hanno molto di più da gestire.

Secondo Reposify, uno dei principali fornitori di soluzioni di gestione della superficie di attacco esterna, il 64% in media delle risorse Internet di un’organizzazione fa parte del suo perimetro di rete non ufficiale ed è probabile che non sia gestito e quindi a rischio. Man mano che le reti continuano a espandersi, l’individuazione e la risoluzione dell’esposizione dovrebbero evolversi. La scoperta dovrebbe andare oltre il perimetro visibile e dovrebbe essere eseguita dall’esterno verso l’interno a una velocità e una scala senza precedenti. Mentre gli aggressori scansionano continuamente Internet alla ricerca di risorse esposte da prendere di mira. Le tradizionali soluzioni di valutazione del rischio sono costruite per reti note e tralasciano i principali punti ciechi negli ecosistemi IT delle organizzazioni. Nel tentativo di scoprire le loro risorse esposte, i team di sicurezza utilizzano in genere gli stessi scanner Internet utilizzati dagli aggressori. Se gli attaccanti e le organizzazioni utilizzano gli stessi strumenti, automaticamente gli aggressori che dedicano il loro tempo solo a pedinare, elaborare strategie e attaccare, hanno un enorme vantaggio competitivo rispetto ai team di sicurezza che hanno molto di più da gestire.

EASM diventerà una soluzione standard per ogni team di sicurezza?

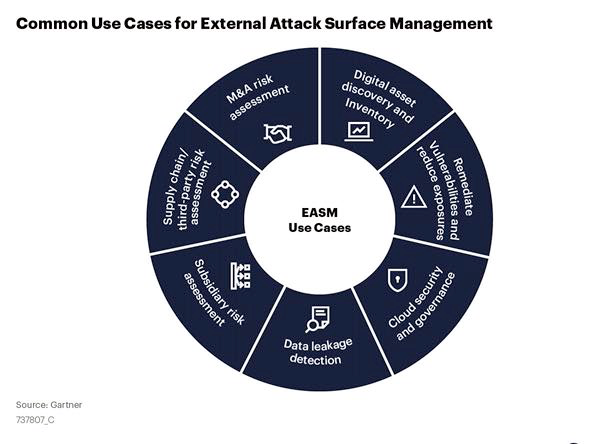

Nel marzo 2021, Gartner ha riconosciuto la gestione della superficie di attacco esterna (EASM) come una tecnologia emergente che integra la gestione delle vulnerabilità e altre soluzioni. Come mai? Gartner afferma che EASM supporta i leader della sicurezza nell’identificare i rischi critici da risorse Internet, conosciute e non, che potrebbero essere sfruttate dagli avversari. Comprendere veramente l’intera portata dell’azienda e dei suoi rischi è una sfida enorme, i team di sicurezza devono reagire rapidamente e evolvere continuamente.

Nel marzo 2021, Gartner ha riconosciuto la gestione della superficie di attacco esterna (EASM) come una tecnologia emergente che integra la gestione delle vulnerabilità e altre soluzioni. Come mai? Gartner afferma che EASM supporta i leader della sicurezza nell’identificare i rischi critici da risorse Internet, conosciute e non, che potrebbero essere sfruttate dagli avversari. Comprendere veramente l’intera portata dell’azienda e dei suoi rischi è una sfida enorme, i team di sicurezza devono reagire rapidamente e evolvere continuamente.

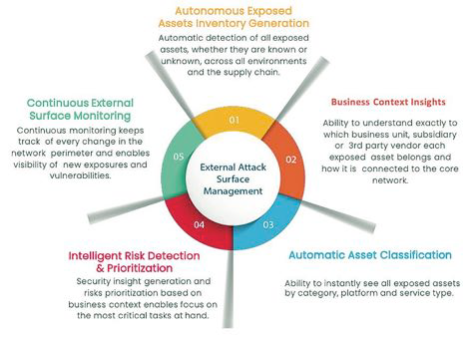

Le organizzazioni leader stanno ora riconoscendo la necessità di un nuovo modo per scoprire, monitorare e gestire le proprie risorse Internet ed è in aumento l’adozione di soluzioni di gestione della superficie di attacco esterno. Le soluzioni EASM dovrebbero includere questi 5 componenti chiave:

1 Asset discovery: Rilevamento automatico di tutte le risorse esposte, note o sconosciute, in tutti gli ambienti e nella catena di approvvigionamento. La soluzione dovrebbe anche generare un inventario delle risorse esposte senza richiedere alcun input da parte del cliente.

2 Analisi degli asset e security issue: classifica automaticamente tutte le risorse esposte per categoria, piattaforma e tipo di servizio e analizza le risorse per un’ampia gamma di problemi di sicurezza, tra cui vulnerabilità, problemi di controllo degli accessi, problemi di configurazione, problemi di crittografia e rischi di phishing tra altri.

3 Prioritizzazione dei rischi: la priorità dovrebbe essere basata sul contesto aziendale e consentire ai team di concentrarsi sulle attività più critiche. La soluzione dovrebbe anche fornire una chiara visibilità dell’ecosistema aziendale e attribuire i rischi alla relativa unità aziendale o al fornitore di terze parti.

4 Remediation: La soluzione dovrebbe fornire una guida alla risoluzione, strumenti integrati e integrazioni di supporto per semplificare il processo di riparazione in modo che i team possano risolvere più problemi in meno tempo possibile.

5 Continuous External Attack Surface Monitoring: Monitoraggio continuo che terrà traccia di ogni cambiamento nel perimetro della rete e consente la visibilità di nuove esposizioni e vulnerabilità quasi in tempo reale.

Come valutare una soluzione EASM?

Ecco 6 criteri che ti aiuteranno a valutare efficacemente la qualità di una soluzione di External Attack Surface Management:

1 Data Coverage and Association Robustness – La capacità di trovare risorse esposte che si trovano al di fuori della rete ufficiale è fondamentale. Questi punti ciechi rappresentano spesso il rischio maggiore per la tua postura di sicurezza. Le analisi non si limiteranno ai certificati e ai banner. Includono l’arricchimento autonomo di identificatori univoci estratti dai tuoi ambienti e dallo stack tecnologico esistente per offrire una visibilità completa del tuo inventario di risorse connesse a Internet.

2 Data Freshness – Non tutti i beni sono uguali. Alcune risorse, come le istanze cloud, cambiano proprietà molto frequentemente. Per tali risorse, devi capire cosa possiedi in questo momento, non cosa possedevi un giorno o anche un’ora fa. La soluzione dovrebbe supportare una visualizzazione in tempo reale della tua superficie di attacco e regolare automaticamente la frequenza di scansione in modo che corrisponda al tuo inventario.

3 Accuratezza e trasparenza dei dati – Con così tanti dati che il tuo team sta già elaborando, aggiungere più rumore al sistema sotto forma di falsi positivi è l’ultima cosa di cui hai bisogno. La soluzione dovrebbe avere algoritmi di associazione robusti che indichino anche il livello di confidenza dell’associazione e il percorso di scoperta

4 Data Actionability – Un’analisi completa della sicurezza, che va oltre i CVE standard, un piano d’azione intelligente per la definizione delle priorità e la correzione sono fondamentali per migliorare la tua posizione di sicurezza in tempo reale. Inoltre, dovrebbe essere considerata anche la facilità di integrazione con il tuo stack tecnologico.

5 Monitoraggio della supply chain – I tuoi fornitori di terze parti e la catena di approvvigionamento sono una parte inestricabile della tua superficie di attacco. La soluzione dovrebbe scoprire automaticamente tutte le tue risorse esposte che sono gestite dai tuoi fornitori e permetterti di vedere quali esposizioni hanno i tuoi fornitori che potrebbero metterti a rischio.

6 Facilità nelle operazioni quotidiane – La soluzione dovrebbe offrire una scoperta continua e autonoma senza necessità di configurazione o intervento da parte dell’organizzazione. L’interfaccia utente dovrebbe aiutare a comprendere rapidamente i rischi e semplificare il processo di riparazione. Le soluzioni principali includeranno il flusso di lavoro integrato, il raggruppamento di risorse e problemi per varie categorie.

Autore: Yaron Tal