La sicurezza negli ambienti critici e complessi.

Abstract: Gli aeroporti sono sistemi critici e complessi che rappresentano un argomento di studio esemplare per stabilire un framework di cyber security flessibile e riutilizzabile per la mitigazione dei rischi legati agli aspetti di sicurezza informatica. Un sistema complesso è costituito da elementi interconnessi (agenti), ciascuno dei quali è in grado di adattare il proprio comportamento nel tempo per rispondere tanto ai cambiamenti ambientali che d’interazione reciproca [3]. All’interno di tali infrastrutture, il concetto di sicurezza assoluta non esiste, perché non è possibile proteggere l’intero sistema da qualunque tipo minaccia che potrebbe emergere, soprattutto per quanto concerne i rischi legati all’errore umano e alle circostanze di deterioramento (hardware e software) degli apparati IT. Tuttavia, l’uso corretto delle best practices di sicurezza informatica, l’adozione di un approccio investigativo top- down periodico e stratificato, la revisione continua dei processi operativi, l’impiego di un opportuno piano di cyber resilience e la formazione del personale attraverso corsi di formazione, aventi l’obiettivo di accrescere la consapevolezza dei dipendenti sulle questioni di sicurezza, possono bloccare il fenomeno, limitando la probabilità di innescare eventi che potrebbero causare danni a persone, strutture e risorse, impedendo alle compagnie aeroportuali di subire potenziali perdite economiche o danni d’immagine. In questo caso, l’unica soluzione praticabile è quella di stabilire una procedura ciclica di miglioramento della sicurezza informatica, che riproduca un adeguato compromesso in termini di protezione ed usabilità, avente l’obiettivo di unire le nuove procedure alla comune prassi quotidiana, evitando qualunque tipo d’impatto sulla missione aziendale.

In questa analisi verrà valutata la sicurezza dell’aeroporto utilizzando una visione emergente, ispirata ai paradigmi della stigmergia e dell’intelligenza sciame, al fine di stabilire un controllo capillare dei sistemi complessi dotati di una natura caotica, interconnessa, sociotecnica e fortemente dinamica, sia dal punto di vista fisico che operativo. Scopo della ricerca è la mitigazione del rischio legato alle debolezze aeroportuali, sfruttando un approccio analitico dei sistemi complessi in virtù di un miglioramento continuo della cyber resilience.

Introduzione

Un Sistema Complesso è un sistema la cui evoluzione non può essere determinata a partire dall’analisi di tutte le componenti e di tutti i parametri d’ingresso che ne dovrebbero condizionare il comportamento. Viceversa, un Sistema Critico è un sistema che deve operare con un alto profilo di affidabilità, dal momento che un suo fallimento potrebbe provocare seri danni a cose, ambienti e persone, il più delle volte di natura irreparabile. Inoltre, è opportuno considerare un’altra categoria di sistema, quella dei Sistemi Complicati. Questi ultimi possono essere descritti formalmente come un insieme di dispositivi, protocolli e procedure che sono difficili da configurare, ma che forniscono dei parametri d’uscita assolutamente predicibili. Gli aeroporti sono dei sistemi complessi, critici e complicati. Per questo motivo, essi rappresentano un eccellente banco di prova per affrontare lo sviluppo di un Framework di Cyber Security che funzioni efficacemente in tutti questi contesti. Inoltre, da parte della comunità di Air Traffic Management (ATM), sta nascendo un forte interesse sulle tematiche di cyber security, come dimostrano i vari contesti di ricerca attiva che fanno parte degli obiettivi del progetto di sviluppo SESAR2020. Specialmente quelli che fanno leva sull’indagine del numero crescente d’interconnessioni che devono essere stabilite tra i sistemi a bordo degli aeromobili e quelli dislocati a terra, stando a quanto previsto dagli standard di crescita degli aeroporti di nuova generazione [1].

All’interno di questo paper, viene dapprima fornita una breve spiegazione di quali siano i limiti degli approcci tradizionali alla cyber security, quando si ha a che fare con un sistema di natura complessa. Nella terza sezione viene affrontata l’analisi di un framework prototipale di cyber security, utilizzabile per la messa in sicurezza dei sistemi critici e complicati. Nella quarta sezione è riportato un esempio teorico d’integrazione delle tecniche d’intelligenza artificiale al framework precedentemente descritto, con l’obiettivo di renderlo adatto alla messa in sicurezza dei sistemi complessi. Infine, le conclusioni sono riportate all’interno della sezione V.

I limiti degli approcci tradizionali di cyber security nei contesti complessi

Gli attacchi informatici sono come le infezioni patologiche e, come tali, sono spesso frutto di una combinazione di circostanze, più che il risultato dello sfruttamento di una vulnerabilità isolata. In altre parole, è la “totalità” delle azioni e delle circostanze sfruttate dagli attaccanti a causare il danno [2]. Il problema è che le strategie tradizionali d’indagine, come quelle che si avvalgono del principio del divide et impera, sono fortemente incentrate sulla causalità degli eventi, ma un sistema complesso non può essere studiato semplicemente analizzando le parti che lo compongono [6]. Ne è una conferma il fatto che, nonostante l’impiego di sofisticati sistemi di cyber security, perfino stratificati, gli attacchi informatici continuino, comunque, a verificarsi. Questo perché l’uso delle tecniche tradizionali d’indagine induce, inevitabilmente, a cadere vittima di un paradosso (come dimostrato da Turing all’interno del suo problema dell’indecidibilità dell’arresto): non è possibile costruire una macchina che possa testarne un’altra in tutte le sue evoluzioni, ma per trovare tutti i malfunzionamenti e le vulnerabilità custoditi all’interno di essa, è necessario testarne il sistema completamente. Questa è la ragione per cui è opportuno investire sull’uso di un approccio olistico, per poter sperare di riuscire a portare avanti con successo una valutazione del comportamento emergente dei sistemi complessi.

Come costruire un framework per la mitigazione dei rischi in ambienti critici e complicati

Malgrado i limiti evidenziati in precedenza, le tecniche tradizionali di cyber security costituiscono il fulcro della messa in sicurezza di un sistema e, in quanto tali, non possono e non devono essere omesse. Di fatto, un uso appropriato di queste tecniche è di per sé sufficiente a garantire un elevato profilo di protezione delle infrastrutture critiche e complicate. In particolare, se l’insieme delle best practices di cyber security entra a far parte dello sviluppo costante di un’infrastruttura, per mezzo dell’adozione di un framework flessibile, dinamico e ben strutturato, è possibile ridurre drasticamente sia il fattore di rischio che il numero di vettori sfruttabili da parte di una minaccia cyber.

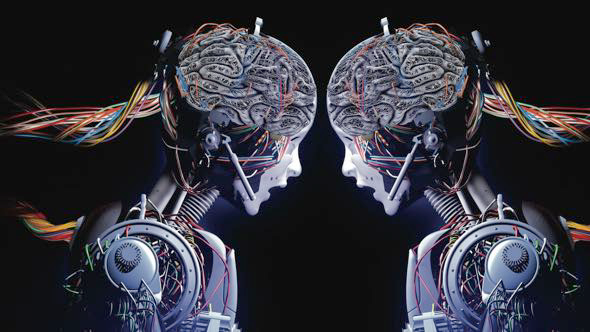

Il lavoro di ricerca relativo alla messa in sicurezza dei sistemi critici aeroportuali, effettuato per il progetto SESAR2020, è stato particolarmente fruttuoso in tale contesto, maturando lo sviluppo di un framework di cyber security atto a gestire in continuità temporale la messa in sicurezza dei sistemi critici e complicati, sfruttando un approccio d’analisi di tipo Top-Down. Il framework sfrutta i concetti consolidati dai principali standard di cyber security per intervenire attivamente nell’identificazione, nella protezione, nella scoperta e nella reazione di tutte le minacce legate alla sfera cyber, oltre che nel ripristino delle funzioni operative. La costruzione e l’aggiornamento di queste procedure, però, è frutto di periodiche attività d’indagine, rappresentate in Fig. 1 da tre blocchi logici principali: Cyber Security Audit, Risk Assessment e Cyber Resilience Review. Il livello di dettaglio a cui intervengono queste attività cresce via via che si scende dall’alto verso il basso, seguendo una struttura piramidale. Svolgere periodicamente queste tre attività significa migliorare lo stato e le capacità del framework sotto ogni aspetto, fornendogli nuovi scenari da considerare, nuove contromisure da adottare, nuove minacce da valutare e così via, andando a stabilire un progresso continuo calato sulle necessità dell’infrastruttura

- Cyber Security Audit

Partendo da una visione di altissimo livello, nella quale si è a conoscenza esclusivamente del sistema nel suo insieme, senza essere al corrente dei dettagli che realizzano le sue parti, viene dapprima effettuata una lunga serie di questionari, tanto agli operatori che ai manager dell’infrastruttura, con l’obiettivo di adempiere alle seguenti finalità:

- valutare se le best practices di cyber security sono state applicate in maniera opportuna;

- enumerare i sotto-sistemi che costituiscono l’infrastruttura; identificare i processi operativi impiegati;

- aumentare il livello di consapevolezza relativo ai rischilegati alla cyber security a tutto il personale coinvolto;

- elencare i punti d’accesso al sistema sia a livello fisico che digitale.

In secondo luogo, occorre effettuare una prima analisi dei risultati ottenuti, per poi procedere in un’indagine sempre più dettagliata, volta ad identificare, da un lato, gli Asset principali del sistema, dall’altro, gli apparati di controllo degli accessi e quelli di difesa perimetrale. Queste informazioni andranno a costituire i parametri di input delle azioni successive, rispettivamente di Risk Assessment e di Cyber Resilience Review; mentre gli scenari emersi dall’output dell’attività di Cyber Security Audit entrerano a far parte del framework.

- Risk Assessment

L’obiettivo di questa attività è storicamente quello di effettuare una valutazione dei rischi. Si procede prendendo in ingresso la lista degli asset primari individuati precedentemente e se ne fornisce una misura di priorità. Successivamente si associa ogni asset ai sotto-sistemi e ai dispositivi che esercitano una certa influenza su di esso. Scendendo ancora di più nel dettaglio, si identificano le vulnerabilità legate a tutti questi apparati di supporto, tramite delle attività di Vulnerability Assessment e di Penetration Testing. Infine, si effettua una valutazione dei rischi (associati tanto alle vulnerabilità che alle minacce individuate), gli si fornisce una misura di probabilità e se ne determina il grado di accettabilità. Da questa attività emergeranno delle operazioni di patch management, di code review e di hardening, che andranno a rafforzare le misure di sicurezza dell’intero framework di cyber security.

- Cyber Resilience Review

Partendo dall’analisi dei file di configurazione degli apparati d’accesso e di difesa perimetrale, occorre verificare il livello di resistenza e di robustezza dell’infrastruttura. Si procede effettuando un controllo approfondito delle contromisure in campo, oltre che dei sistemi di detection, di allarme, di notifica e di prevenzione. Per poi passare alla verifica del piano di disaster recovery impiegato, cercando soprattutto di valutarne l’efficienza, l’efficacia ed il grado di ridondanza. Infine, occorre effettuare un controllo capillare dei sistemi di risposta, esaminandone la flessibilità ed i tempi di reazione. Un’indagine di questo tipo deve rendere il sistema in grado di “imparare” dai propri errori, equipaggiando il framework di nuove contromisure, di nuovi processi operativi e di nuove tecniche di risposta che ne profilino l’evoluzione.

Come incrementare l’affidabilità del sistema, tramite l’inclusione di un approccio basato sulla complessità alla strategia di cyber security descritta in precedenza

L’approccio descritto in precedenza è perfettamente in grado di gestire un sistema critico e complicato, dal momento che consente di minimizzare drasticamente:

- l’errore umano o procedurale;

- i vettori di rischio legati all’infrastruttura;

- il numero degli attacchi portati avanti con successo.

Il problema è che questo scenario non basta a gestire al meglio un sistema complesso; e che, allo stato attuale, non esistono tecniche abbastanza sofisticate da consentirne un controllo automatico efficiente. È in questo contesto che si fa strada l’idea di introdurre delle tecniche d’intelligenza artificiale applicate alla cyber security, con l’obiettivo di ridurre ulteriormente l’eventualità che vengano portati avanti degli attacchi al sistema, non tanto perché sia essenziale proteggere un sistema complesso, ma perché questi sistemi sono critici e, in quanto tali, devono essere protetti con l’ausilio di qualunque mezzo a disposizione.

In letteratura, è possibile individuare alcuni esempi di applicazione dell’intelligenza artificiale alla cyber security, per lo più teorici, con lo scopo di apportare delle migliorie ad uno o più degli aspetti seguenti [5]:

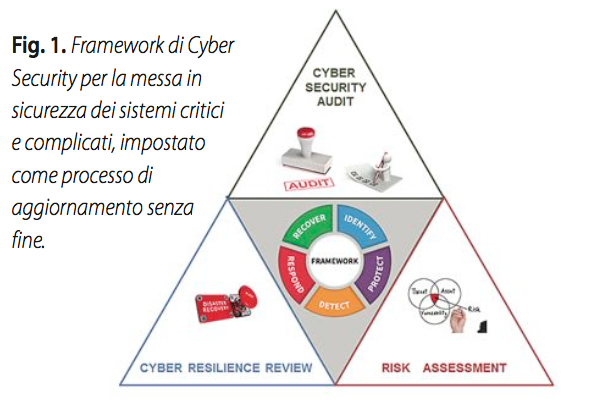

- Detection; 2. Situational Awareness; 3. Risk Isolation; 4. Response. Prendendo in considerazione il framework presentato in Fig. 1, si potrebbe

pensare di equipaggiarlo di tutte e quattro queste caratteristiche, ottenendo così lo schema riportato in Fig. 2. A colpo d’occhio, è evidente che, ben due, degli improvement più immediati derivanti dall’intelligenza artificiale applicata alla cyber security, insistono nell’attività di Cyber Resilience Review. Questo risultato non è frutto del caso: infatti, la Cyber Resilience rappresenta il motore versatile ed adattivo dell’intera infrastruttura e, come tale, è essa stessa un sistema complesso. Migliorare l’attività di Cyber Resilience Review, sfruttando un approccio orientato alla gestione dei sistemi complessi, è la chiave per ottimizzare il processo di mitigazione delle minacce informatiche. Si pensi, ad esempio, ai sistemi biologici, che rappresentano un ottimo esempio di sistema complesso, il cui elemento di forza è caratterizzato dalla loro robustezza ai disturbi ed ai cambiamenti. Se si astrae tale concetto, questo non è che un altro modo di definire la Cyber Resilience.

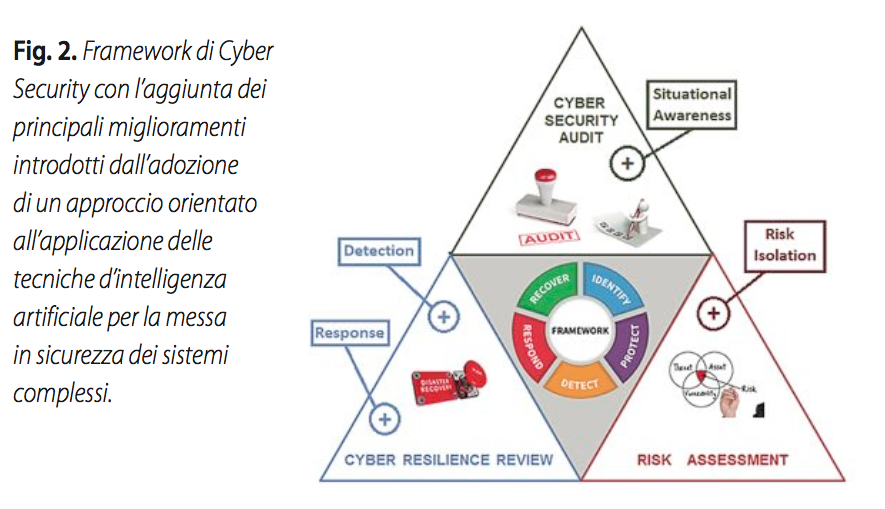

L’introduzione della Swarm Intelligence in ambito cyber è un primo esempio di integrazione delle tecniche di intelligenza artificiale nel campo dell’indagine adattiva del comportamento evolutivo di un sistema complesso. In questo contesto, una strategia percorribile è quella di utilizzare un approccio basato sugli agenti a più livelli, progettato per adattarsi rapidamente ed autonomamente alla gestione delle anomalie che vengono rilevate, sfruttando le caratteristiche di semi-razionalizzazione e di self-learning degli agenti, disposti in un arrangiamento gerarchico, per interpretare e correlare gli eventi su base logica, al fine di migliorare la comunicazione, l’interazione e l’intervento tra l’operatore umano ed il sistema. Lo scopo della disposizione gerarchica è quello di dare all’uomo un singolo punto di influenza che gli consenta di abilitare, con un’azione semplice, molteplici punti d’effetto [4].

- Un modello di swarm intelligence multi-strato

Partendo dalle ultime considerazioni, un modello ben congeniato di questo tipo è teoricamente in grado di fornire un miglioramento immediato in termini di capacità gestionali del sistema nelle operazioni di detection, response, risk isolation e situational awareness. La Fig. 3 riporta un esempio d’implementazione di un modello di analisi basato sulla swarm intelligence multi-strato, ispirato alla struttura gerarchica utilizzata dalle formiche. Si tratta di uno schema di alto livello, ma che fornisce una prima idea di realizzazione della piattaforma. Al livello più basso della gerarchia troviamo i lavoratori, ovvero i sistemi di elaborazione e di raccolta massiva dei dati, tra cui figurano i log analyzer, i sistemi IDS, le sonde cyber, gli script automatici che elaborano o forniscono dati, e così via. Questi lavoratori devono avere le seguenti caratteristiche: devono effettuare esclusivamente delle operazioni semplici, devono poter comunicare direttamente solo con gli agenti di livello superiore, devono essere autenticati e devono essere presenti in tutte le parti che compongono il sistema. La comuncazione tra lavoratori paritetici deve poter avvenire esclusivamente in maniera implicita, per effetto delle variazioni e delle anomalie che emergono a partire dall’osservazione dell’ambiente circostante, nel pieno rispetto dei principi della stigmergia.

Lo strato intermedio deve preoccuparsi di effettuare una scrematura dei dati che sono stati raccolti dai lavoratori, utilizzando dei motori intelligenti di analisi e di correlazione dati. Questo livello prevede una prima serie di scelte, che possono essere riassunte come segue: generazione di allarmi da passare al livello superiore per essere sottoposti ad un’ulteriore valutazione, gestione degli interventi diretti per bloccare in tempo reale gli attacchi in corso e filtraggio dei dati superflui. A questo livello possiamo trovare i SIEM di medio livello (formiche maschio), che effettuano le operazioni di elaborazione e correlazione, ed i sistemi IPS e/o EDR (formiche soldato), che si preoccupano di intervenire tempestivamente su una minaccia. Teoricamente, per rendere veramente efficiente l’attività di analisi e correlazione portata avanti a questo livello, tutti gli apparati di medio livello dovrebbero essere dotati di un motore di autoapprendimento.

Al vertice della gerarchia troviamo il SIEM di alto livello (formica regina), dotato di un motore avanzato di analisi e correlazione dati, interamente basato sull’intelligenza artificiale, in grado di raccogliere gli allarmi che provengono dai vari SIEM di medio livello e di estrapolarne un’informazione chiara, esatta e georeferenziata da passare all’operatore umano. Compito di quest’ultimo sarà quello di effettuare l’ultimo livello di filtraggio che si tradurrà nell’applicazione di un intervento di alto profilo volto a protezione dell’infrastruttura e quindi della safety. Il fatto che all’operatore umano venga passata un’informazione e non un dato è essenziale per determinare il corretto funzionamento del modello.

Lo scopo finale della costruzione e dell’adozione di un Framework di Cyber Security votato alla protezione dei sistemi complessi, critici e complicati è quello di salvare la vita delle persone. L’impatto di un attacco informatico su un sistema

critico può essere letteralmente devastante, il più delle volte completamente inammissibile, per questo motivo è importante investire nella cyber security e nella ricerca di strategie sempre più efficienti che consentano alle compagnie di identificare e valutare una minaccia in tempo reale.

Nonostante non esista una soluzione definitiva a tutte le minacce informatiche che possono mettere a repentaglio il normale funzionamento di questi sitemi, è necessario ridurre il più possibile il livello di indeterminatezza legato allla manifestazione di un’anomalia, automatizzando al massimo le operazioni di detection e di correlazione degli eventi assoggettabili ad un attacco, con l’obiettivo di portare all’attenzione dell’operatore umano un risultato semplice ed immediato. Formalmente, l’introduzione delle tecniche d’intelligenza artificiale nelle strategie d’analisi della cyber security ha lo scopo di sintetizzare le informazioni di allarme, che pervengono dai vari dispositivi che compongono il sistema, al fine di consentire all’operatore umano di intervenire prontamente a salvaguardia della sicurezza delle persone e del sistema.

Abbreviazioni

- EDR – Endpoint Detection and Response

- IDS – Intrusion Detection System

- IPS – Intrusion Prevention System

- SIEM – Security Information and Event Management

Bibliografia

[1] Delain, O., Ruhlmann, O., Vautier, E., Johnson, C., Shreeve, M., Sirko, P., Prozserin, V. (2016). Cyber-security application for SESAR OFA 05.01.01-Final Report. OFA 05.01.01-D3 [2] Gandhi, Gagan. (2014). Complexity theory in Cyber Security. University of Warwick. [3] Holland, J. H. (1995). Hidden order: How adaptation builds complexity. Helix Books. [4] J. N. Haack, G. A. Fink, W. M. Maiden, A. D. McKinnon, S. J. Templeton and E. W. Fulp, Ant-Based Cyber Security, 2011 Eighth International Conference on Information Technology: New Generations, Las Vegas, NV, 2011, pp. 918-926. [5] Oltsik, J., Poller, J. (2017). Automation and Analytics versus the Chaos of Cybersecurity Operations. ESG Research Insights Paper. [6] S. A. McLeod (2008). Reductionism and Holism.* Questo lavoro è stato supportato dall’attività di ricerca condotta da Thales Italia per il progetto SESAR2020. Nello specifico, SESAR2020 costituisce un programma di ricerca composto da svariati progetti, che mira a delineare quella che sarà la prossima ondata generazionale dei sistemi d’innovazione destinati alla gestione del traffico aereo in Europa. All’interno di questo contesto, Thales Italia è direttamente coinvolta nello sviluppo di un paio di progetti, uno dei quali è interamente dedicato alla cyber security.