Le insidie incomprese, sottostimate, mal riportate od ignorate.

I “Data breaches” nelle notizie

Data breaches, attacchi cyber, intrusioni cyber sponsorizzate da Stati e minacce di una cyber guerra sono ormai diventati temi costanti dei media generalisti. I cittadini ne sentono parlare sempre di più, ma quali insegnamenti ne traggono in realtà?

I casi che fanno le “breaking news” sono sempre le brecce spettacolari, quelle dell’ampiezza di Talk-Talk, SONY o Yahoo. Infatti, ad attirare l’attenzione sono i grandi numeri, una costante dell’attuale giornalismo. Ma questi casi non sono che la punta dell’iceberg. Sono casi troppo grandi per essere nascosti, spesso troppo difficili da gestire e da contenere rapidamente. Sono quelli che ci stupiscono semplicemente per la quantità: Yahoo! col suo miliardo di indirizzi email compromessi; Talktalk e la perdita dei dati privati e bancari di 157,000 utilizzatori o ancora BUPA (un’azienda dell’industria della sanità, la più grande fonte di brecce attuale) coi suoi 500,000 dossier persi. Seguono poi, per il Regno Unito, la NHS (National Healthcare System), la Tesco Bank e Three Mobile, solo per citare alcuni esempi.

Il problema sottostante è che questi sono affari colossali che operano in settori molto regolamentati quali le telco, la finanza e la sanità, dove le leggi e le normative già in vigore sulla protezione dei dati obbligano le vittime a pubblicare le brecce e di notificare l’incidente a tutte le persone compromesse, nascondendo così i casi più piccoli di brecce, leak e hack di dati. In verità, le grandi ditte saranno sempre bersagli di primo grado, mentre i piccoli affari non lo sono per forza. Le piccole e medie imprese, al contrario, hanno la tendenza a perdere di propria mano dati importanti, perché non hanno implementato un processo adeguato quanto minimo di sicurezza oppure non hanno offerto le adeguate formazioni al loro staff. Le PME ed i micro-business spesso non sanno dove sono archiviati i loro dati e spesso, non sono quindi nemmeno al corrente che vi è stata una breccia od un leak fino al giorno in cui vengono direttamente impattate – ad esempio quando qualcuno usa le loro informazioni per estrarre denaro dai loro affari, completando i dati rubati con azioni di phishing oppure di social engineering per mandare in porto il reato.

Molto spesso, le PME perdono i loro dati per causa di una parte terza: un vendor, un cliente, o persino un’agenzia governativa. Le tipologie dei data breaches sono variabili, dalle più semplici alle più critiche. Nella loro forma più semplice, una breccia può provenire dallo skimming di emails da agende di contatti. Ad esempio, personalmente posseggo un certo numero di indirizzi di email professionale, che uso per scopi diversi. Quello che usavo per comunicare con clienti esistenti o potenziali è diventato rapidamente un ricevitore di spam, di fatto non avevo reso pubblica questa mail su un website ed i miei firewall e software di sicurezza sono ottimali. Nello stesso tempo, nessuno degli altri 30 indirizzi email che posseggo è stato vittima di spamming. L’indirizzo che si ritrovò inondato di spam è quindi stato trovato nelle agende dei computer di clienti e contatti che non avevano una sicurezza adatta. Il risultato? La mia mail divenne comune in numerose liste di spam usate da criminali e neppure i miei filtri speciali facevano più fronte. Ho finalmente dovuto annullare quel conto ed aprirne uno nuovo.

Questo esempio sottolinea un leak indiretto, con risultati che sia cittadini che ditte patiscono ben troppo spesso. Ovviamente, qui parliamo della parte più bassa dell’insieme dello spettro delle brecce, che personalmente considero più un disturbo che un rischio reale che mi prende di mira personalmente. Ma se ad essere nello stesso modo attaccato fosse il device di un contrattante o di un consulente, potrebbe finire con l’aprire brecce verso informazioni molto più sensibili e le conseguenti perdite finanziarie dirette.

Cosa rivelano i numeri

Le statistiche sui data breaches sono variabili secondo le fonti, ma la minaccia sembra essere consistente ed in crescita, avendo come vittime predilette i governi ed i sistemi di sanità.

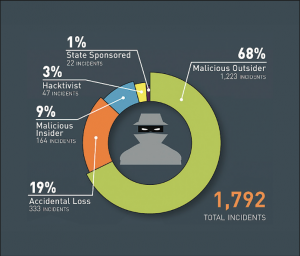

Secondo Gemalto ed il loro sito BreachLevelIndex1, nel 2016 si è raggiunto il record di 1,378,509,261 files2 compromessi da 1,792 brecce. L’unico aspetto positivo è che 4.2% dei dati rubati erano criptati, cioè praticamente senza nessun valore per i loro nuovi “proprietari”. L’aspetto preoccupante invece è che solo 4.2% dei dati erano criptati, e che per di più nel 52.2% delle brecce il numero esatto dei dati compromessi è classificato come “sconosciuto”.

Se veniamo ora alle grandi strutture, il rischio proviene spesso dall’esterno del perimetro di sicurezza: come ben vediamo nell’immagine 1, più dei due terzi delle brecce sono state orchestrate dall’esterno3. Ciò nonostante, un significativo 28% rimane attribuito ad insiders e a perdite accidentali. La combinazione di questi due fattori costituisce la minaccia interna che deve fronteggiare qualsiasi ditta.

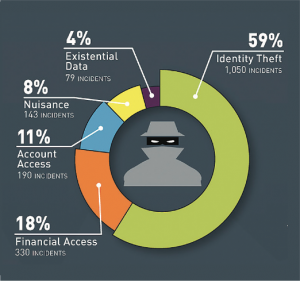

La maggioranza dei data breaches è costituita da furti di identità, il rischio più grave per le ditte ed i loro clienti. Non è quindi una sorpresa vedere che i dati delle aziende e degli enti attivi nella sanità sono diventati il primo obiettivo dei cyber criminali.

La minaccia dall’interno

Con quasi il 28% dei leaks e delle brecce provenienti dall’interno delle strutture vittime, ha un senso affermare che il mondo degli affari ed i CISO in particolare dovrebbero iniziare la loro difesa iniziando a ridurre in modo drastico questo tipo di minaccia.

Nell’Info Security Magazine, leggiamo che una stima di quasi il 63% delle ditte sono state colpite da un “old school data leak”: la stampante. Si valuta pure che tra il 10 e il 18% dei leaks interni risultano da documenti, che contenevano informazioni fondamentali del business, stampati e caduti in mano a semplici impiegati o a contrattanti. Il rischio si estende poi ai documenti che sono forniti alle istituzioni statutarie (ad esempio le autorità di finanza, gli enti regionali o anche le autorità di tutela del medio) che non usano triturare o distruggere correttamente i documenti ricevuti una volta trattati. Questa percentuale è già ampia di per sé, se consideriamo che si tratta di ecosistemi corporate che generalmente posseggono stampanti in rete che richiedono un login per stampare, lasciando quindi una tracciabilità dell’atto in sine.

Nelle PME, le stampanti in rete spesso non richiedono all’utilizzatore delle credenziali per stampare e poi recuperare la copia cartacea. Quindi la sola soluzione d’inchiesta su di una breccia da stampante si rivela essere un’investigazione digitale forensica sistematica (e spesso tanto costosa quanto disturbante), un fattore che spinge ancora di più le piccole imprese ad essere le vittime principali del “leak-by-printing”.

Ma la taglia conta davvero?

Benché la risposta a questa domanda sia spesso affermativa, se veniamo alla sicurezza dei dati la nostra risposta è definitivamente «no!». Non conta quanto grande o piccola sia un›azienda: le sue risorse digitali sono la ricchezza di tutti i suoi stakeholder.

La maggioranza delle piccole aziende e di quelle familiari non hanno impostato un sistema di sicurezza permanente dedicato alla protezione delle loro risorse digitali. Sono spesso convinti che una breccia non succederà loro, perché non sono dei bersagli finanziari od industriali importanti. In verità, purtroppo, sono proprio le PME che subiscono sempre di più cyber crimini dovuti a leaks o ad impiegati sleali. Nel giugno 2013, il leak dei documenti della NSA ad opera di Edward Snowden ha fatto il giro del mondo. Snowden ha semplicemente aggirato protocolli di sicurezza antiquati ed ha utilizzato il suo accesso altamente privilegiato per copiare dei documenti confidenziali del governo americano su di un flash drive. Lavorando da Honolulu, distante parecchi fusi orari dalla centrale dei server della NSA situata a Fort Meade, ha creato una breccia nella sicurezza statunitense usando solo poche e semplici azioni. La domanda per le PME è quindi semplice: se la NSA ha potuto essere derubata da un impiegato… che pensate che possa succedervi?

La vera minaccia…

Si sa bene ormai che nel caso delle piccole imprese che non destano l’interesse dei criminali per scatenare un attacco in piena regola, la minaccia è sia interna, sia causata da un malfattore che fa uso dell’ingegneria sociale. La grande maggioranza dei casi che ho esaminato recentemente vedeva persone ingannate e spinte a pagare le loro fatture su “nuove coordinate bancarie” ricevute generalmente via email. Questo tipo di minaccia può provenire sia da interni che da esterni, allo stesso tempo. La minaccia interna è palese: trattasi di un impiegato che desidera fare soldi facili, che è sleale oppure che è semplicemente scontento del suo lavoro.

Esiste anche una minaccia “semi-interna”: il personale IT. Molte ditte, quando crescono e necessitano l’istallazione di una rete, scelgono di affidarne il compito ad una ditta esterna, che ne assicurerà la buona gestione. Non è una scelta pessima, anzi vi sono ditte legittime e con ottima reputazione ad offrire questo tipo di servizi. Però si corre il rischio che se qualcosa va storto dall’esterno, il cliente ne subirà le conseguenze. In una recente investigazione, abbiamo verificato che una ditta di supporto IT di Glasgow ha subito le dimissioni di alcuni membri del suo staff, ma nessuno ha pensato di cambiare le loro credenziali ed i loro login presso i server dei clienti, impedendo agli ex-impiegati di accedervi. Anche se questo non è stato un gesto intenzionale, trattasi di una grave mancanza di professionalità da parte della ditta.

È stato un incidente…

Gli incidenti accadono, ma è importante essere preparati ad affrontarli. Il maggior problema nell’uso dell’informatica e del net è che tutti possono accedervi. Si potrebbe presupporre che un professionista con educazione universitaria (ad esempio un medico o un avvocato) sa quello che fa. Giusto? Ebbene…. no. La maggioranza dei professionisti del mondo giuridico, ad esempio, non hanno avuto una minima formazione all’uso del computer, del cloud o della sicurezza del loro PC. Al meglio hanno avuto formazioni corte per imparare ad usare al meglio un software specifico (ad esempio management dei casi ed esperienza pratica nello scrivere documenti in Microsoft Word e poi mandarli via email. Ma ciò non significa che abbiano la minima idea di come i computer, i file Word o le email funzionino. E qui sorge un problema. Non permetteremmo a nessuno senza la dovuta formazione di eseguire un intervento, ma diamo la nostra fiducia a professionisti senza formazione che si occupano di gestire dati personali nostri, della nostra famiglia o dei nostri affari.

Il 16 marzo scorso, l’ICO (Information Commissionaire’s Office) del Regno Unito ha sanzionato un avvocato con una multa di £1,0004 per aver perso documenti sensibili. L’avvocato lavorava su questi documenti sensibili di un suo cliente da casa. Ha usato un computer comune, quello a cui aveva accesso anche suo marito, ed ha dimenticato di criptare i documenti secondo le norme in vigore. Non vi sono state evidenze che il marito leggesse i suoi documenti. Un giorno però, lui decise di fare un upgrade di software. Pensò che sarebbe stato utile archiviare nel cloud tutti i documenti di sua moglie, ma scelse un servizio che archiviava i documenti rendendoli accessibili ai motori di ricerca e scaricabili senza password. Sui 725 documenti caricati, solo 15 erano indicizzati e secretati, ma 6 di loro contenevano informazioni ultra-confidenziali pertinenti alla Corte della Protezione Sociale e delle Famiglie. Il leak di soli 6 documenti ha coinvolto direttamente e indirettamente circa 200-250 persone, inclusi bambini ed adulti vulnerabili.

Il leak è stato certamente uno sbaglio e nessuno insinuò che sia stato fatto intenzionalmente, da lì la somma modesta della multa. Ciò nonostante, l’avvocato avrebbe dovuto saperne di più, su quanto esiste sulle linee guida chiare redatte sia dall’ordine degli avvocati, sia dalle Corti e le ha ignorate.

Il GDPR arriva…

Il nuovo Regolamento europeo sulla protezione dei dati (GDPR) è in corso e tra meno di sei mesi scatta la scadenza della sua implementazione obbligatoria.

In una recente ricerca (eseguita soprattutto sulle Freedom of Information Requests) ha dimostrato che un gran numero di ditte e di enti governativi non ce la faranno a rispettare questa scadenza. Secondo la Law Society (U.K.) solo 54% delle ditte sono fiduciose di essere pronte, ovvero quasi metà del business crede che non riuscirà ad adempiere gli obblighi sino alla data dell’entrata in vigore del regolamento. Peggio, 24% delle ditte non hanno nemmeno iniziato a pianificare le operazioni necessarie per essere conformi.

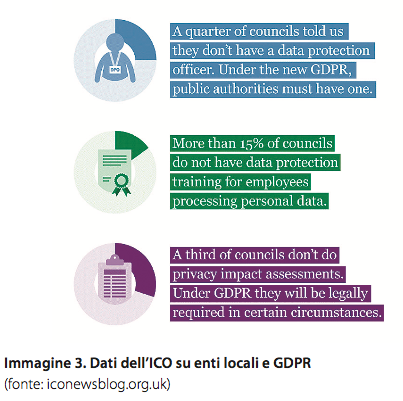

La situazione si rivela ancora peggiore quando si viene agli enti pubblici locali. Secondo l’ICO5:

I risultati delle ricerche6 sul livello di preparazione degli enti locali è preoccupante. Queste strutture gestiscono un’enorme quantità di dati su tutti i cittadini che vivono, lavorano, hanno una proprietà o una ditta nella loro giurisdizione.

I risultati delle ricerche6 sul livello di preparazione degli enti locali è preoccupante. Queste strutture gestiscono un’enorme quantità di dati su tutti i cittadini che vivono, lavorano, hanno una proprietà o una ditta nella loro giurisdizione.

Il GDPR sarà una tappa unica per la sicurezza e la privacy dei dati negli affari, con la sua nuova caratteristica, quella della “privacy by design”.

Le ditte devono affrettarsi ad assicurarsi che hanno eseguito tutto quello che è ragionevolmente possibile per mettere in sicurezza l’integrità dei dati personali in loro possesso e per farne buon uso quando è necessario. In poche parole, ogni azienda deve imparare ad essere diligente. La nuova legislazione ha previsto multe pesantissime e gli esperti dell’industria scommettono che le prime grandi strutture che non saranno conformi potrebbero diventare degli esempi, venendo loro applicate le penalità massime (o vicine ai massimi previsti). È perciò essenziale poter dimostrare che si è stati diligenti, che i processi sono operativi, che vi sono audit regolari e che si possiede un’assicurazione cyber. Questi sono tutti parametri che ridurranno la responsabilità di un’azienda in caso di perdita di dati.

Epilogo

Il mondo degli affari deve capire quanto le sue risorse digitali ed i dati sensibili in suo possesso sono importanti non solo per le loro operazioni di business. Sono importanti per tutti i stakeholders, nonché per tutti quelli che potrebbero essere lesi nel caso che vengano resi pubblici dati sensibili.

Le aziende devono sbarazzarsi della mentalità del “ciò non capiterà a me” o “siamo un business troppo piccolo per interessare qualcuno”. La vittimologia di oggi comporta organizzazioni di tutte le dimensioni, da proprietari individuali a liberi professionisti, da ONG a multinazionali.

Le aziende devono iniziare a ripianificare la loro cyber sicurezza e la loro conformità col GDPR, perché non sono due lavori a sé stanti. Al contrario, sono direttamente connessi e se vengono eseguiti correttamente ed in modo sincrono, il risultato finale sarà di rendere il business più efficiente e più funzionale e nello stesso tempo, aumentarne il valore.

A titolo indicativo, proponiamo una lista dei punti sui quali dovrebbe focalizzarsi qualsivoglia ente o azienda:

- Investire in software di cyber security di base (anti- malware e firewalls); Investire (se necessario) in software di Data Loss Prevention e di Data Loss Detection;

- Investire in formazioni per tutto lo staff, sui principi ed i processi di base della sicurezza dei data;

- Capire ed implementare la Data Security e la Privacy by design;

- Eseguire audits regolari delle IT Policies e della conformità dei software e hardware;

- Prepararsi per essere conformi al GDPR; Preparare un piano di risposta agli incidenti;

- Preparare un piano di Disaster Recovery; Formare ed allenare regolarmente, con simulazioni di attacchi, il Response Team;

- Elaborare un piano di controllo dei danni (con un avvocato ed un PR);

- Avere un contratto con una ditta o un professionista di Retainer of Digital Forensics che potrà investigare ogni tipo di incidente immediatamente dopo la sua scoperta.

Prevenire è sempre molto meno costoso che riparare le conseguenze di un disastro.

2 http://breachlevelindex.com/assets/Breach-Level-Index-Report-2016-

Gemalto.pdf

3 http://breachlevelindex.com/assets/Breach-Level-Index-Infographic-2016-

Gemalto-1500.jpg

4 https://ico.org.uk/media/action-weve-taken/mpns/2013678/mpn-data-

breach-barrister-20170316.pdf

5 https://ico.org.uk/about-the-ico/news-and-events/news-and-blogs/2017/03/

ico-survey-shows-many-councils-have-work-to-do-to-prepare-for-new-data-

protection-law/

6 https://iconewsblog.org.uk/2017/03/20/information-governance-survey/