“È tutta una questione di fiducia”, si potrebbe dire. La maggior parte delle attività e delle interazioni umane si basa sulla fiducia.

Ci fidiamo di coloro che hanno realizzato e messo in opera il sistema di segnalazione stradale. Non possiamo controllare che quando vediamo il verde del semaforo sulla nostra strada a 80 km/h, gli altri abbiano il rosso e non si muovano. Allo stesso modo, ci fidiamo del cuoco del ristorante che prepara il nostro pasto con ingredienti buoni e non dannosi per la nostra salute. Non possiamo entrare in cucina e controllare personalmente cosa succede.

Allo stesso modo in cui ci fidiamo delle persone con cui lavoriamo, ci fidiamo di coloro che assumiamo e che hanno accesso a informazioni riservate e alla proprietà intellettuale che è così vitale per l’azienda.

Questo rappresenta un rischio aziendale e le organizzazioni che hanno raggiunto un elevato livello di maturità sanno bene dove si trova il punto critico, ma allo stesso tempo sono consapevoli che si tratta di uno dei problemi più difficili da risolvere.

Questo rappresenta un rischio aziendale e le organizzazioni che hanno raggiunto un elevato livello di maturità sanno bene dove si trova il punto critico, ma allo stesso tempo sono consapevoli che si tratta di uno dei problemi più difficili da risolvere.

Le operazioni di sicurezza si basano su persone, processi e tecnologie, e se un buon equilibrio tra queste tre componenti è ragionevole, efficace e necessario in relazione alle minacce esterne, è ancora più necessario e deve essere portato al limite in relazione al rilevamento delle minacce interne.

Ma cos’è una minaccia interna?

Se si consulta uno dei migliori libri finora pubblicati, il Libro Bianco di Eric D. Shaw e Harley V. Stock1, i risultati più interessanti di questo studio sono evidenziati qui:

A livello interno, è più probabile che i furti di proprietà intellettuale vengono commessi da quelli che ricoprono ruoli tecnici.

La maggior parte dei furti di proprietà intellettuale è commessa da dipendenti maschi, con un’età media di 37 anni, che occupano principalmente ruoli tecnici, tra cui ingegneri o scienziati, manager, venditori e programmatori. La maggior parte dei ladri di proprietà intellettuale ha firmato accordi sulla proprietà intellettuale, il che indica che le regole da sole, senza la comprensione e l’applicazione da parte dei dipendenti, sono inefficaci.

A livello interno, quelli che commettono furti di proprietà intellettuale di solito hanno già trovato un nuovo lavoro.

Circa il 65% dei dipendenti che commettono furti di proprietà intellettuale o insider trading ha già accettato un lavoro presso un’azienda concorrente o ha avviato una propria azienda al momento del furto. Circa il 25% è stato reclutato da un estraneo che aveva preso di mira i dati che voleva ottenere da loro e circa il 20% dei furti prevede la collaborazione con un altro “nemico interno”.

A livello interno, quelli che commettono i furti di proprietà intellettuale rubano più spesso ciò a cui hanno l’autorizzazione, ad accedere.

I soggetti prendono i dati che conoscono, con cui lavorano e a cui spesso hanno il permesso di accedere. Infatti, il 75% di loro ha rubato materiale a cui aveva accesso debitamente autorizzato. Questo complica la capacità di un’organizzazione di proteggere la propria proprietà intellettuale attraverso controlli tecnici e conferma la necessità di accordi vincolanti con i dipendenti, come ad esempio quelli che stabiliscono quali parti della “proprietà intellettuale” tornino o meno di loro proprietà una volta lasciato il loro incarico.

A livello interno, tra il furto di proprietà intellettuale quello dei segreti commerciali è il più frequente.

I segreti commerciali costituiscono il 52% dei casi di furto. Nel 30% dei casi si tratta di informazioni commerciali come dati di fatturazione, listini prezzi e altri dati amministrativi; nel 20% dei casi di source code; nel 14%dei casi di software di proprietà della ditta;

nel 12% dei casi di informazioni sui clienti; nel 6% dei casi di strategie aziendali.

A livello interno, i furti di proprietà intellettuale sono commessi da dipendenti di reparti tecnici, ma vengono scoperti da dipendenti non tecnici.

La maggior parte dei ladri (54%) ha utilizzato una e-mail della rete aziendale, un canale di accesso remoto alla rete o un trasferimento di file in rete per estrarre i dati rubati. Tuttavia, la maggior parte dei furti di proprietà intellettuale da parte dei dipendenti è stata scoperta da colleghi di reparti non tecnici piuttosto che da quelli che lavorano nell’area IT dell’azienda.

I fallimenti aziendali possono indurre gli addetti ai lavori a pensare di rubare la proprietà intellettuale dell’azienda.

Nel caso del furto interno, si assiste ad un aumento di questo reato quando il dipendente è stanco di “pensarci” e decide di agire o sono altri a chiederglielo. Questo accade spesso dopo un avvenimento percepito come un fallimento professionale o nel caso di aspettative non soddisfatte. Questa demarcazione tra intenzione e azione spiega perché alcuni furti di insider sembrano essere spontanei, mentre in realtà non lo sono.

Dopo aver tracciato il profilo della tipica minaccia insider, vediamo come affrontare questo rischio e le possibili misure di mitigazione. L’ICAR offre un approccio interessante. Nella sezione del sito web dedicata alla sicurezza delle infrastrutture2 , viene descritto il concetto di “Persone come sensori”.

“La componente umana del rilevamento e dell’identificazione di una minaccia interna è rappresentata dal personale di un’organizzazione. Collaboratori, coetanei, amici, vicini, familiari o osservatori casuali sono spesso in grado di comprendere e conoscere le predisposizioni, i fattori di stress e i comportamenti di un dipendente che potrebbe meditare di compiere atti dolosi. Quando si osserva il comportamento umano, si devono tenere presenti due capacità importanti:

Saper ascoltare l’altra persona attraverso i suoi criteri, non i vostri. Non date per scontato che qualcuno chieda aiuto o chieda di essere fermato, o che parli delle sue intenzioni nello stesso modo in cui potreste farlo voi.

Ascoltate l’altra persona con gli occhi. Le persone spesso rivelano le loro intenzioni attraverso la comunicazione non verbale. “

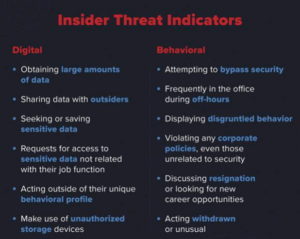

Esiste anche una serie di indicatori che vale la pena menzionare, in quanto forniscono un contesto più profondo e dettagli preziosi per identificare i segnali di una minaccia interna.

Esiste anche una serie di indicatori che vale la pena menzionare, in quanto forniscono un contesto più profondo e dettagli preziosi per identificare i segnali di una minaccia interna.

- Gli indicatori personali sono una combinazione di predisposizioni e fattori di stress personali che colpiscono un dipendente in un particolare momento e che possono trasformarlo in una minaccia o spingerlo ad agire.

-

Gli indicatori del percorso di carriera sono eventi che si sono verificati prima che una persona fosse assunta da un’organizzazione o prima che avesse accesso alla rete dell’organizzazione.

-

Gli indicatori comportamentali sono azioni che possono essere osservate direttamente da colleghi, personale delle risorse umane, manager di linea e tecnologia. Nel corso del tempo, i comportamenti formano un filo conduttore di attività da cui si possono evincere alcuni cambiamenti come indicatore di minaccia.

-

Gli indicatori tecnici riguardano l’attività della rete e degli utenti e richiedono l’applicazione diretta di sistemi e strumenti informatici per essere rilevati.

- Indicatori organizzativi/ambientali

” Le politiche e le pratiche culturali aziendali possono svolgere un ruolo importante nella creazione o nella gestione di una minaccia interna .

” I fattori ambientali possono intensificare o attenuare i fattori di stress che possono contribuire progressione di un individuo da dipendente fidato a minaccia interna. Questi fattori sono spesso legati alle politiche organizzative e alle pratiche culturali.

-

Gli indicatori di violenza sono comportamenti specifici o insiemi di comportamenti che possono causare paura o preoccupazione che una persona possa agire; questi comportamenti includono, ma non sono limitati a, intimidazioni, molestie e bullismo.

Infine, è importante ricordare che con l’evoluzione delle tecnologie di intelligenza artificiale, come l’apprendimento automatico, è possibile combinare l’approccio comportamentale con strumenti tecnici come i metadati della rete o dell’utente. Questo accelera il processo di rilevamento di diversi ordini di grandezza.

possibile combinare l’approccio comportamentale con strumenti tecnici come i metadati della rete o dell’utente. Questo accelera il processo di rilevamento di diversi ordini di grandezza.

Che si tratti di comportamenti “Smash and Grab” o “Slow bleeding”, l’intelligenza artificiale sarà in grado di generare indicatori utili a partire dal «noise” (insieme di dati) del flusso di rete dell’azienda.

La combinazione di diversi tipi di indicatori può anche creare un valore aggiunto e quindi migliorare la preparazione di un’azienda contro le minacce interne.

Un esempio che abbiamo visto di recente è quello di un dipendente che si dimette e durante il periodo di preavviso inizia a raccogliere ed estrarre dati. In questo scenario specifico, la combinazione di indicatori non tecnici – le dimissioni – con un approccio di threat hunting – la ricerca di anomalie nei metadati di rete – può essere molto vantaggiosa.

Autore: Battista Cagnoni

1 Eric D. Shaw, Harley V. Stock, Behavioral Risk Indicators of Malicious Insider Theft of Intellectual Property: Misreading the Writing on the Wall, Symantec 2011 (https://static1.squarespace.com/static/596a623ba5790afcec9c024e/t/ 59c9e063a803bb62117213c0/1506402404657/Symantec+Malicious+Insider +Whitepaper+FINAL2.pdf )

2 https://www.cisa.gov/detecting-and-identifying-insider-threats