Nel momento in cui la società ha preso atto della gravità economica, sociale e politica del vivere in un mondo digitale insicuro, ha reagito con una proliferazione di certificazioni di cybersecurity. Quindi, è lecito chiedersi se la compliance sia o meno lo strumento migliore per proteggere la propria organizzazione dai pervasivi attacchi informatici. La risposta non può essere binaria in quanto molteplici elementi entrano in gioco nella valutazione: settore, management, maturità digitale e cyber, dimensione e ampiezza dei mercati interessati, visibilità. Con un’estrema semplificazione, è possibile individuare tre livelli di organizzazioni: evolute, pronte, immature, in cui le intermedie sono quelle che potrebbero beneficiare maggiormente di compliance.

Le prime probabilmente hanno già molteplici certificazioni, ma nei fatti hanno già superato il concetto di compliance, nel senso che sono in grado di sviluppare il proprio sistema di gestione della sicurezza basato sul risk management di tutti i processi esistenti. La cybersecurity by design delle nuove iniziative è integrata nelle linee di business e nella supply chain, ma soprattutto nelle persone, nei processi e nelle scelte tecnologiche. Le responsabilità per le decisioni critiche sono assegnate formalmente a un team e anche l’incident management è un processo maturo e testato. Il personale della cybersecurity partecipa regolarmente ai tavoli del business promuovendo anche nuovi approcci per gestire la sicurezza a livello di filiera e/o di settore. Il rapporto con molti fornitori cyber tende a essere bidirezionale per molteplici servizi quali threat intelligence, info-sharing, real-time e predictive analytics, malware hunting. Anche in Italia esistono organizzazioni a questo livello di maturità ed è piacevole e utile poter interagire con loro.

Alle organizzazioni di terzo tipo appartengono quelle immature a livello cyber, che sono dotate di storici firewall e antivirus, e che hanno bisogno di evolvere a livello tecnologico e organizzativo prima di affrontare gli oneri richiesti da una certificazione o da un servizio di penetration testing al fine di conoscere la propria (inevitabilmente pessima) postura cyber. Per accedere con un accettabile livello di sicurezza al magico mondo dei servizi Internet e poi della certificazione bisogna prima adottare un insieme di quelle che oggi rappresentano le minime misure di sicurezza informatica. Senza voler entrare nella diatriba di quali siano i provvedimenti assolutamente necessari, un’ispirazione vendor independent per alcuni accorgimenti fondamentali può essere rappresentata dalle misure previste dalla PCIDSS o addirittura da un sottoinsieme di queste, per le organizzazioni meno mature. Solo in seguito alla loro adozione e implementazione, si può valutare se intraprendere o meno la strada della certificazione.

La risposta alla tipica domanda sull’utilità rispetto alla effettiva sicurezza è semplice e perentoria: dipende tutto dal top management. Se il Board ci crede, la certificazione è un ottimo mezzo (non un fine!) per migliorare la postura cyber di un’organizzazione. Se, al contrario, l’obiettivo è di immagine o di necessità, la certificazione diventa un impegnativo esercizio formale che ha un suo scopo (ad esempio, la partecipazione a un bando, la soddisfazione del cliente o del mercato), ma ben diverso da quello della sicurezza.

Questa dicotomia si riscontra anche tra gli esperti che amano suddividersi tra certificatori ed esperti cyber (“I do security, not certification”); con un reciproco sguardo di sdegno, quando invece è dalla collaborazione che si potrebbero ottenere i risultati migliori. I secondi, tecnologicamente competenti, sono portati a fidarsi della forza dell’innovazione tecnologica per risolvere i problemi di sicurezza. La storia dimostra il contrario. Al contrario, i certificatori puntano soprattutto alla messa a punto dei processi e relative responsabilità in quanto sono questi che si vanno a certificare e non la qualità del risultato finale. Nei Paesi in cui si crede solo in parte alla serietà e puntigliosità dei princìpi anglo-germanici che sottendono le certificazioni (il nostro è tra questi, ma non il peggiore), si possono ottenere para-certificazioni che non implicano alcuna sicurezza.

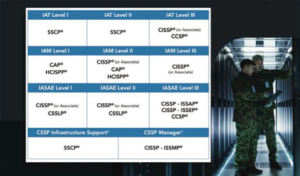

Questo mondo esiste, è un mercato ben noto, ma non è quello di nostro interesse. Analoghi problemi, a livello internazionale, si riscontrano nell’ambito delle auto-certificazioni. Ad esempio, molte organizzazioni, che lavoravano per il Dipartimento della Difesa statunitense senza dover operare sulle informazioni classificate, avevano la possibilità di effettuare auto-dichiarazioni rispetto alla propria postura di cybersecurity. Un controllo a campione ha evidenziato che più del 90% di queste dichiarazioni erano “estremamente generose”. Da qui, è emersa una stretta energica che ha condotto il Dipartimento a emanare una certificazione ben più onerosa, di processo e di risultato, che sta destando preoccupazioni in circa trecentomila fornitori e sub-fornitori.

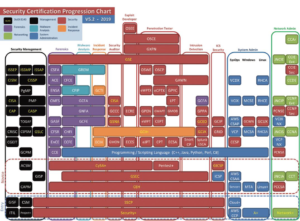

L’insieme delle certificazioni richieste dal DoD Americano © ISC2.org

Il desiderio di pervenire a una vera certificazione può emergere solo dal Board in quanto è un processo complesso, oneroso in termini economici e di risorse umane, irto di ostacoli che solo l’endorsement da parte del top management può consentire di superare. Si potrebbe puntare a certificare l’intera organizzazione, ma è un approccio da sconsigliare. Meglio operare all’inizio su di un dipartimento e poi espandersi a macchia d’olio. Vi sono molteplici motivazioni al riguardo. Innanzitutto, è più facile persuadere un manager e un gruppo di persone motivate che convincere un’intera organizzazione.  Spesso, anche per le gare, non è necessario che tutta l’organizzazione sia certificata, ma solo i processi, le infrastrutture e le informazioni che riguardano il campo di applicazione della fornitura.Il terzo elemento è che raramente è buona la prima: se l’organizzazione non ha pregresse esperienze di certificazione, il percorso richiede un tipico approccio trial-anderror, e relativo apprendimento dagli errori. Una volta ottenuta la certificazione di un dipartimento, l’espansione diventa più semplice, anche perché alcuni dei dipendenti potrebbero essere impiegati per propagare la metodologia più adatta. Il know-how e la coesione aziendale ne beneficiano. E nella cybersecurity il trust è la base di tutto.

Spesso, anche per le gare, non è necessario che tutta l’organizzazione sia certificata, ma solo i processi, le infrastrutture e le informazioni che riguardano il campo di applicazione della fornitura.Il terzo elemento è che raramente è buona la prima: se l’organizzazione non ha pregresse esperienze di certificazione, il percorso richiede un tipico approccio trial-anderror, e relativo apprendimento dagli errori. Una volta ottenuta la certificazione di un dipartimento, l’espansione diventa più semplice, anche perché alcuni dei dipendenti potrebbero essere impiegati per propagare la metodologia più adatta. Il know-how e la coesione aziendale ne beneficiano. E nella cybersecurity il trust è la base di tutto.

Oggi si avverte una certa “stanchezza” delle aziende nei confronti delle certificazioni tradizionali: più si moltiplicano più vengono avvertite come adempimenti formali, ma non sostanziali. Si effettuano perché sono sempre più necessarie per rimanere nel mercato e per tutelarsi nei confronti delle norme, ma si stanno perdendo le motivazioni e lo spirito guida originali. Il desiderio che traspare da molti è la necessità di integrare la certificazione della qualità dei processi con quella della qualità del prodotto o del risultato: se investo, il certificato mi deve offrire delle garanzie. Al contrario, oggi non si ha alcuna garanzia che un’azienda certificata ISO/IEC 27001 sia più sicura di una non certificata. La garanzia è sui processi, sulla consapevolezza, sui ruoli, sulle responsabilità, sulla documentazione. Non poco, ma non tutto quello che serve.

D’altro canto, se si volesse, il sistema di gestione della sicurezza potrebbe includere dettagliate misure tecnologiche da implementare così come potrebbe prevedere misure per il monitoraggio continuo e periodici sistemi di verifica e controllo da parte di terzi. Ma queste attività aumenterebbero i costi e i tempi, e complicherebbero la possibilità di ottenere la certificazione. Pertanto, non essendo strettamente necessarie, pochi sono disponibili ad auto-introdurre misure aggiuntive. Tuttavia, la motivazione sarebbe ovvia: così facendo si migliorerebbe concretamente la postura di sicurezza della propria organizzazione. E quindi si ritorna alla domanda iniziale su cosa voglia investire prioritariamente il Board: certificazione o maggiore sicurezza? Ovviamente la prima: un risultato chiaro, un bollino da esporre, un biglietto di ingresso ai bandi di gara. Si faccia attenzione che l’alternativa non è la garanzia di sicurezza, ma una inquantificabile maggiore sicurezza.

È terribile da ammettere, ma più di trent’anni di sicurezza informatica non sono riusciti a proporre un indice, una misura, un KPI (il ROSI, ahimè, non ha funzionato) che potesse rendere “vendibile” la sicurezza agli occhi di un CEO, di un CFO o di un qualunque C-level che è abituato a ragionare sul ritorno dei propri investimenti. È stata una dura lezione ricevuta da un CEO di una grande banca durante una pausa pranzo attraverso conti annotati su di un foglietto che conservo gelosamente. Dati alla mano, ho dovuto ammettere che ci sono ben pochi altri investimenti aziendali con così scarse garanzie di risultati.

Anche perché “migliore” non è una misura: migliore di quanto rispetto a prima? E quanto la nuova postura è vicina o lontana dall’asintoticamente irraggiungibile perfezione? Nessuno può dirlo; infatti, nessun fornitore, consulente o esperto fa affermazioni di questo tipo. E se le facesse, sarebbe da allontanare al più presto. Il dilemma è tutto qui. Per il bene dell’organizzazione, bisogna riuscire a convincere il CEO a investire su procedure e tecnologie di cybersecurity, onerose sia dal punto di vista finanziario sia da quello di inevitabili complicazioni dei processi di business, ma senza offrire misurabili miglioramenti né garanzie di risultato.

Perché la cybersecurity è proprio questa: una maratona che coinvolge tutta l’organizzazione senza un vero traguardo, ma con tappe intermedie che i bravi esperti e consulenti sanno individuare e promuovere. A differenza della certificazione, la cybersecurity è difficilissima da “vendere”. Per disporre adeguati investimenti, serve una sensibilità e una cultura approfondita sul tema cyber che consentano di cogliere sia la complessità del problema – detto senza enfasi – più grande che abbiano mai dovuto affrontare i difensori sia l’inevitabilità del rischio del famoso quanto reale “non se ma quando”.senza enfasi – più grande che abbiano mai dovuto affrontare difensori sia l’inevitabilità del rischio del famoso quanto reale “non se ma quando”.

L’alternativa motivazionale della paura, per un pericolo scampato o per un danno subìto, è la peggiore quanto purtroppo ancora la più utilizzata e, nei fatti, convincente.  La paura è una leva motivazionale pessima in quanto non consente di ragionare con la freddezza e i tempi necessari della cybersecurity che richiede: pianificazione, organizzazione, individuazione delle competenze e operatività per ottenere benefici a medio-lungo termine.La paura, al contrario, induce alla fretta di individuare il fornitore più prossimo e non sempre il migliore. Istiga a sprecare energie per individuare e punire i colpevoli o più spesso i capri espiatori. E, una volta individuati, si è indotti a eliminare competenze preziose che spesso sono le stesse che hanno pregato inutilmente gli attuali “carnefici” a investire più risorse in sicurezza. Ma, essendo difficile “venderla”, tali profetiche richieste sono rimaste inascoltate per anni. Del resto, non è un caso che i greci, che hanno colto per primi i fondamentali del mondo, predispongano un terribile destino per Cassandra.

La paura è una leva motivazionale pessima in quanto non consente di ragionare con la freddezza e i tempi necessari della cybersecurity che richiede: pianificazione, organizzazione, individuazione delle competenze e operatività per ottenere benefici a medio-lungo termine.La paura, al contrario, induce alla fretta di individuare il fornitore più prossimo e non sempre il migliore. Istiga a sprecare energie per individuare e punire i colpevoli o più spesso i capri espiatori. E, una volta individuati, si è indotti a eliminare competenze preziose che spesso sono le stesse che hanno pregato inutilmente gli attuali “carnefici” a investire più risorse in sicurezza. Ma, essendo difficile “venderla”, tali profetiche richieste sono rimaste inascoltate per anni. Del resto, non è un caso che i greci, che hanno colto per primi i fondamentali del mondo, predispongano un terribile destino per Cassandra.

In un Paese che non crede agli investimenti in prevenzione, è inevitabile che il marketing più efficace della cybersecurity sia in mano ai criminali informatici. A me non piace né alimentare cassandriche paure né attendere passivamente sulla riva del fiume. E allora ben venga la compliance quale primo passo per smuovere la cultura aziendale rispetto alla cybersecurity, in quanto ogni certificazione è fondamentalmente un processo di miglioramento continuo. E anche se all’inizio il soddisfacimento dei requisiti può essere formale, è meglio di niente. Il seme è stato piantato, la consapevolezza dei dipendenti e del management è aumentata anche nelle certificazioni più fittizie, e soprattutto qualche giovane “cireneo” preposto allo scopo è stato individuato; questi crescerà perché la sfida della cybersecurity appassiona.

Col tempo, diventerà più facile innestare in questa piantina qualche ramo di concretezza tecnologica, di verifica e di conseguenti provvedimenti cyber. Anche perché, ed è probabilmente il suo merito maggiore, la compliance di cybersecurity costringe l’azienda a formalizzare e svolgere le attività secondo buone e chiare regole: consapevolezza, visione, individuazione delle responsabilità, delega e controllo. In un mondo in cui tutto è digitalizzato, probabilmente il miglior ritorno dell’investimento della certificazione non deriva da garanzie di protezione contro attacchi informatici, bensì dal miglioramento dell’operatività, scalabilità e resilienza dei propri processi di business in rete.

Autore: Michele Colajanni