Cisco Talos sta svelando i dettagli di un nuovo RAT (Remote Access Trojan) chiamato “JhoneRAT”. Questo nuovo RAT viene inviato alle vittime tramite documenti Microsoft Office dannosi.

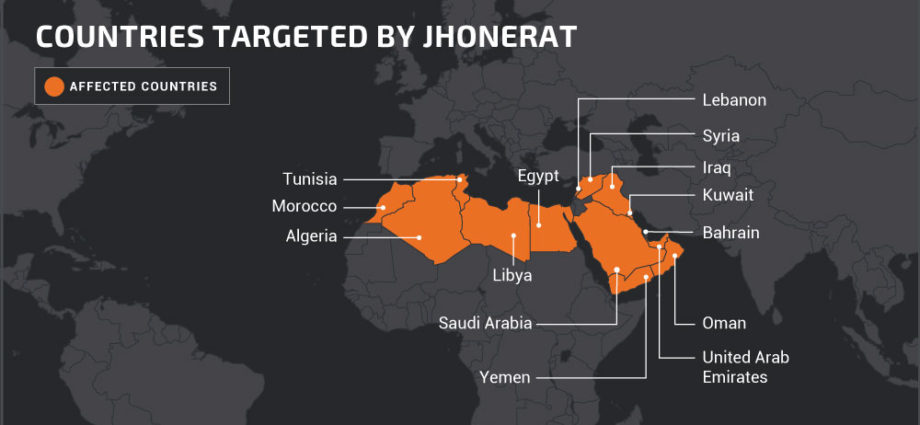

Il dropper, insieme al RAT di Python, tenta di raccogliere informazioni sulla macchina della vittima e poi utilizza più servizi cloud: Google Drive, Twitter, ImgBB e Google Forms. Il RAT tenta di scaricare payload aggiuntivi e caricare le informazioni raccolte durante la fase di ricognizione. Questo particolare RAT tenta di colpire un gruppo specifico di paesi di lingua araba. Il filtro viene eseguito controllando il layout della tastiera dei sistemi infetti. Sulla base del campione analizzato, JhoneRAT si rivolge ad Arabia Saudita, Iraq, Egitto, Libia, Algeria, Marocco, Tunisia, Oman, Yemen, Siria, Emirati Arabi Uniti, Kuwait, Bahrain e Libano.

JhoneRAT è sviluppato in Python ma non è basato sul codice sorgente pubblico, come spesso accade per questo tipo di malware. Gli aggressori si sforzano di selezionare attentamente gli obiettivi situati in determinati paesi in base al layout della tastiera della vittima.

Il Trojan è stato diffuso tramite un provider cloud (Google) con una buona reputazione per evitare la lista nera degli URL. È, inoltre, composto da un paio di livelli: ogni livello scarica un nuovo payload su un provider cloud per ottenere il RAT finale sviluppato in Python e che utilizza provider aggiuntivi come Twitter e ImgBB.

Questo tipo di RAT è un buon esempio di come un attacco altamente mirato che cerca di confondere il proprio traffico di rete tra la folla, possa essere altamente efficace. In questo caso, concentrarsi sul rilevamento della rete non è l’approccio migliore. Al contrario, il rilevamento deve essere basato sul sistema operativo.

Non è la prima volta che per un attacco si utilizzano solo provider di servizi cloud, ma il fatto che questo aggressore abbia deciso di sfruttarli, usandone quattro diversi (e non la propria infrastruttura) è stato molto astuto da un punto di vista operativo. È difficile per chi viene colpito capire se il traffico sia legittimo o dannoso verso il cloud provider. Anche perchè, questo tipo di infrastruttura utilizza l’HTTPS e il flusso è crittografato, e questo rende più complicata l’intercettazione man-in-the-middle.