Il ricercatore e analista di malware Bart Blaze, ha scoperto una nuova variante del ransomware Satan, il 5ss5c che, come il suo predecessore, si avvia tramite un downloader e sfrutta EternalBlue per la sua diffusione.

Nuovo, invece, è l’utilizzo di Enigma VirtualBox per compattare i file in un ulteriore modulo aggiuntivo denominato “poc.exe”. Il file rilasciato in C:\ProgramData\poc.exe esegue una riga di comando molto simile a quella di Satan:

« cd/DC:\ProgramData&star.exe –OutConfig a –TargetPort 445 –Protocol SMB –Architecture x64 –Function RunDLL –DllPayload C:\ProgramData\down64.dll –TargetIp »

Entrambi i codici malevoli condividono lo sfruttamento di credenziali hardcoded usate per connettersi a un database SQL ed entrambi hanno un elenco di file esclusi, che non vengono crittografati. Ma mentre Satan e DBGer hanno entrambi escluso alcuni file relativi a Qih00 360, l’elenco della nuova versione 5ss5c comprende l’aggiunta di file 360download e 360safe.

L’elenco delle estensioni crittografate è comunque diverso rispetto a quello dei ransomware precedenti: 7z, bak, cer, csv, db, dbf, dmp, docx, eps, ldf, mdb, mdf, myd, myi, ora, pdf, pem, pfx, ppt, pptx, psd, rar, rtf, sql, tar, txt, vdi, vmdk, vmx, xls, xlsx, zip.

Secondo gli esperti di cyber security, il gruppo di criminali informatici che si cela dietro la diffusione di 5ss5c sarebbe lo stesso che ha diffuso i ransomware Satan, DBGer e Lucky (forse anche Iron).

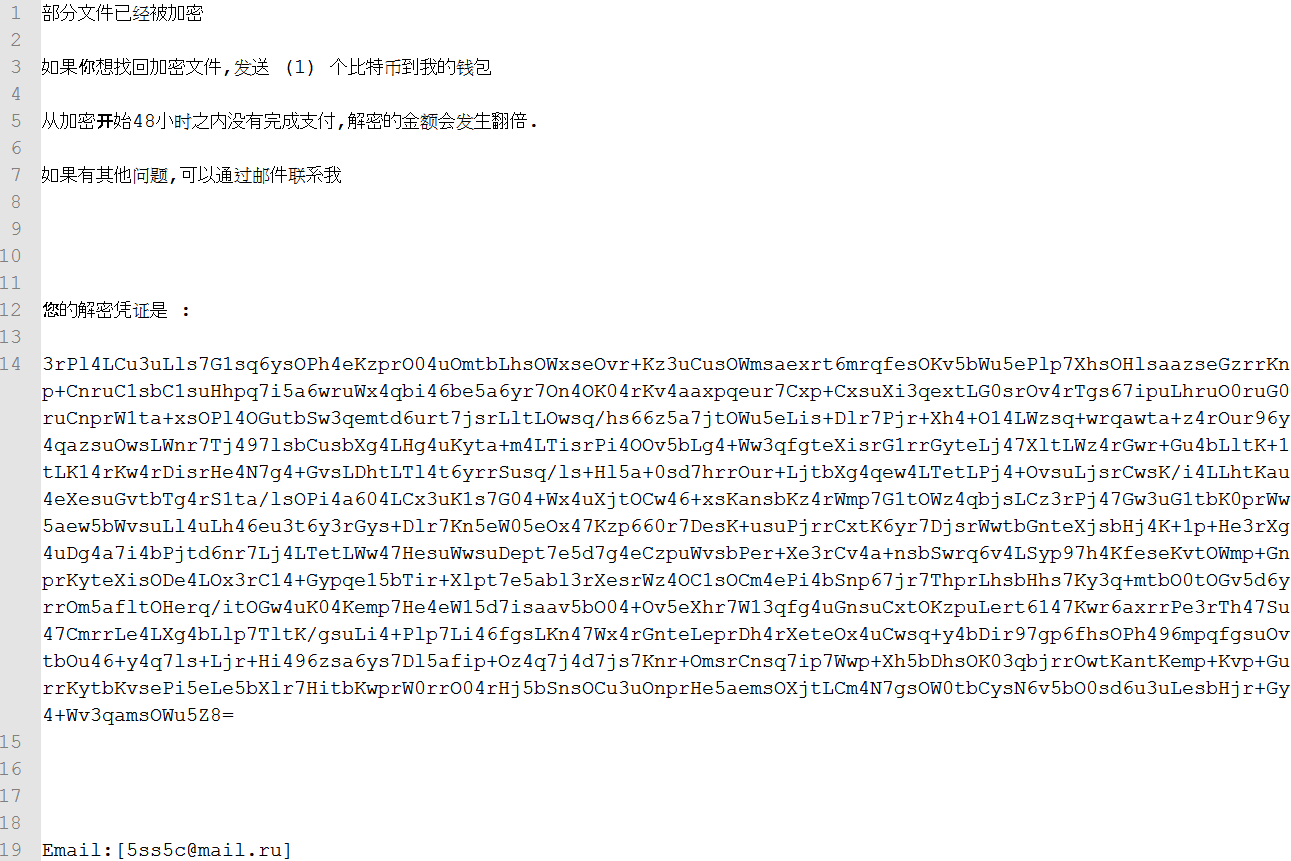

Il ransomware genera una nota di riscatto in cinese, richiedendo 1 bitcoin per la decrittazione e minacciando il raddoppio della richiesta dopo 48 ore, anche se non vi è alcuna indicazione di dove debba essere inviato il pagamento.

Poiché Satan era disponibile come ransomware-as-a-service, è ipotizzabile che il nuovo 5ss5c stia seguendo lo stesso percorso. È dunque possibile che la mancanza di specificità nelle istruzioni di pagamento sia una caratteristica di progettazione (almeno in questa fase di sviluppo).

Anche per questo motivo, gli esperti sono portati a credere che il ransomware nonostante abbia già colpito diverse vittime in vari Paesi, sia ancora in fase di sviluppo.

Per quanto riguarda l’Italia, il CERT-PA avvisa che al momento non ci sono evidenze su possibili attacchi diretti contro utenti nel nostro Paese.

Le raccomandazioni sono sempre quelle di tenere aggiornati i propri dispositivi e di prestare la massima attenzione.