La Counter Adversary Operations di CrowdStrike monitora e tenta di neutralizzare un ampio spettro di attività di intrusione degli attori eCrime, che variano da sofisticate campagne ransomware a forme di frode più semplici ma comunque molto efficaci. Nel periodo da ottobre 2022 all’estate 2023, CrowdStrike ha rilevato un incremento significativo e costante delle discussioni di attori eCrime sugli attacchi di payroll BEC, contenenti perfino informazioni dettagliate su alcuni istituti specifici. Il payroll BEC è un metodo di frode meno dispendioso in termini di tempo e più semplice rispetto al BEC tradizionale. Prevede che i criminali informatici contattino le risorse umane di un’azienda/istituto – in particolare il reparto che gestisce l’erogazione degli stipendi – impersonificando un dipendente, nel tentativo di sostituire le sue coordinate bancarie con quelle di un conto di propria gestione.

Per l’inizio dell’anno scolastico, il personale delle risorse umane degli istituti scolastici dovrebbe prepararsi a riconoscere i segnali sospetti associabili alle campagne di payroll BEC, nonché ad implementare eventuali strategie rimediali per mitigare questo tipo di frode.

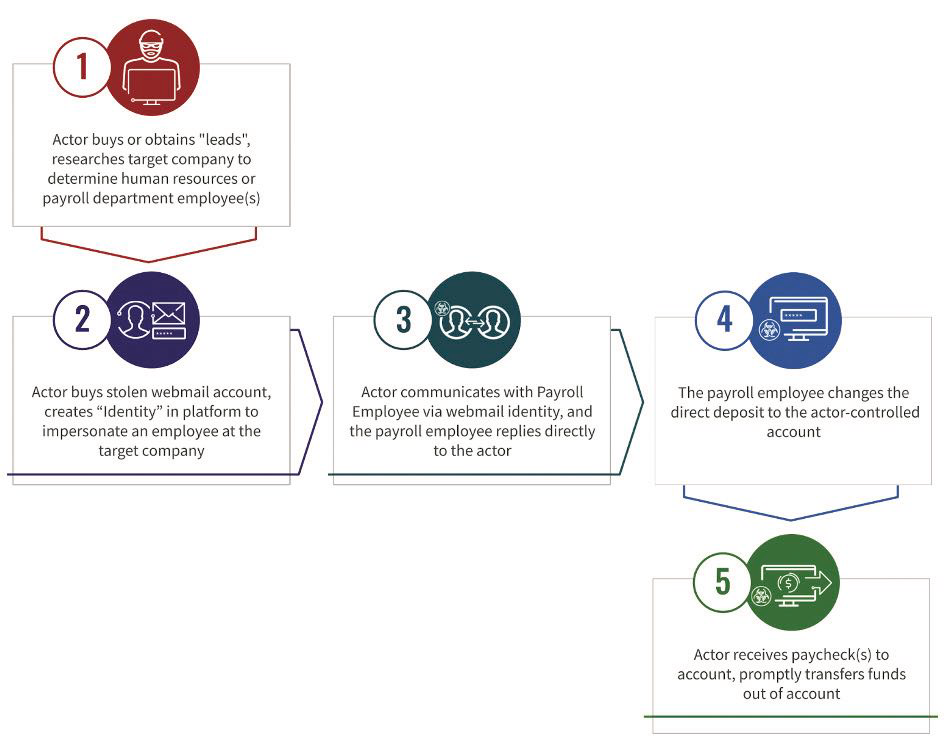

Struttura di una campagna di payroll BEC

Spesso, gli attori eCrime condividono tutorial di campagne di payroll BEC su canali Telegram e su forum rintracciabili o del deep web. Di seguito, un esempio di questi tutorial, completo di tutti i passi da seguire per effettuare un attacco:

1. Ricerca e identificazione dell’obiettivo

a. Il tutorial suggerisce di sfruttare i motori di ricerca più diffusi per ottenere l’elenco del personale di un’azienda/istituto e identificare il responsabile del reparto dell’HR che si occupa dell’erogazione degli stipendi. Il settore accademico è uno dei target più consigliati, visto il numero elevato di scuole di solito presenti nei paesi.

b. In seguito, è necessario utilizzare l’elenco del personale per impossessarsi dei nomi e degli indirizzi e-mail associati ai vari dipendenti da impersonificare.

2. Impersonificazione di un dipendente

a. Per impersonificare un dipendente di un’azienda/ istituto, si consiglia di utilizzare un account di webmail e di creare un’identità fittizia che corrisponda al dipendente target.

b. Sfruttare il nome e l’account e-mail del dipendente preso di mira, inserendo l’indirizzo e-mail desiderato (gestito dall’attore eCrime) nel campo “Rispondi a” in modo tale che le risposte del thread vengano deviate e non arrivino al dipendente ma al criminale informatico e che l’azienda/istituto ne rimanga all’oscuro.

3. Interazione con l’obiettivo

a. In questa sezione viene indicato un modello di messaggio per gli aspiranti attori di BEC, ad esempio: “Ho cambiato di recente le mie coordinate bancarie, potrebbe aggiornare le mie informazioni direttamente al momento del deposito in busta paga? Il conto precedente verrà disattivato pochi giorni prima dell’arrivo del prossimo stipendio”.

4. Sostituzione delle coordinate bancarie al momento del deposito

a. Gli operatori addetti alle buste paghe potrebbero richiedere all’attore della minaccia ulteriori informazioni per la modifica delle coordinate bancarie al momento del deposito, tra cui il numero di conto, il numero di routing e il tipo di conto (corrente o risparmio), oppure un assegno nullo che presenti il numero di routing e di conto. Viene quindi consigliato ai potenziali attori eCrime di scaricare online dei template di assegni e di modificarli in base alle proprie necessità per soddisfare la richiesta dell’operatore.

5. Incasso

a. Il tutorial suggerisce che è possibile “utilizzare qualsiasi conto [bancario o prepagato] per ricevere lo stipendio, senza eccezioni”. Tuttavia, alcuni sostengono che il campo dell’intestatario del conto indicato debba corrispondere a quello del dipendente impersonificato.

b. Se necessario, gli attori di payroll BEC possono collaborare con altri membri dell’ecosistema criminale che forniscono servizi di ricerca di informazioni di identificazione personale (PII) per ottenere le PII necessarie alla creazione di un account che presenti i dati del dipendente impersonificato, oppure per l’apertura diretta di un account.

Metodi di mitigazione del rischio di Payroll BEC Social Engineering

Le aziende/istituti che desiderano ridurre la probabilità che il dipartimento delle risorse umane che gestisce le buste paghe invii per errore i pagamenti dei dipendenti ad un attore eCrime possono prendere in considerazione l’implementazione delle seguenti procedure.

In primo luogo, i responsabili degli stipendi dovrebbero esaminare gli intestatari presenti nel campo “Rispondi a” delle e-mail in arrivo riguardanti cambiamenti delle coordinate bancarie, per verificare che le risposte all’email vengano inviate solamente all’indirizzo e-mail aziendale interno del dipendente. Dato che le campagne payroll BEC si basano sull’usurpazione di indirizzi e-mail legittimi, questo passaggio può servire a comprovare che il destinatario coincida con il dipendente.

In secondo luogo, i responsabili degli stipendi o i dipendenti delle risorse umane dovrebbero prestare maggiore attenzione alle e-mail che presentano una struttura simile a quella indicata in precedenza. A causa della popolarità dei tutorial sulle campagne di payroll BEC, CrowdStrike ha verificato che gli attori eCrime di payroll BEC utilizzano le seguenti frasi “Ho recentemente cambiato le mie coordinate bancarie” oppure “Il conto precedente verrà disattivato alcuni giorni prima dell’arrivo del prossimo stipendio”, senza alcun stravolgimento. Pertanto, le aziende/istituti potrebbero implementare filtri antispam per le e-mail il cui testo del corpo corrisponde a queste frasi.

In terzo luogo, considerato che gli attori eCrime di payroll BEC sfruttano gli indirizzi e-mail, le aziende che utilizzano una piattaforma separata per le operazioni di pagamento sono intrinsecamente più protette da questo tipo di frode. Infatti, in questo secondo caso un attore eCrime dovrebbe riuscire ad ottenere le credenziali di un dipendente (probabilmente attraverso una campagna di phishing) e a eludere l’autenticazione multifattore (MFA) per accedere alla piattaforma di pagamento.

Pertanto, a meno che non sia presente una specifica vulnerabilità all’interno di questa piattaforma, una tipica campagna di payroll BEC risulterebbe inefficace. Per ulteriori informazioni sull’aumento degli attacchi di questo tipo agli istituti scolastici, ascoltare il podcast Adversary Universe, Ransomware Actors Mark Their Calendars for Back-to-School.

Autore: CrowdStrike Counter Adversary

Operations Team