La rivoluzione tecnologica – il “mega trend” dell’inizio del 21° secolo

Uno dei trend più importanti del sistema attuale è quello dell’accelerazione dei cambiamenti in diversi campi scientifici e tecnologici. L’espansione delle tecnologie, e l’accesso relativamente facile e generalizzato a molte di esse rappresenta una grande opportunità ma anche un rischio. L’evoluzione delle tecnologie ha comportato una crescita esponenziale della velocità di circolazione delle informazioni, rendendoci capaci di processare e trasmettere a velocità impressionanti l’informazione. Ciò ha radicalmente cambiato non solo la nostra vita ma anche il nostro comportamento. Il primo website è stato creato nel 19911. Nel 1993 si contavano solo 50 siti mentre nel 2000 erano già oltre i5 milioni2. La prima e-mail è stata trasmessa nel lontano 1971 mentre dal 2013 si scambiano più di 40 trilioni di mail all’anno3.

Per di più, siamo circondati ovunque da un vero oceano di device e di computer. La centralità assunta dai computer nella nostra vita è ormai un fattore del quale non possiamo più fare a meno. Potremmo quasi dire che non si può più immaginare la vita senza l’accesso a tali strumenti, iniziando dalla lettura quotidiana delle notizie ogni mattina, per poi passare al controllo delle nostre mail e ad altre attività che fanno ormai parte della nostra routine giornaliera. Le tecnologie avanzate, in questo campo, ci rendono praticamente dipendenti.

Internet non rappresenta solo la trasmissione e il ricevimento di informazioni. Intere infrastrutture critiche, a cominciare dalle compagnie produttrici di energia, così come quelle dei trasporti o delle comunicazioni, sono gestite tramite computer.

È doveroso ricordare anche che tutti questi computer non esisterebbero da soli. Sono tutti legati tra di loro, definendo una rete immensa. In conseguenza, l’interconnessione globale è una delle caratteristiche fondamentali della cosiddetta “rivoluzione tecnologica”.

Da qui si può già trarre una conclusione certa: grande parte della nostra vita quotidiana è direttamente dipendente dai device connessi tramite Internet, ciò vuol dire che una grande parte della nostra vita non trascorre più esclusivamente nel campo fisico, bensì in quello virtuale.

Una trasformazione simile avviene anche nella sfera dei poteri, nella prospettiva delle relazioni internazionali. La nuova realtà ha cambiato radicalmente la natura stessa dei poteri. La loro distribuzione si è accentuata, ma al tempo stesso, la loro diffusione ha raggiunto dei livelli altissimi (ad esempio, singoli attori pressoché anonimi possono arrivare a detenere delle risorse informative significanti, che convertite in potere effettivo possono creare problemi persino agli Stati sovrani).

Il cyber-potere – definizione e caratteristiche

La presenza di questo nuovo elemento di realtà virtuale come elemento intrinseco delle nostre vite ha avuto un’influenza maggiore nel cambiamento delle caratteristiche dei poteri dove, praticamente, ha generato una nuova categoria: il cyber-potere.

Esistono molti approcci per definire il cyber-potere. Solo la letteratura americana ne propone parecchie decine, ognuna delle quali rivela solo una delle molteplici facce di questo potere o al meglio una parte di tutto quello che contiene veramente il termine di cyber-potere.

Una delle definizioni più complete del termine, ormai accettata nella letteratura specialistica, è quella proposta da Daniel Kuehl, che considera che ”il cyber-potere è l’abilità di utilizzare lo spazio cibernetico per crearsi dei vantaggi e influenzare elementi in tutti i campi operativi ed in tutti gli altri strumenti del potere”4.

A questo punto si impongono però un certo numero di precisazioni.

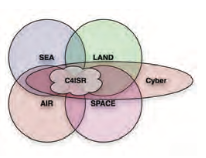

In primo luogo, il cyber-potere è un’espressione naturale dell’evoluzione della geografia, ovvero un nuovo campo dove si manifesta il potere. Due secoli or sono, il potere nella scena internazionale veniva esercitato principalmente in campo terrestre. Eserciti interi, fanteria, cavalleria pesante o leggera portavano il fardello della lotta sul terreno. Agli inizi del ventesimo secolo, lo sviluppo delle tecnologie navali e la comparsa delle flotte militari hanno permesso l’estensione allo spazio marittimo. Alfred Mahan, generale americano e professore all’Accademia Navale di Guerra, ha fatto sfilare, agli inizi del 1900, un’immensa flotta da guerra americana, attirando sin da allora l’attenzione su di un nuovo potere che stava emergendo: gli USA5. In seguito, con lo sviluppo delle tecnologie dell’aviazione, anche lo spazio aereo ha iniziato a essere utilizzato come risorsa da sfruttare per il proprio potere. Si dice spesso che la vittoria della Seconda Guerra Mondiale è stata una conseguenza del contributo decisivo delle flotte aeree delle quali disponevano gli alleati. Infine, negli anni ‘60 e ‘70 e poi nel periodo dell’apogeo dell’amministrazione Reagan negli anni ‘80, con l’inizio del programma di “Guerra stellare” e una nuova corsa senza precedenti all’armamento, il campo di battaglia si è trasferito nello spazio. E, più recentemente, le risorse dello spazio cibernetico sono state sempre più spesso usate nello stesso scopo.

In secondo luogo, il cyber-potere non presenta un valore senza una capacità di proiezione. Nell’accezione comportamentale, ogni potere deve avere la capacità di imporsi sugli altri, producendo effetti, modellando e influenzando i comportamenti6. Per fare ciò, bisogna avere una grande capacità di proiettare i poteri. Esattamente come la comparsa delle flotte navali ha facilitato il trasporto delle truppe, allargando la mobilizzazione delle truppe e migliorando le capacità logistiche, la proiezione del cyber-potere dev’essere vista nella stessa logica, essendo anch’essa intrinsecamente una risorsa di potere. Nel caso dei cyber-poteri, la proiezione si realizza in modo quasi istantaneo. Come dichiarava un celebre stratega americano, utilizzando il cyber-potere, si possono produrre danni a infrastrutture situate a migliaia di chilometri in un solo secondo e con il solo aiuto del click di un mouse7. Il cyber-potere, che aveva già similitudini con gli altri tipi di potere (navale, aereo o spaziale) è però diverso da essi e, nello stesso tempo, superiore ad essi.

La conclusione logica di questa sintesi è che il cyber-potere possiede almeno quattro dimensioni, che si manifestano in ognuno degli spazi che abbiamo trattato (terreste- navale – aereo – spaziale).

Come terzo punto, sottolineo che il cyber-potere non è soltanto un’espressione del nuovo tipo di geografia o del nuovo tipo di spazio virtuale. Similarmente agli altri quattro tipi di potere (economico, militare, organizzativo o sociale) è una risorsa o, meglio, una un insieme di risorse che conta nell’indice generale del potere. Inoltre, siccome è una risorsa che può influenzare tutti gli altri tipi di potere, il cyber detiene ormai un peso significativo in tutte le formule destinate a fare classifiche e a calcolare l’indice generale di potere. Allora, nessuno di questi poteri poteva essere considerato singolarmente come un pilastro del potere in generale, ma solo, al massimo, un indicatore che aveva un risvolto in altri tipi di potere, generalmente quello economico o quello militare.

Il cyber-potere, espressione della realtà dei nostri giorni, accanto al potere economico, a quello militare, a quello organizzativo e a quello sociale, è diventato una colonna assestante dei poteri in generale, e quindi praticamente il quinto pilastro del potere generale.

Non si può però fare astrazione dei tipi di poteri tradizionali, perché continuano ad avere il loro peso. Molte dottrine militari sottolineano ancora che non si può parlare di dominazione in zone dove la fanteria non può giungere! Le recenti guerre in Iraq ed Afghanistan sembrerebbero dimostrare questo fatto. Ciò nonostante, è anche ovvio che questi tipi di guerre non vengono più fatte esclusivamente con i mezzi di combattimento tradizionali.

Questa è proprio l’accezione della nostra ricerca, ovvero che il potere nel sistema, già adesso ma ancor di più in futuro, dipende fondamentalmente dalle risorse cyber esistenti e di chi verrà a detenere il maggior numero di tali risorse.

Le risorse del cyber-potere

Il potere dipende da risorse ma il cyber-potere dipende in primis da risorse cyber e in special modo dalla capacità di trasformare queste risorse in dividendi reali di potere.

Paul Kennedy, nel suo studio legato all’ascensione e alla decadenza dei grandi poteri, dimostra che la dinamica dei cambi nel sistema è mossa principalmente dalle evoluzioni economiche e tecnologiche8. Queste evoluzioni sono sempre dipese da diverse categorie di risorse. Le strutture produttive si sono trasformate di epoca in epoca, fattore che ha avuto un impatto diretto sull’economia e sulla tecnologia. La capacità di innovazione tecnologica ha sempre fatto la differenza, in tutti i periodi storici. Di conseguenza, la capacità di conversione delle risorse è fondamentale e offre un vantaggio certo a una società rispetto ad altre.

La comparsa dei galeoni a lungo percorso e lo sviluppo del commercio nello spazio atlantico nel Cinquecento ha portato grandi benefici ai paesi europei che hanno saputo farli fruttare, esattamente come avvenuto più tardi l’apparizione del motore a vapore, basato sullo sfruttamento delle risorse di carbone e metallo, ha incrementato massicciamente il potere di alcuni Stati-nazione a discapito di altri9.

Così detto, la ricchezza (o potere economico) sono necessari a sostenere il potere militare esattamente come il potere militare è necessario per ottenere e produrre ricchezza. I tipi di risorse e di potere vengono a influenzarsi reciprocamente e creano vantaggi al livello degli Stati che si trovano al vertice della gerarchia.

Però, nessuna di queste risorse di potere non ha mai avuto un’influenza multilaterale sugli altri strumenti dei poteri, contrariamente a quello che succede con le risorse del cyber-potere. La comparsa del nuovo spazio virtuale è la causa di questo stato di fatto, poiché mai nella storia una dimensione ha acquisito un’influenza così stravolgente su tutte le altre. Nello stesso modo, questa stessa categoria di risorse ha un’influenza determinante sul modo nel quale si conducono alcune guerre al giorno d’oggi. Il Ventunesimo secolo è per eccellenza il secolo delle risorse di tipo cyber. La globalizzazione e la rivoluzione dell’informazione genera nuove risorse per i poteri. Il controllo delle reti e delle connessioni diventano una fonte importante di potere.

Il cyber-potere utilizza le capacità dello spazio digitale per manifestarsi. Le sue risorse sono quelle che nascono dal mondo digitale ma la sua efficacia dipende anch’essa dai tipi tradizionali di potere, cosicché si possono combinare tutti i tipi di risorse. Per fare ciò bisogna avere una conoscenza quanto più approfondita possibile dello spazio digitale. Come i poteri, anche lo spazio digitale è osservato secondo una moltitudine di accezioni ed è poi analizzato da una quantità infinita di variabili 10.

Nell’accezione generale, si può dire che “lo spazio digitale è una realtà virtuale, omnicomprensiva, all’interno della quale gli utilizzatori delle reti informatiche del pianeta possono comunicare e reagire reciprocamente”11. Questo spazio è di accesso relativamente semplice per una gamma assai ampia di attori, e allo stesso tempo sono relativamente buon mercato i mezzi che offrono agli stessi attori non solo varie opportunità ma anche e soprattutto rischi.

Trattando in queste pagine il cyber-potere e lo spazio digitale nella prospettiva delle relazioni internazionali, è doveroso sottolineare il fatto che lo spazio digitale e le nuove tecnologie che vi sono associate hanno iniziato, sin dagli anni novanta, a cambiare le dottrine militari di guerra. La guerra centrata sulla rete (network centric) ha cominciato a sostituire quella centrata su piattaforme (capacità militari), un aspetto già sottolineato vent’anni or sono da Jay Johnson (capo delle operazioni navali della US Navydal 1996 al 2000)12. Praticamente, il meccanismo di guida di un missile, durante la sua traiettoria, dipende dal modo di posizionamento di un satellite che a sua volta dipende da un’infrastruttura e da comandi che utilizzano lo spazio digitale. Andando più in là, il parere unanime degli specialisti è che la trasformazione delle dottrine e dei meccanismi operativi degli eserciti moderni dipende in parte sempre maggiore da uno sfruttamento sempre più qualitativo ed efficiente delle capacità dello spazio digitale.

Tornando alle più importanti categorie di risorse utilizzate e applicate nello spazio digitale, possiamo sintetizzare che queste possono essere classificate in tre grandi categorie13:

- Risorse fisiche: si tratta di device fatti dall’uomo, ai quali si aggiunge l’infrastruttura che permette di far circolare l’informazione (computer, smartphone, fibre ottiche, sistemi di comunicazioni speciali, infrastrutture critiche, sistemi industriali).

Il controllo delle risorse fisiche che compongono lo spazio digitale è estremamente importante nell’indice del cyber- potere. In questo senso, l’intera comunità euro-atlantica è quanto meno preoccupata dell’invasione nei suoi mercati di equipaggiamenti cinesi. Il prezzo bassissimo proposto dalle compagnie produttrici di questi equipaggiamenti è pressoché impossibile da combattere in un contesto di economia globale, mentre allo stesso tempo la natura stessa degli equipaggiamenti può esporre a gravi vulnerabilità.

Il “Gruppo Equation”, associato alla maggior parte degli esperti in reverse engeneering con un gruppo di spionaggio elettronico della NSA – il TAO (Tailored Acces Operations), ha basato la sua strategia di attacco sull’infezione del firmware degli hard disk fabbricati dalle più importanti compagnie del mercato libero14. Per fare ciò, è stato sicuramente necessario l’accesso alla documentazione di base degli hard disk, un elemento che in realtà presuppone di accedere a categorie di risorse che solo pochissimi possono permettersi.

- Il know-how per far circolare l’informazione; Il know- how è anch’esso molto importante. Né Stuxnet né Duqu non avrebbero potuto produrre danni cosi devastanti nei sistemi industriali iraniani se non fossero stati il risultato di un’ingegneria tecnologica molto avanzata e sofisticata. Negli anni, gli esperti dell’AIEA (Agenzia Internazionale dell’Energia Atomica) e un apparato intero di specialisti dello Stato iraniano non sono riusciti a trovare una spiegazione plausibile sulla causa che condusse alla defezione sistemica delle centrifughe delle centrali di arricchimento di uranio di Natanz, una città del centro del paese dove vi si trovavano circa 9000 di questi apparecchi. La proporzione di defezione di queste centrifughe, in condizioni normali di uso, era di circa 10% all’anno. E in qualche mese fu necessario sostituirne più di 200015. Solo qualche anno dopo, una piccola ditta ucraina di reverse engeneering ne scoprì la causa: Stuxnet era una delle più sofisticate armi cibernetiche mai create, nascosta in più di 500 KB di memoria istallata in seno ad un pacchetto “legittimo” di dati immesso nei server che controllavano le centrifughe menzionate. L’immenso scandalo internazionale che apparve nella prima metà del 2010 ha dimostrato con evidenza come il cyber-potere può essere uno strumento estremamente efficace esattamente laddove un embargo o altri metodi tradizionali non funzionano.

- Il fattore umano. Anche il fattore umano è una delle più grandi risorse del potere. Il cyber-potere essendo un pilastro dei poteri ha anche esso bisogno di un fattore umano efficace. Più il fattore umano è altamente qualificato, e più cresce l’efficacia dei cyber-poteri. È ben noto il fatto che i gruppi attivisti cinesi, che detengono una porzione significativa nell’economia dei gruppi attivisti a livello mondiale, riescono a provocare problemi maggiori sulla scena internazionale sia nell’attacco di infrastrutture critiche, sia nelle attività intrusive associate allo spionaggio. Bisogna sottolineare che questi gruppi organizzati di hacking sono costituiti da un grandissimo numero di individui, con alta preparazione tecnologica. Il fattore umano, a sua volta, può anche diventare una grande vulnerabilità. Edward Snowden ha provocato danni enormi alla NSA con la sua decisione di rendere pubbliche le operazioni segrete dell’agenzia. In più, il suo avvicinamento al potere russo e al Cremlino pare avere offerto a questo stato opportunità che non avrebbe potuto ottenere in un altro modo.

A queste risorse, in funzione del contesto, possiamo aggiungere l’informazione intesa come risorsa supplementare di potere, lo spazio virtuale essendo in sine uno spazio informazionale dove le informazioni vengono create, depositate e poi comunicate. L’ulteriore conoscenza che deriva da questo processo e da queste rapidissime interazioni è considerata una risorsa di potere e aiuta, ad esempio, nei processi di decision-making16.

Joseph Nye dimostra che il cyber-potere, come tipo importante di potere, ha una doppia natura: hard e soft. Nello stesso tempo, questo potere si può manifestare sia all’interno che all’esterno dello spazio virtuale17. I cyber-attacchi che mirano a un bersaglio rappresentano un tipo di risorsa “hard” mentre una campagna di diplomazia pubblica svolta sulla rete e destinata ad influenzare l’opinione pubblica può essere considerata una risorsa “soft” del cyber-potere. In questo processo, è significativa la credibilità dell’attore che divulga il messaggio, e quindi anche la credibilità può essere vista come una risorsa di potere18. Più grande è la credibilità di un attore, e più grandi saranno le chances di efficacia del messaggio di quest’ultimo. La credibilità, però, è difficile da costruire e può essere persa in un attimo. La strategia con la quale si mantiene e si conserva la credibilità è un’arte che, in realtà, posseggono pochissimi attori mondiali. Di conseguenza, come scrive lo stesso politologo americano, oggigiorno le guerre possono essere vinte da “coloro che hanno la miglior narrazione”19 e, potremmo aggiungere, da coloro che hanno la miglior narrazione credibile.

La sfida maggiore alla quale ci confrontiamo oggi quando cerchiamo di analizzare il potere e le sue risorse è quella di riuscire a valutare il peso di ognuna di queste risorse nell’indice generale del potere. E, in caso del cyber-potere, ogni risorsa ha sicuramente un’influenza diversa sull’equazione finale.

Inoltre, queste ultime dipendono anche dal contesto dove si manifestano, esattamente come il potere in generale. Rimane quindi responsabilità del mondo accademico continuare fare proposte sempre più affinate sul calcolo del peso associato ad ogni risorsa nell’equazione finale del potere.

“Hacking”e”reverse engeneering” – le due facce del cyber-potere

Come nel caso delle altre forme di potere, il cyber-potere non si esprime solo tramite le risorse delle quali dispone o della sua capacità di proiettarsi. Non meno importante è la sua capacità di difesa, che è un attributo essenzialmente degli Stati, soprattutto quando si tratta di proteggere grandi infrastrutture critiche. La capacità di proiezione della forza o del potere deve allora essere allineata con le capacità di protezione, perché nulla potrebbe essere più devastante dell’esplosione di una sicurezza difensiva debole o di vulnerabilità che appaiono nel sistema quando le protezioni sono inefficienti.

Nel tempo, nelle forme tradizionali di potere, la capacità di difendersi era direttamente influenzata da risorse difensive specifiche dello spazio fisico del quale disponevano gli attori del sistema. Esistevano quindi cittadelle e fortificazioni poste nei siti strategici, così come reggimenti ed eserciti estremamente mobili, pronti a proteggere un territorio. Poi si aggiunsero flotte navali e aeree con attributo di difesa degli attori del sistema.

Al contrario, le due facce del cyber-potere non azionano in modo separato. Molte dottrine militari sostengono che la miglior forma di difesa è l’attacco. Così, oggigiorno, un sistema di protezione avanzata può essere considerato come una minaccia. Ad esempio, è il caso del sistema di difesa antimissili degli USA, dislocato in diversi Stati europei e visto dalla Russia come una minaccia diretta alla sua sicurezza, anche se il sistema ha come obiettivo fondamentale di proteggere il territorio americano e non ha capacità di attacco. Lo sviluppo di un sistema internazionale, specialmente dopo la Seconda Guerra Mondiale, ha dimostrato che, in pratica, gli attori principali del sistema hanno preferito mantenere un’eventuale conflitto militare lontano dalle loro frontiere nazionali. Ed è così che i meccanismi di difesa delle forze hanno spinto le guerre verso spazi periferici, in paesi del terzo mondo – la Corea, il Vietnam o l’Afghanistan ne sono solo alcuni esempi.

Nel caso del cyber-potere, la situazione ha subito un cambio maggiore, e la realtà degli ultimi anni dimostra che anche i più potenti possono essere colpiti all’interno, e non per forza all’esterno delle loro frontiere, in funzione delle capacità cibernetiche dell’attaccante.

Esistono quindi due facce del cyber-potere, chiaramente correlate tra di loro: Una componente difensiva – chiamata cybersecurity nei testi specializzati. Una componente offensiva che sta soprattutto nella capacità di proiezione del potere.

Affinché un attore del sistema possa detenere un cyber- potere significante, non solo ha bisogno di possedere capacità in tutti e due i sensi, ma deve identificare anche un meccanismo di bilanciamento di questi tipi di risorse. Il problema maggiore nel caso del cyber-potere è che, contrariamente alle forme tradizionali di potere, le due facce (offensiva e difensiva) presuppongono l’uso di tipi diversi di risorse. È così che le vulnerabilità derivanti da un sistema di protezione inefficace non possono essere sostituite dalle capacità di attacco.

Per quanto riguarda il concetto di cybersecurity, l’accezione pressoché unanime è che la protezione è efficace se adempie tre obiettivi principali20: la confidenzialità, l’integrità ela disponibilità.

La confidenzialità si riferisce alla protezione fisica dei dati, e si realizza attraverso tecniche di cifratura e di controllo degli accessi.

L’integrità presuppone meccanismi tali che il sistema non possa essere toccato senza una specifica autorizzazione. Ad esempio, nel caso di Stuxnet, il pericolo e i danni ulteriori sono apparsi in seguito all’accesso al sistema e alle sue risorse da un’intrusione che pareva legittima, in modo che il sistema anti-infrazione (firewall ed antivirus istallati) non solo non ha rivelato l’intrusione, ma l’ha considerata come un’azione normale.

La disponibilità del sistema presuppone la capacità di mantenere le risorse e il funzionamento complessivo per un certo periodo di tempo. Il principio dal quale si parte è che il sistema sia creato in modo tale da impedire l’uso, da parte di un’attaccante, delle vulnerabilità che portano a disfunzioni. La disconnessione di una intera rete di infrastrutture da attacchi di tipo DDoS può esemplificare al meglio questa caratteristica.

Nella visione Singer – Fridman, a queste tre caratteristiche bisognerebbe aggiungerne una quarta: la resilienza 21. Quest’ultima parte dalla premessa che l’inevitabile avverrà comunque, e quindi che il sistema deve essere mantenuto funzionante anche quando è attaccato. Per fare ciò, però, c’è bisogno di grandi risorse che solo pochi attori possono permettersi.

Le due facce del potere agiscono pure in modi diversi; le risorse usate da ciascuna sono diverse, cosi come le strategie. Paradossalmente, fare reverse engeneering è almeno tanto complicato quanto fare hacking. Per analogia, è come lo spionaggio e il contro-spionaggio. Il primo metodo mira a captare informazioni, spesso con uno scopo a sé stante, mentre il secondo mira a trovare soluzioni di protezione del sistema contro attaccanti, a loro volta spie. I problemi appaiono quindi quando gli avversari non sono visibili, e vengono praticamente ad azzerare l’efficienza delle misure.

Le soluzioni per un sistema di cybersecurity avanzato non sono molte. Potremmo ad esempio sviluppare certe entità di protezione antivirus (ditte o software) per proteggere i sistemi. Queste sono però molto costose e, spesso, si avverano inefficaci. In altri casi, i partenariati pubblico-privato sono visti come una variante aggiuntiva, con la menzione che non tutti gli Stati sono disposti a fare proteggere i propri segreti esternalizzando i servizi di sicurezza a degli enti privati. Last butnotleast, si ricorre a dei programmi di security awareness o di ealry warning, svolti all’interno delle agenzie governative per i propri impiegati, perché le armi cibernetiche sono altamente tecnologiche e usano un know-how sofisticato che, spesso, rendono inefficaci i sensori di protezione.

Gli attori del cyber-potere

Quando trattiamo di attori del cyber-potere, ci confrontiamo con una barriera importante: l’impercettibilità di questi attori. Questa caratteristica deriva della natura stessa dello spazio digitale che, come abbiamo accennato, è sempre più permissivo e offre non solo a Stati ma anche ad altri attori (non statali) la possibilità di manifestarsi.

Da ben più di cent’anni, il sistema internazionale è stato costruito attorno alla nozione fondamentale di Stato. Indifferentemente dalla loro forma (unipolare, bipolare, multipolare) sin dalla conclusione del trattato di pace di Vestfalia, gli Stati-Nazione sono diventati la pietra angolare del sistema mondiale. Il potere era quindi naturalmente distribuito soltanto tra questi, e le differenze si manifestavano in tutti i sensi solo ed esclusivamente rapportandosi a tali entità. Il potere degli Stati e le risorse delle quali disponevano erano visibili e misurabili, si misuravano ad esempio tramite potenti eserciti, considerevoli risorse naturali, tecnologie avanzate o economie efficienti. Comunque, il potere era percettibile.

Oggigiorno, non solo gli attori statali possono accumulare potere, ma anche i singoli individui possono porre problemi, nello spazio digitale, persino ad attori molto più grandi come gli Stati e i loro assets. Si può quindi dedurre che oggi i “players” del sistema sono distribuiti secondo una formula che mette a un estremo l’individuo, poi le aggregazioni o i gruppi di individuicon una relativa organizzazione (gruppi non statale, ONG, attivisti) e, all’estremo opposto, lo Stato.

Questo tipo di classifica, senza altre spiegazioni, è però semplicistica quando dobbiamo parlare di distribuzione dei poteri nel sistema internazionale. Il problema maggiore che si pone è quello legato ai tipi di trasformazione che possono veramente produrre effetti all’interno del sistema.

Dato che trattiamo qui il sistema internazionale e l’indice generale di potere, una delle domande che dobbiamo porci nella nostra analisi è quella legata agli attori, risorse ed eventi che possono realmente influenzare la classifica del sistema. Per questo motivo, il problema posto dagli attori come elemento di definizione del cyber-potere nel quadro internazionale deve essere trattato in correlazione con i tipi di minacce sviluppate nonché del loro impatto e delle loro conseguenze. Last but not least, le intenzioni degli attori e il tipo di risorse utilizzate rappresentano un indicatore della natura delle entità che detengono cyber-potere all’interno del vasto sistema globale. In altre parole, le domande da porsi sono: qual è l’intenzione dell’avversario? Quali sono i suoi bersagli? A che tipo di risorse può accedere? Quale sarebbe l’impatto della minaccia, se attuata?

Queste nozioni sono importanti e le ritroviamo naturalmente anche nel sistema delle equazioni tradizionali che permettono di definire il potere. La differenza però è che se nel sistema tradizionale gli indicatori rispettivi aiutano piuttosto a sfumare i meccanismi dei poteri, nel caso del cyber-potere sono essenziali per aiutare il processo di attribuzione. Se non fosse così, non si potrebbero creare classifiche “cyber” se non basandosi su paragoni tra gli attori in campo. Per fare ciò bisogna quindi sapere chi sono gli attori e quale è il loro potenziale di potere.

Un aspetto strettamente legato a questi assiomi è quello del contenuto dalle risorse già in uso. Con altre parole, l’accesso – o la permissività – di tutti gli attori del sistema si manifesta, o no, in modo uniforme per tutte le categorie di risorse? Proprio tutti gli attori, individui, gruppi (più o meno organizzati), hanno, o no, accesso alle reti di fibra ottica che attraversano gli oceani? Sono tutti, o no, capaci di utilizzare delle risorse costosissime del tipo “Zero Day”? Evidentemente, no!

Se tracciamo un’analogia con le forme tradizionali dei poteri, le entità che potevano veramente mobilizzare somme considerevoli di risorse erano gli Stati. La creazione o l’uso di un certo tipo di risorsa – come ad esempio una squadriglia di bombardieri strategici – non solo era costosissima ma era anche l’attributo esclusivo di pochi Stati. La squadriglia di aerei non era in mano né a gruppi consolidati ad hoc, e nemmeno di individui cosparsi nei luoghi più remoti del pianeta. Ancor di più, l’uso di questo tipo di risorsa produceva effetti sull’esercizio stesso dei poteri nel sistema.

Nel caso del cyber-potere, la situazione è diversa. La permissività dell’accesso alle risorse e la rapidità delle trasformazioni può fare sì che, prima o poi, una categoria assai vasta di entità le possano utilizzare a loro buon piacimento.

Infine, le intenzioni e le conseguenze che dipendono da una minaccia possono veramente cambiare il potere dell’altro? Nelle forme tradizionali di potere, l’intenzione era rappresentata in modo preponderante dalla volontà degli attori del sistema di ottenere posizioni dominanti nel loro rapporto cogli altri, in generale cogli avversari. È ancora valida quest’equazione nel caso del cyber-potere?

L’aggiunta di elementi di interpretazione legati alle intenzioni, ai valori, alle forme organizzative ci portano nella zona delle teorie costruttiviste e, a prima vista, possono complicare il meccanismo di valutazione del cyber-potere dal punto di vista delle sue potenzialità. La realtà dimostra però che l’intenzione può essere una connessione estremamente importante quando si tentano esercizi di attribuzione di attacchi ad un cyber-potere specifico. Le intenzioni vengono ad offrirci degli indici supplementari legati alla qualità dell’attore. Per esempio, un hacker che si trova a Singapore potrebbe volere ottenere le credenziali di carte di credito/debito di clienti di una banca specifica, per poter rubare soldi. In un’altra situazione, un gruppo organizzato di hacker potrebbe iniziare ad attaccare una ditta per venderne i segreti alla concorrenza. È poco probabile che questo tipo di attività – e le conseguenze che portano con loro – producano effetti maggiori nel sistema internazionale. Al contrario, se un gruppo attivista riesce a paralizzare il sistema bancario di uno Stato, in un periodo di crisi, allora abbiamo a che fare con tutt’altro. Se la crisi è associata ad un contesto militare teso, abbiamo allora indici supplementari legati all’identità potenziale degli attori implicati. Se, ad esempio, l’attacco implica l’accesso a risorse considerevoli, allora è ragionevole ipotizzare che alle spalle degli attaccanti possa esserci un attore statale.

La conclusione che emerge da qui è che anche se il potere è sempre più distribuito in seno al sistema, i più importanti detentori di risorse rimangono ancora gli Stati. Questi non sono solo i più importanti, ma anche “i più pericolosi”22. L’esperienza dimostra che il cyber-spionaggio ed il cyber- sabotaggio entrano per eccellenza negli attributi degli Stati, più precisamente di quei pochi Stati che hanno, almeno ad oggi, le risorse ma anche le intenzioni e le motivazioni per svolgere tali attività.

Ma come affermare che un’arma “cyber” è utilizzata da uno Stato o da un gruppo attivista indipendente? Quali sono i criteri che ci permettiamo o meno di fare tale affermazione? Se un esercito è visibile e misurabile, allora può essere associato facilmente a un potere preciso. Ma nel caso delle armi “cyber” risulta difficile percepire questa correlazione. Gli specialisti di cyberintelligence dovranno affinare i criteri di attribuzione. Fino ad allora, possiamo ragionevolmente solo cercare di trovare criteri plausibili di attribuzione23.

In questo, abbiamo numerosi meccanismi che ci aiutano ad arrivare ad attribuzioni plausibili. Possiamo, tra di essi,menzionare la vittimologia, le intenzioni dell’attaccante e le risorse adoperate. Sicuramente, possiamo aggiungere l’ingegneria dei meccanismi di ricerca specifici al reverse engeneering. Troviamo oggigiorno molte ditte specializzate in queste attività, che forniscono rapporti di nicchia su questo tema. Non tutte, però sono credibili, e spesso le “prove” che pubblicano si dimostrano chiaramente insufficienti. Questo segmento di ricerca rimane quindi ancora una ricerca aperta – e forse una delle più importanti in assoluto – per consolidare uno spazio digitale sicuro al livello delle entità nazionali.

Così, se combiniamo il quantum delle risorse, della vittimologia (distribuzione geografica e qualità dei bersagli) con le intenzioni dell’attaccante, possiamo ottenere indici ragionevoli legati al potenziale di cyber-potere degli attori del sistema e possiamo arrivare a identificarli.

Sintetizzando, esistono 3 strati o, meglio, 3 livelli di concentrazione del potere24: quello delle agenzie governative (Stati), quello delle organizzazioni altamente strutturate (corporazioni, ONG, gruppi attivisti) e quello delle organizzazioni poco strutturate (individui).

Bisogna però sottolineare che questi livelli non sono stabili. Gli individui ed il loro know-how possono diventare attori di livello 2, ovvero quello delle organizzazioni ben strutturate. Queste, a loro volta, interagiscono coi loro governi, sia nel quadro di partenariati pubblico-privato, sia, come è il caso in Russia o in Cina, come una conseguenza della cultura dello spazio, in base ad un controllo dello Stato messo bene a punto. Il know-how circola quindi in ambe le direzioni e in funzione di questo flusso, assistiamo all’incremento di risorse di potere di certi attori mentre altri perdono quota.

Bisogna anche aggiungere che al livello superiore del sistema internazionale, anche se attori non statali possono accumulare un livello di potere significante, è solo una questione di tempo fino a quando questi verranno connessi agli interessi di uno stato. Prima o poi, un attore statale cercherà di accaparrarli e di usarli nel suo proprio interesse. Anche se ci troviamo qui su di una zona di “speculazioni”, la realtà degli ultimi anni dimostra che gli attacchi “cyber” più significanti sono tutti stati legati, con diverse variabili, a uno Stato-Nazione. Stuxnet, Duqu, Animal Farm, APT 28, RedOctober, sono solo alcuni esempi di armi „cyber” usate, pare, sia dal blocco NATO, sia da paesi esterni a questa unione militare. Il paradosso che ne risulta è che in un futuro prossimo, è veramente poco probabile che assisteremo alla nascita di un nuovo potere egemonico nel

sistema. Tutti sono in

concorrenza con tutti,

con armi sempre più

sofisticate. Questo stato

di fatto ci porta ad un’altra conclusione: le risorse offensive “cyber” hanno creato un nuovo tipo di bilanciamento globale. La differenza sta ormai nella capacità di convertire gli “outcomes” in dividendi reali di potere, portando a raggiungere nuovi „inputs” e producendo nuovi orizzonti di conoscenza; quindi, è proprio il modo col quale gli attori della scena internazionale riescono a combinare le risorse a diventare, a sua volta, fondamentale.

Il paradosso che ne risulta è che in un futuro prossimo, è veramente poco probabile che assisteremo alla nascita di un nuovo potere egemonico nel

sistema. Tutti sono in

concorrenza con tutti,

con armi sempre più

sofisticate. Questo stato

di fatto ci porta ad un’altra conclusione: le risorse offensive “cyber” hanno creato un nuovo tipo di bilanciamento globale. La differenza sta ormai nella capacità di convertire gli “outcomes” in dividendi reali di potere, portando a raggiungere nuovi „inputs” e producendo nuovi orizzonti di conoscenza; quindi, è proprio il modo col quale gli attori della scena internazionale riescono a combinare le risorse a diventare, a sua volta, fondamentale.

Cyberberkut, il gruppoattivista che lotta nella cyber-guerra ucraina

All’inizio del 2014, dopo lunghe proteste anti-governative organizzate dai movimenti pro-europei favorevoli al processo di avvicinamento tra Ucraina ed UE, il presidente ucraino pro-russo Viktor Yanukovich è stato obbligato a lasciare il paese e a esiliare in Russia. Poco tempo dopo, quando la Rada (parlamento) ucraino votò una legge che ridusse la lingua russa allo statuto di lingua regionale, l’esercito russo mobilizzò forze considerevoli alla frontiera. Poche settimane più tardi, il presidente della Federazione Russa, Vladimir Putin, ricevette il voto pressoché unanime della Duma (parlamento) della Federazione per intervenire militarmente in Ucraina. Il risultato del referendum rapidamente organizzato dalle forze pro-russe in Crimea, analizzato secondo i provvedimenti della Costituzione della Federazione Russa – che stipulano la protezione dei propri cittadini all’estero – permise a Vladimir Putin di intervenire con truppe nella penisola, un territorio che era de iure sotto giurisdizione ucraina. Malgrado le pressioni dell’Occidente e degli USA, le forze militari russe furono mantenute, arrivando cosi a un conflitto in piena regola.

Il ruolo geopolitico dell’Ucraina e la sua importanza per la Russia non possono essere messi in dubbio, così come il fatto che l’Ucraina sia fondamentale per la Russia. La battaglia

che nacque allora acquisì una delle sue componenti più significative nello spazio digitale, dove i gruppi attivisti si sono dimostrati estremamente attivi.

Tra di essi, l’uno dei più visibili è il gruppo Cyberberkut.

Si tratta di un gruppo pro-russo apparso subito dopo l’annessione della Crimea da parte di Vladimir Putin. Il nome stesso del gruppo deriva da quello delle ex-forze speciali della polizia ucraina – Berkut– create nel 1992 e sciolte come conseguenza della repressione dell’Euromaidan. Cyberberkut personifica quindi l’ex unità armata, mettendo un accento nel ruolo maggiore che vuole svolgere „a supporto delle libertà e dei diritti degli Ucraini, rubate da hooligans pro-occidentali che lottano contro la Russia”.

La storia, in breve, delle attività di Cyberberkut riflette attacchi di tipo DDoS condotti contro numerose infrastrutture critiche e altrettante agenzie governative dell’Ucraina, ma anche su bersagli di massima importanza al livello della NATO e dell’Unione Europea.

Secondo il sito del gruppo, esso avrebbe cominciato la sua attività in marzo 2014, quando attaccò diversi siti pro- occidentali ucraini, che sostenevano la rivoluzione25. In seguito agì contro militanti di destra, riuscendo a bloccare le comunicazioni di più di 800 smartphone utilizzati da questi militanti26. Gli eventi che sottolineeremo poi sono solo esempi scelti della vera e propria cyber guerra che attua il gruppo:

– 15.03.2015: attacco DDoSsu diversi siti NATO, incluso il Centrodi Eccellenza per la Difesa Cibernetica di Tallinn (Estonia)27. L’attacco è stato confermato dalla NATO;

– 22.05.2014: pochi giorni prima delle elezioni presidenziali in Ucraina, Cyberberkut annuncia che ha attaccato e distrutto la rete della Commissione Elettorale Centrale dell’Ucraina28;

– 26.07.2014: attacco all’indirizzo email personale di un alto ufficiale del Ministero della Difesa ucraino29;

– 14.08.2014: il gruppo annuncia il blocco del sito del presidente della Polonia e della Borsa di Varsavia;

– 22.11.2014: il gruppo pubblica numerosi documenti sulla cooperazione militare e tecnica tra USA e Ucraina, all’occasione della visita a Kiev del Vicepresidente americano Joseph Biden30;

– 07.01.2015: annullamento dei conti Twittere Facebook del Parlamento tedesco e del Cancelliere Angela Merkel, con la motivazione che gli USA ela Germania appoggiano le forze fasciste pro-europee dell’Ucraina nella lotta contro i loro propri concittadini31;

– 11.07.2015: il gruppo pretende l’accesso al computer personale del Senatore John McCain e pubblica un file video fabbricato in uno studio professionale, mettendo in scena un attacco terrorista. Il film è stato specialmente ideato per giustificare le ulteriori misure di ritorsione contro Stati del Medio Oriente32.

Probabilmente, uno degli interventi più spettacolari del gruppo avvenne il 05 marzo 2014, quando fu postata sulla rete una conversazione telefonica, nella quale discutevano della situazione in Ucraina il Ministro estone degli Affari Esteri, Umas Paete l’ex-Alto Rappresentante per gli Affari Esteri dell’Unione Europea, Catherine Ashton. Il Ministero estone degli Affari Esteri ha confermato l’autenticità della conversazione, precisando che datava del 26 febbraio 2014, e che al momento dei fatti il Ministro estone si trovava in patria mentre Catherine Ashton era a Bruxelles33.

Possiamo fare, su tutti questi fatti, qualche affermazione.

In primis, la vittimologia riflette una vasta gamma di bersagli: Ucraina, UE, Germania, Polonia, USA, NATO ed altri esempi. Il gruppo pare lottare contro tutti i paesi ostili all’intervento russo in Crimea.

In un secondo tempo, bisogna sottolineare la diversità degli attacchi e dei bersagli:

– Blocco o distruzione di siti, pagine web, sistemi di comunicazioni e talvolta persino infrastrutture critiche;

– Esfiltrazione di dati di e-mail di alti ufficiali riflettendo accordi segreti tra Ucraina e paesi della NATO e dell’U.E., così come pratiche di ufficiali ucraini legate agli interventi militari dell’Est del paese;

– Cyber-spionaggio dimostrato dall’attacco e dall’esfiltrazione di documenti che riflettono i piani militari così come l’assistenza militare accordata dall’Occidente alle truppe ucraine;

– Propaganda intensa del gruppo in favore dell’intervento pro-russo e profondamente contro le forze pro-europee. Questo sembrerebbe essere uno degli obiettivi principali del gruppo, perché la produzione del soft power è efficace.

Come terza osservazione, le attività del gruppo testimoniano le grandi qualità di versatilità e rapidità.

Poi, bisogna sottolineare che le capacità tecniche del gruppo sembrano molto avanzate, permettendo loro di poter intercettare e registrare conversazioni telefoniche di reti mobili europee ed ucraine.

Non da meno, le risorse umane delle quali dispongono sembrano significative, come dimostrano le capacità di reazione immediata dimostrata durante quasi tutti gli eventi maggiori del paese.

La sesta ed ultima osservazione è che l’analisi delle attività del gruppo riflette un’evoluzione delle tipologie degli attacchi, da quelli di tipo DDoS al furto di diritti di proprietà. È evidente che il gruppo riesce ad adattarsi molto velocemente ad un gran numero di attività che si svolgono nello spazio fisico, per produrre danni laddove le misure tradizionali sono inefficaci.

Da tutte queste osservazioni, se analizziamo la vittimologia, le risorse, le intenzioni e il comportamento dell’organizzazione creata, otteniamo un’attribuzione plausibile e ragionevole ad un attore statale che ha interessi maggiori in Ucraina e che è ostile alla NATO. Però, malgrado tutto ciò, non abbiamo nessuna certezza tecnica. L’attore è diffuso e i bersagli sono colpiti dalla sua forza in modo inaspettato. Ci troviamo di fronte a un potere geograficamente diluito e quindi a un’attribuzione plausibile. Una sola cosa è certa: il legame tra il gruppo e un potenziale attore statale riflette una parte delle capacitàcyber che questo Stato possiede.

Conclusioni

Il cyber-potere è un’espressione di un nuovo tipo di spazio, apparso coll’esplosione dell’Internet e dei mezzi moderni di comunicazione. È fondamentalmente diverso da tutte le altre forme di potere, non solo per gli

ingredienti che lo compongono, ma soprattutto per l’influenza che esercita su tutti gli altri poteri. La sua diffusione, forza di propagazione e impercettibilità lo rendono, spesso, impossibile da fronteggiare. Dello stesso cyber-potere possono essere vittime senza difficoltà grandi attori del sistema, senza che questi possano percepire a tempo questo fatto. Però, fino a quando le risorse dello spazio fisico rimarranno importanti, il cyber-potere e le sue risorse non potranno sostituirsi alle risorse tradizionali del potere. Possono, con certezza, amplificarne l’importanza e, spesso, fare la differenza. Per questo motivo, il cyber-potere è un pilastro del potere generale e la sua posizione nell’indice generale del potere è significativa.

Come i poteri tradizionali, il cyber-potere è contestuale, cumulativo e rinnovabile. Gli attori che riusciranno a massimizzare queste caratteristiche del cyber-potere avranno le più grandi chances di occupare le più alte posizioni della classifica.

Infine, se le sue risorse sono più accessibili a una vasta gamma di attori, la realtà degli ultimi anni dimostra che solo gli Stati possono veramente accedere a quegli asset che possono realmente fare la differenza. Si può quindi dedurre che il cyber-poterecome pilastro dei poteri nel sistema internazionale è un attributo “smart” di alcuni stati ”smart”. È proprio nel modo col quale gli attori del sistema combineranno tutti i tipi di risorse per trasformarle in potere effettivo che dipenderanno non solo il modo di esercitare il potere ma anche il modo col quale questo sarà distribuito nel quadro del sistema internazionale.

- 1 Singer Paul, Friedman Allan, Cybersecurity and cyberwar, Oxford, University Press, 2014, p. 2

- 2 Nye Joseph, Cyber power, Harvard Kennedy School, BelferCenter for science, May 2010, p 2

- 3 Singer Paul, Friedman Allan, op.cit., p. 2

- 4 Kuehl Daniel, From Cyberspace to cyberpower, defining the problem, in Kramer Franklin, Stuart Starr, Wentz Larry, Cyberpower and national security, US National Defence University Press, Washington DC, 2009, p. 24

- 5 Paul Popescu Alina Bârgăoanu, Geopolitica, NUSPA, Bucharest, 2004, p. 46

- 6 Baldwin David, Power and international relations, Carlsnaes Walter, Risse Thomas, Beth Simmons, Handbook of international relations, Sage publications ltd, 2013, p. 275

- 7 Singer Paul, Friedman Allan, op.cit., p.4

- 8 Paul Kenedy, Ascensiuneaşidecădereamarilorputeri, Polirom, Bucureşti, 2011, pag. 391

- 9 Ibidem pag 15

- 10 Kuehl Daniel, op.cit. p.3

- 11 Apud Samuel McQuade, Encyclopedy of cybercrime, GreenwoodPublishing Group p 52, în Șapte teme fundamentale pentru România, 2014, p.190

- 12 George Cristian Maior, State, Networks, Companies and Individuals: cyberspace paradoxes, in p. 190, in Seven fundamental issues for Romania, RAO Class, 2014, p.190

- 13 Singer Paul, Friedman Allan, op.cit., p.13

- 14 https://www.f-secure.com/weblog/archives/00002791.html

- 15 Zetter Kim, Countdown to zero day, Crown Publishers, New York, 2014, p. 3

- 16 Daniel Kuehl, op.cit, p.6

- 17 Nye Joseph, op.cit., p. 5

- 18 MaiorGeorgeCristian,op.cit. p.191

- 19 Nye Joseph, The future of power, Polirom, Bucharest, 2012, p 12

- 20 Alexander Klimburg, Cyberpower and international security in international relations, seminar, spot in https:// mediacapture.brown.edu:8443/ess/echo/presentation/8792278f-7098-40ec-87a7-a51ac98c49fa

- 21 Singer Paul, Fridman Allan, op.cit. p. 36

- 22 Cosmoiu Florin, The impact of Global Cyber threat. Evolutions and perspectives in Romania, in Seven fundamental issues for Romania, RAO Class, 2014, p.283

- 23 Klimburg Alexander, https://mediacapture.brown.edu:8443/ess/echo/presentation/8792278f-7098-40ec-87a7- a51ac98c49fa

- 24 Nye Joseph, Cyber power, Harvard Kennedy School, BelferCenter for science, May 2010, p.10

- 25 http://cyber-berkut.org/en/olden/index5.php

- 26 ibidem

- 27 http://www.rt.com/news/nato-websites-ddos-ukraine-146/

- 28 http://www.globalresearch.ca/unconfirmed-reports-electronic-files-of-ukraine-central-election-commission- cec-disabled-dnipropetrovsk-administration-computer-network-destroyed-unconfirmed-report-by-cyberberkut- hackers/5383742

- 29 http://cyber-berkut.org/en/olden/index1.php

- 30 ibidem

- 31 http://www.ibtimes.co.uk/german-government-websites-including-angela-merkels-hit-by-severe-cyberattack-1482345

- 32 http://leaksource.info/2015/07/12/leaked-video-shows-making-of-islamic-state-execution-in-studio-via-cyberberkut- hack-of-sen-mccain-staffer/

- 33 http://leaksource.info/2014/03/05/ukraine-leaked-call-estonia-foreign-minister-and-catherine-ashton-snipers-

Bibliografia

- Singer Paul, Friedman Allan, Cybersecurity and cyberwar, Oxford, University Press, 2014 2. Nye Joseph, Cyber power, Harvard Kennedy School, Belfer Center for Science, May 2010

- Nye Joseph, The future of power, Polirom, Bucharest, 2012 4. Kuehl Daniel, From Cyberspace to cyberpower, defining the problem, in Kramer Franklin, Stuart Starr, Wentz Larry, Cyberpower and national security, US National Defence University Press, Washington DC, 2009

- Popescu Paul, Bârgăoanu Alina, Geopolitica, NUSPA, Bucharest, 2004 6. Baldwin David, Power and international relations, Carlsnaes Walter, Risse Thomas, BethSimmons, Hanbook of international relations, Sagepublicationsltd, 2013

- Kenedy Paul, The rise and fall of greatpowers, Polirom, Bucharest, 2011 8. Maior George Cristian, State, Networks, Companies and Individuals: cyberspace paradoxes, in p. 190, in Seven funda- mentalissues for Romania, RAO Class, 2014

- ZetterKim, Countdown to zero day Crown Publishers, New York, 2014 10. Klimburg Alexander, Cyberpower and international security in international relations, seminar, spot in https://mediacapture.brown.edu:8443/ess/echo/ presentation/8792278f-7098-40ec-87a7-a51ac98c49fa 11. CosmoiuFlorin, The impact of Global Cyber Threat. Evolutions and perspectives in Romania, in Seven fundamentalissues for Romania, RAO Class, 2014

- http://cyber-berkut.org/en/olden/index5.php 13. https://www.f-secure.com/weblog/archives/00002791.html

- http://www.globalresearch.ca/unconfirmed-reports- electronic-files-of-ukraine-central-election-commission- cec-disabled-dnipropetrovsk-administration-computer- network-destroyed-unconfirmed-report-by-cyberberkut- hackers/5383742

- http://www.rt.com/news/nato-websites-ddos-ukraine-146/

- http://www.ibtimes.co.uk/german-government- websites-including-angela-merkels-hit-by-severe-cyberat- tack-1482345

- http://leaksource.info/2015/07/12/leaked-video-shows- making-of-islamic-state-execution-in-studio-via-cyberber- kut-hack-of-sen-mccain-staffer/

- http://leaksource.info/2014/03/05/ukraine-leaked-call- estonia-foreign-minister-and-catherine-ashton-snipers- allegedly-hired-by-maidan-leaders/

- http://natocouncil.ca/cybersecurity-and-the-ukraine- crisis-the-new-face-of-conflict-in-the-information-age/ 20. http://thediplomat.com/2015/03/russia-tops-china-as- principal-cyber-threat-to-us/

Arthur Lazar, Cyberint (centro speciale di cyber intelligence del Servizio Rumeno di Intelligence)