Il keylogging rappresenta una delle tecniche più diffuse e insidiose della criminalità informatica. Consiste nella registrazione di ogni tasto digitato su un computer o su un dispositivo mobile: sebbene in alcuni casi possa avere usi legittimi – come il parental control o il monitoraggio dei dipendenti – viene spesso sfruttata da cybercriminali per rubare dati sensibili. Password, dati personali possono così essere intercettati a insaputa dell’utente, con gravi rischi per la privacy e la sicurezza.

Ogni volta che digiti una password o informazioni personali online, c’è il rischio che vengano registrate a tua insaputa. Il keylogging utilizza software o hardware per registrare tutto ciò che digiti. Il problema è tutt’altro che marginale: solo nel terzo trimestre del 2024 sono stati esposti oltre 422 milioni di record di dati in violazioni informatiche, colpendo milioni di persone in tutto il mondo.

In questo articolo, gli esperti di Panda Security approfondiscono la natura di questa minaccia, illustrando i principali metodi utilizzati dai criminali informatici e fornendo semplici ma efficaci misure per proteggersi.

Cos’è il Keylogging?

«Il keylogging è la pratica di registrare ogni battitura effettuata su un computer o un dispositivo mobile. Può catturare qualsiasi cosa digitiate, comprese password, numeri di carte di credito, messaggi, termini di ricerca e persino note private.

Sebbene il keylogger sembri spesso un’attività riservata agli hacker, ha scopi legittimi. I datori di lavoro possono usarlo per monitorare i dispositivi aziendali e i genitori per proteggere i figli online. Ma nelle mani sbagliate, i keylogger diventano un pericoloso strumento di spionaggio, rubando informazioni sensibili per frodi, furti di identità o altri reati informatici.

Tipi di Keylogger

I keylogger possono essere software installati segretamente sul dispositivo o dispositivi fisici collegati al computer. Entrambi funzionano come registratori di tasti premuti, catturando dati sensibili senza avvisare l’utente. Ecco i principali tipi di keylogger.

- Keylogger hardware

Un keylogger hardware è un piccolo dispositivo collegato tra la tastiera e il computer, oppure integrato direttamente nella tastiera o in un’unità USB. Registra ogni pressione dei tasti, memorizzando i dati in modo che l’aggressore possa recuperarli in seguito.

Esempio:qualcuno potrebbe collegare una chiavetta USB mascherata per catturare password o numeri di carte di credito su un computer pubblico.

- Keylogger basati su API

Un keylogger basato su API è un tipo di software di keylogging che si collega all’interfaccia di programmazione delle applicazioni (API) del sistema operativo per registrare le sequenze di tasti premuti. Ogni volta che si preme un tasto, l’API invia queste informazioni al software, che le registra per un utilizzo successivo.

Esempio: un malware su un computer portatile potrebbe tracciare ogni parola digitata in e-mail, documenti e app di chat.

- Form-Grabbing Keylogger

I form-grabbing keylogger catturano le informazioni digitate nei moduli web, come le pagine di accesso o i processi di pagamento, prima che vengano crittografate e inviate via Internet. Ciò significa che anche se un sito web utilizza HTTPS, l’aggressore può comunque raccogliere i tuoi dati.

Esempio: i trojan bancari spesso includono keylogger che catturano i moduli per rubare nomi utente e password.

- Keylogger basati sul kernel

I keylogger basati sul kernel agiscono in profondità nel sistema operativo, a livello di “kernel”, dove operano i processi di sistema principali. Grazie al loro accesso di alto livello, possono intercettare le sequenze di tasti premuti prima che qualsiasi software di sicurezza le rilevi.

Esempio: uno spyware avanzato potrebbe installare un keylogger basato sul kernel per tracciare tutto ciò che fa un utente senza essere rilevato dalle scansioni standard.

- Keylogger acustici

I keylogger acustici catturano il suono della tua digitazione e lo utilizzano per capire quali tasti hai premuto. Possono essere dispositivi fisici dotati di microfono o software di keylogging che utilizzano il microfono integrato nel dispositivo.

Esempio: un aggressore nelle vicinanze potrebbe registrare i clic della tua tastiera e inserirli in un software per ricostruire le tue password.

Pericoli del keylogging

Una volta registrate le sequenze di tasti premuti, gli aggressori possono utilizzare tali dati in modi dannosi, tra cui:

- Furto di identità: informazioni personali rubate come nome, indirizzo e numero di previdenza sociale possono essere utilizzate per aprire conti bancari, richiedere prestiti o commettere altri reati a tuo nome.

- Frode e spionaggio aziendale: gli hacker possono rubare dati di accesso aziendali, segreti commerciali e registri finanziari, causando perdite economiche e danni alla concorrenza.

- Cyberstalking: gli aggressori possono monitorare conversazioni private, attività sui social media e ricerche online per molestare o intimidire le vittime.

- Perdita finanziaria: le credenziali bancarie o i dati delle carte di credito acquisiti possono essere utilizzati per prosciugare i conti o effettuare acquisti non autorizzati.

- Furto di account: nomi utente e password rubati possono dare agli aggressori pieno accesso alla tua posta elettronica, ai social media o ai sistemi di lavoro.

- Danni alla reputazione: messaggi sensibili, foto o documenti aziendali potrebbero essere divulgati, causando imbarazzo o danneggiando i rapporti personali e professionali.

Anche i keylogger non sono rari. Sophos ha scoperto che nel 2023, oltre il 43% di tutti i rilevamenti di malware per le PMI erano costituiti da keylogger, spyware e stealer, a dimostrazione di quanto siano diffuse queste minacce.

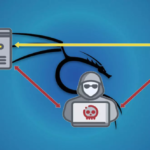

Come i keylogger attaccano i tuoi dispositivi

I keylogger non compaiono magicamente: hanno bisogno di un modo per entrare. Gli aggressori usano diversi trucchi per installarli sui tuoi dispositivi, spesso senza che tu te ne accorga. Ecco alcuni dei metodi più comuni.

- Phishing

Gli attacchi di phishing ti inducono a cliccare su un link o ad aprire un allegato in un’e-mail, un SMS o un messaggio falso. Il file o il link spesso contiene un software keylogger che si installa automaticamente e inizia a registrare i tasti premuti.

- Download Drive-By

Con un download drive-by, la semplice visita a un sito web compromesso o dannoso può attivare il download automatico di un registratore di tasti premuti sul tuo dispositivo. Non devi cliccare nulla: il codice nascosto del sito fa tutto il lavoro per l’aggressore.

- Trojan Horse

Un trojan horse si maschera da programma sicuro, come un documento, un’immagine o un’app. Una volta aperto, installa un keylogger in background. Ad esempio, un gioco “gratuito” proveniente da una fonte non attendibile potrebbe registrare segretamente tutto ciò che digiti.

- Accesso fisico

Se qualcuno ha accesso fisico al tuo computer, può collegare un keylogger hardware tra la tastiera e il computer o installare un software di keylogging in pochi minuti. Questa pratica è comune negli spazi pubblici o condivisi, come internet café o biblioteche.

- Sfruttamento delle vulnerabilità del sistema

Gli hacker possono sfruttare software non aggiornati o browser obsoleti per installare un keylogger. Sfruttando questi punti deboli, possono intrufolarsi senza far scattare l’allarme, soprattutto se gli aggiornamenti di sicurezza sono scaduti.

- Estensioni del browser dannose

Alcune estensioni del browser poco affidabili richiedono autorizzazioni di cui non hanno bisogno, come leggere tutto ciò che digiti sui siti web. Una volta installate, possono fungere da registratore di tasti premuti, raccogliendo i tuoi dati personali e inviandoli agli aggressori.

- Bundling con altri software

I keylogger possono essere nascosti all’interno di software gratuiti dall’aspetto legittimo, come un’app di utilità o un lettore multimediale. Quando si installa il programma, si installa inconsapevolmente anche il software di keylogging. I freeware provenienti da fonti non verificate sono tra i colpevoli più comuni.

Segnali che indicano la presenza di un keylogger sul tuo dispositivo

Sapere come individuare tempestivamente i keylogger può aiutarti a fermarli prima che causino danni gravi. Ecco alcuni segnali che possono presentarsi su computer desktop, laptop, dispositivi Android e iPhone, anche se alcuni potrebbero essere più evidenti su alcuni dispositivi:

- Digitazione ritardata: se si verifica un ritardo evidente tra la pressione di un tasto e la sua visualizzazione sullo schermo, è possibile che un registratore di tasti intercetti l’input prima che venga visualizzato.

- Applicazioni che si bloccano frequentemente: se i programmi si bloccano o si bloccano più spesso del solito, la causa potrebbe essere il sovraccarico di software di keylogging nascosto.

- Processi sconosciuti che consumano potenza di calcolo: apri Gestione Attività (Windows) o Monitoraggio Attività (Mac) e cerca nomi di processi sconosciuti o un utilizzo insolitamente elevato della CPU da fonti sconosciute. Potrebbero essere programmi in background che registrano le tue sequenze di tasti.

- Attività di rete insolita: un keylogger potrebbe inviare i dati raccolti a un server remoto. Prestare attenzione a improvvisi picchi nell’utilizzo di Internet, soprattutto se si collegano a indirizzi IP sconosciuti.

- Alert imprevisti del firewall: se il firewall avvisa che un programma sta tentando di connettersi a Internet, ma non sei stato tu ad avviare il programma, potrebbe trattarsi di un keylogger che sta tentando di inviare dati rubati.

- Presenza di dispositivi fisici: cerca piccoli gadget sconosciuti collegati tra la tastiera e il computer o strani dongle USB. I keylogger hardware sono spesso camuffati, ma possono essere individuati se li ispezioni attentamente.

Come proteggere i tuoi dispositivi dai keylogger

Per prevenire il keylogging è fondamentale una buona igiene digitale, e l’approccio varia a seconda che si utilizzi un dispositivo personale o pubblico. Ecco alcuni modi per proteggersi:

- Installa un antivirus, anti-spyware e anti-malware per rilevare e rimuovere i software dannosi di keylogging prima che possano causare danni.

- Utilizza anti-keylogger dedicati (se il tuo antivirus non ha questa funzionalità) per rilevare e bloccare in tempo reale i registratori di tasti premuti, fermandoli prima che possano catturare i tuoi dati.

- Monitora il traffico di rete e l’attività di tastiera/mouse per individuare trasferimenti di dati insoliti o modelli di input che potrebbero segnalare l’attività di un keylogger.

- Implementa controlli di accesso rigorosi e 2FA per aggiungere un ulteriore passaggio per gli accessi, così anche se la tua password viene rubata, sarà inutile senza il secondo codice di verifica.

- Avvia il computer da un’unità attendibile e di sola lettura per assicurarti che nessun malware nascosto venga eseguito in background.

- Utilizza programmi automatic form filler per inserire password e dati personali senza digitarli, senza lasciare nulla che possa essere registrato da un keylogger.

- Opta per one-time password (OTP) che scadono dopo il primo utilizzo: anche se rubate, non possono essere riutilizzate.

Domande frequenti sul keylogging

Se hai ancora dubbi sul keylogging, ecco le risposte ad alcune delle domande più comuni sull’argomento.

È possibile rimuovere o disattivare un keylogger?

Sì, la maggior parte dei keylogger può essere rimossa o disattivata:

- Sui dispositivi personali, esegui una scansione completa con un antivirus affidabile, un anti-malware o un software anti-keylogger dedicato.

- Per i keylogger hardware, ispeziona fisicamente i tuoi dispositivi alla ricerca di dongle o connettori sconosciuti e rimuovili.

Mantenere aggiornati il sistema e il software impedisce anche a molti keylogger di reinstallarsi.

Come fai a sapere se qualcuno ti sta usando i tasti?

I segnali di keylogging includono digitazione ritardata, crash insoliti, elevato utilizzo della CPU da parte di processi sconosciuti o attività di rete impreviste. Monitorare il sistema con strumenti di sicurezza può aiutare a rilevare software sospetti, mentre l’analisi degli avvisi del firewall può rivelare programmi che tentano di inviare dati a server sconosciuti.

Quali sono i vantaggi del keylogging?

Sebbene spesso associato alla criminalità informatica, il keylogging ha usi legittimi. I genitori possono monitorare i figli online per motivi di sicurezza, e i datori di lavoro possono monitorare i dispositivi aziendali per garantirne il corretto utilizzo. In questi casi, il software di keylogging viene utilizzato in modo trasparente e legale per raccogliere informazioni utili senza danneggiare gli utenti. »

https://www.pandasecurity.com/en/mediacenter/what-is-keylogging/