L’ARP Poisoning è un tipo di attacco informatico che abusa delle vulnerabilità dell’Address Resolution Protocol (ARP) per interrompere, reindirizzare o spiare il traffico di rete.

In questo articolo, gli esperti di Cyberment, azienda leader specializzata in consulenza di sicurezza informatica, danno una rapida occhiata all’ARP, ai suoi punti deboli e alcuni consigli su cosa puoi fare per proteggere la tua azienda.

ARP che cos’è

«L’Address Resolution Protocol (ARP) è un protocollo di risoluzione degli indirizzi.

Le funzioni di ogni livello, dai segnali elettrici che viaggiano attraverso un cavo Ethernet al codice HTML utilizzato per il rendering di una pagina web, funzionano indipendentemente l’uno dall’altro. È così che possiamo utilizzare ad esempio la vecchia tecnologia IPv4 con quelle più recenti come Wi-Fi e Bluetooth.

Lo scopo dell’ARP è quello di creare una mappatura tra gli indirizzi MAC (a livello di collegamento dati) e degli indirizzi IP (nel livello di rete). Consente ai dispositivi di rete di “chiedere” a quale dispositivo è attualmente assegnato un determinato indirizzo IP.

I dispositivi possono condividere questa mappatura anche col resto della rete senza un promt. Per motivi di efficienza, i dispositivi in genere terranno in cache queste risposte e costruiranno un elenco di mappature Mac-to-IP.

ARP Poisoning, di che cosa si tratta?

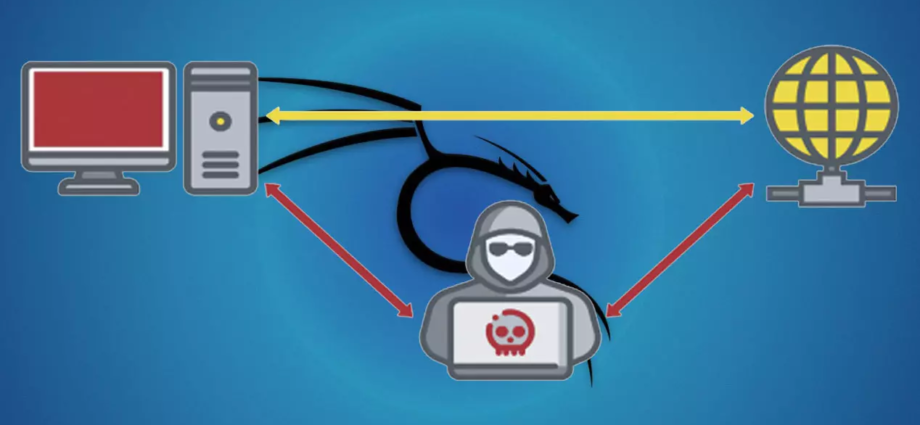

L’ARP Poisoning consiste nello sfruttare le vulnerabilità presenti in ARP per corrompere le mappature Mac-to-IP di altri dispositivi sulla rete.

La sicurezza non era una priorità quando l‘ARP venne creato nel 1982, quindi i progettisti del protocollo non hanno mai incluso meccanismi di autenticazione per convalidare i messaggi ARP.

Infatti, qualsiasi dispositivo sulla rete può rispondere a una richiesta ARP, indipendentemente dal fatto che il messaggio originale fosse destinato a lui o meno. Ad esempio, se un computer A “chiede” l’indirizzo MAC del computer B, un utente malintenzionato di un computer C potrebbe rispondere ed il computer A accetterebbe questa risposta come autentica.

Questo ha reso possibili tantissimi attacchi. Sfruttando strumenti facilmente reperibili, un cybercriminale può avvelenare la cache ARP di altri host su una rete locale, riempiendola di voci inaccurate.

ARP Poisoning, come funziona l’attacco

I passaggi esatti di un attacco dell’ARP Poisoning possono variare, ma generalmente consistono in:

- L’attaccante sceglie uno o più bersagli: il primo passo nella pianificazione e nella conduzione di un attacco di ARP Poisoning è selezionare un bersaglio. Questo può essere un endpoint specifico sulla rete, un gruppo di endpoint o un dispositivo di rete come un router. Quest’ultimo tipo di attacco può interrompere il traffico per un’intera sottorete.

- L’attaccante lancia gli strumenti e parte all’attacco: per chiunque cerchi di eseguire un attacco di ARP Poisoning, sono presenti un’ampia varietà di strumenti facilmente reperibili. Dopo aver lanciato lo strumento scelto e configurato le impostazioni, l’attaccante inizierà l’attacco. Può immediatamente iniziare a trasmettere messaggi ARP o attendere fino a quando non viene ricevuta una richiesta.

- L’attaccante fa qualcosa dopo aver colpito: una volta che la cache ARP è stata corrotta, l’attaccante in genere eseguirà una qualche tipo di azione con il traffico compromesso. Può ispezionarlo, alterarlo o non fargli mai raggiungere la destinazione prevista. L’azione esatta dipende dai motivi del malintenzionato.

ARP Poisoning, tutti i tipi di attacco

Esistono due modi in cui può verificarsi un attacco di ARP Poisoning:

- l’attaccante può aspettare di vedere le richieste ARP ed emettere una risposta

o

- inviare un messaggio di trasmissione non richiesto noto come “ARP gratuito“.

Il primo approccio è meno evidente sulla rete, ma potenzialmente meno dannoso. Un ARP gratuito invece può essere più immediato e influire su un numero maggiore di vittime, ma arriva con il rovescio della medaglia di generare molto traffico di rete.

In entrambi gli approcci, la cache ARP danneggiata può essere sfruttata per ulteriori attacchi.

ARP Poisoning, come prevenire gli attacchi

Esistono diversi metodi per prevenire gli attacchi di ARP Poisoning.

Tabelle ARP statiche

È possibile mappare staticamente tutti gli indirizzi MAC in una rete ai loro legittimi indirizzi IP.

Questo metodo è altamente efficace nel prevenire gli attacchi di ARP Poisoning ma aggiunge un enorme impegno amministrativo.

Qualsiasi modifica alla rete richiederà aggiornamenti manuali delle tabelle ARP in tutti gli host, rendendola impossibile per le organizzazioni più grandi.

In ogni caso, nelle situazioni in cui la sicurezza è cruciale, ritagliare un segmento di rete separato in cui vengono utilizzate le tabelle ARP statiche può aiutare a proteggere le informazioni più preziose.

Sicurezza degli switch

La maggior parte delle funzionalità di switch Ethernet sono progettate per ridurre gli attacchi di ARP Poisoning.

Tipicamente note come Dynamic ARP Ispection (DAI), queste funzionalità valutano la validità di ciascun messaggio ARP e scartano i pacchetti che sembrano sospetti o dannosi.

Il DAI può anche essere configurato per limitare la velocità con cui i messaggi ARP possono passare attraverso lo switch, impedendo efficacemente gli attacchi DOS.

È generalmente considerata la cosa migliore da fare quella di abilitare il DAI su tutte le porte tranne quelle collegate ad altri switch. La funzione non introduce un impatto significativo sulle prestazioni, ma potrebbe essere necessario abilitarla insieme ad altre funzionalità come il DHCP Snooping.

Abilitare la port security su uno switch può anche aiutare a limitare gli attacchi di ARP Poisoning della cache ARP: essa può essere configurata per consentire l’accesso di un solo indirizzo MAC su una porta di switch, impedendo ad un malintenzionato di assumere più identità di rete.

Sicurezza fisica

Anche il controllo dell’accesso fisico alla tua azienda può aiutare a limitare gli attacchi di ARP Poisoning. I messaggi ARP non vengono inviati oltre i confini della rete locale, quindi, gli aggressori devono essere in prossimità della rete target o avere già il controllo di un dispositivo collegato alla rete.

Nel caso delle reti wireless, la vicinanza non significa necessariamente che il cyber criminale ha bisogno di un accesso fisico diretto; un segnale che si estende ad una strada o un parcheggio nelle vicinanze può essere sufficiente.

Isolamento della rete

Come affermato in precedenza, i messaggi ARP non viaggiano oltre la sottorete locale.

Ciò significa che una rete ben suddivisa può essere meno suscettibile all’ARP Poisoning, poiché un attacco in una sottorete non può avere un impatto sui dispositivi collegati ad un’altra. Concentrare le risorse più importanti in un segmento di rete dedicato e più protetto può ridurre notevolmente il potenziale impatto di un attacco di ARP Poisoning.

Crittografia

Nonostante la crittografia non impedirà un attacco ARP, può diminuirne il potenziale danno. Ad esempio, gli attacchi Man in the middle di solito rubavano le credenziali di accesso comunemente trasmesse in testo chiaro.

Con l’uso diffuso della crittografia SSL/TLS sul web, questo tipo di attacco invece è diventato più difficile. Il malintenzionato può ancora intercettare il traffico, ma non può farne nulla nella sua forma crittografata.

ARP Poisoning, alcune considerazioni finali

Anche se l’ARP Poisoning è in giro da più tempo rispetto a minacce moderne come i ransomware, è ancora una minaccia che le aziende devono affrontare.

Come tutti gli attacchi informatici, è meglio affrontarli attraverso un programma completo di sicurezza».

https://cyberment.it/cyber-attacchi/arp-poisoning-analisi-della-tecnica-di-attacco-alle-network/