Sono passati appena 6 mesi dalla pubblicazione dell’ultimo articolo in materia di sicurezza cibernetica con il quale illustravo gli aspetti principali inerenti al nuovo Regolamento (UE) 2019/881 del Parlamento Europeo e del Consiglio, il c.d. “Cybersecurity Act”(1). Recenti interventi legislativi ci portano ancora una volta ad approfondire come l’ecosistema di sicurezza cibernetica del nostro Paese sta evolvendo. Lo scorso 21 Settembre veniva infatti pubblicato in G.U., il d.l.n°105, recante “Disposizioni urgenti in materia di perimetro di sicurezza nazionale cibernetica”, l’8 Novembre, il DPCM recante “Disposizioni sull’organizzazione e il funzionamento del Computer security incident response team – CSIRT italiano” e infine il 20 Novembre 2019 (2), la Legge del n°133/09 del 18 Novembre, recante “Disposizioni urgenti in materia di perimetro di sicurezza nazionale cibernetica e di disciplina dei poteri speciali nei settori di rilevanza strategica (3)”. Con quest’ultimo provvedimento è stato convertito, con relative modificazioni apportate dalla Camera dei Deputati e dal Senato della Repubblica, il già citato d.l. n°105.Si tratta di provvedimenti di grande interesse e rilevanza per il nostro Paese, capaci di stimolare nelle loro complesso riflessioni e considerazioni sull’evoluzione del nostro ecosistema di sicurezza cibernetica, a partire dal perimetro di sicurezza nazionale cibernetica, nonché dal rapporto che vi intercorre con la c.d. direttiva NIS e la sua attuazione nazionale, grazie al d.lgs. n° 65 del 18 Maggio 2018.

Sono passati appena 6 mesi dalla pubblicazione dell’ultimo articolo in materia di sicurezza cibernetica con il quale illustravo gli aspetti principali inerenti al nuovo Regolamento (UE) 2019/881 del Parlamento Europeo e del Consiglio, il c.d. “Cybersecurity Act”(1). Recenti interventi legislativi ci portano ancora una volta ad approfondire come l’ecosistema di sicurezza cibernetica del nostro Paese sta evolvendo. Lo scorso 21 Settembre veniva infatti pubblicato in G.U., il d.l.n°105, recante “Disposizioni urgenti in materia di perimetro di sicurezza nazionale cibernetica”, l’8 Novembre, il DPCM recante “Disposizioni sull’organizzazione e il funzionamento del Computer security incident response team – CSIRT italiano” e infine il 20 Novembre 2019 (2), la Legge del n°133/09 del 18 Novembre, recante “Disposizioni urgenti in materia di perimetro di sicurezza nazionale cibernetica e di disciplina dei poteri speciali nei settori di rilevanza strategica (3)”. Con quest’ultimo provvedimento è stato convertito, con relative modificazioni apportate dalla Camera dei Deputati e dal Senato della Repubblica, il già citato d.l. n°105.Si tratta di provvedimenti di grande interesse e rilevanza per il nostro Paese, capaci di stimolare nelle loro complesso riflessioni e considerazioni sull’evoluzione del nostro ecosistema di sicurezza cibernetica, a partire dal perimetro di sicurezza nazionale cibernetica, nonché dal rapporto che vi intercorre con la c.d. direttiva NIS e la sua attuazione nazionale, grazie al d.lgs. n° 65 del 18 Maggio 2018.

Perimetro di sicurezza nazionale cibernetica

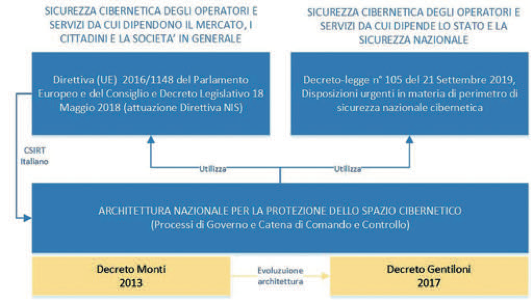

Con la conversione in legge del d.l. n°105 del 21 Settembre 2019, viene costituito il perimetro di sicurezza nazionale cibernetica e contestualmente disciplinati i poteri speciali del Governo nei settori di rilevanza strategica. Prima di entrare nel merito dei principali elementi che caratterizzano il perimetro di sicurezza nazionale cibernetica, si desidera ricordare, se pur sinteticamente, come è nata e poi si è evoluta in questi ultimi anni, l’architettura di cyber security che è di riferimento nel nostro paese, sulla quale poggia proprio il perimetro nonché la direttiva NIS.

Con il DPCM del 24 gennaio 2013, il c.d. Decreto Monti, veniva costituita l’architettura designata per la tutela della sicurezza nazionale delle infrastrutture critiche materiali e immateriali, con particolare riferimento alla protezione cibernetica, specificando e attribuendo i compiti di ciascuna componente individuata, nonché le procedure utili per limitare le vulnerabilità, prevenire i rischi, rispondere tempestivamente agli attacchi e ripristinare in maniera il più celere possibile le funzionalità dei sistemi impattati. In attuazione al DPCM seguiva la pubblicazione del “Quadro Strategico Nazionale per la Sicurezza dello Spazio Cibernetico” e del “Piano Nazionale per la Protezione Cibernetica e la Sicurezza Informatica”, che tracciavano gli obiettivi che il Governo si era prefissato, e come già in parte accennato, attribuivano contestualmente ruoli e responsabilità a tutte le parti coinvolte affinché potessero garantire in maniera coordinata un efficace ed efficiente capacità di protezione cibernetica. Con il DPCM del 17 Febbraio 2017, il c.d. decreto Gentiloni, e alla luce della Direttiva NIS, veniva rivisitata l’architettura, soprattutto in termini di ruoli e responsabilità, che trovava nel comparto dell’intelligence, con il Dipartimento delle informazioni per la sicurezza (DIS), il nuovo baricentro del governo dei processi funzionali alla protezione cibernetica. Traendo vantaggio da questa complessa macchina organizzativa, già disponibile ed orientata ai temi della cyber security, hanno trovato terreno fertile per essere accolte:

- la Direttiva (UE) 2016/1148 del Parlamento europeo e del Consiglio, già precedentemente indicata come direttiva NIS che, recepita in Italia con il d.lgs. n° 65 del 18 Maggio 2018 che si pone l’obiettivo, a livello comunitario, d’innalzare la sicurezza cibernetica di tutti quei soggetti che forniscono e in tal senso possono garantire l’erogazione di quei servizi essenziali per il mantenimento di attività sociali e/o economiche da cui dipendono i cittadini, le imprese e i mercati in generale. Proprio in questo frangente, con un adeguamento dell’architettura nazionale di cyber security, viene costituito il CSIRT Italiano (4), presso la Presidenza del Consiglio dei Ministri, con lo scopo primario di gestire le notifiche di incidenti informatici da parte degli operatori di servizi essenziali, attività precedentemente svolta dal CERT Nazionale (5) per le imprese e cittadini e dal CERT-PA (6) per i soggetti appartenenti alla Pubblica Amministrazione. Gli aspetti organizzativi del CSIRT Italiano trovano disciplina proprio nel recente DPCM pubblicato l’8 Novembre 2019, recante “Disposizioni sull’organizzazione e il funzionamento del Computer security incident response team – CSIRT italiano”.

-

il d.l. n° 105 del 21 Settembre 2019 che, convertito in Legge il 14 Novembre 2019, definisce il “Perimetro Nazionale di Sicurezza Cibernetica”, che a differenza di quanto indicato nel precedente punto pone invece l’attenzione e ha l’obiettivo di assicurare un elevato livello di sicurezza delle reti, dei sistemi informativi e dei servizi informatici di soggetti da cui dipende l’esercizio di una funzione essenziale dello Stato e con i servizi erogati possono pregiudicare la sicurezza nazionale.

Figura1 – Ecosistema “olistico” per la protezione dello spazio cibernetico del Sistema-Paese (7)

Figura1 – Ecosistema “olistico” per la protezione dello spazio cibernetico del Sistema-Paese (7)

Sono dunque sostanzialmente diversi gli obiettivi che s’intendono perseguire con il Perimetro di Sicurezza Nazionale Cibernetica e la Direttiva NIS. Se da un lato la Direttiva NIS si concentra su tutti quegli elementi essenziali per i quali risulta evidente il ruolo centrico verso una “sicurezza dei mercati (8)”, per il Perimetro di Sicurezza Nazionale Cibernetica risulta centrico verso la “Sicurezza dello Stato (9)”, ragion per cui in quest’ultimo caso sono chiari ed inequivocabili anche i riferimenti alla protezione delle reti 5G e all’ampliamento della Golden Power come la relativa estensione dei poteri speciali del Governo sui settori tecnologicamente avanzati. Per queste ragioni, il Perimetro di Sicurezza Nazionale Cibernetica conferisce all’ecosistema per la sicurezza cibernetica del nostro Paese un carattere “olistico”, estendendo le indicazioni di carattere tecnico, organizzativo e procedurale per l’innalzamento dei livelli di sicurezza cibernetica di reti e sistemi (ispirate al Framework Nazionale per la Cyber Security e la data Protection (10)), anche a quelle società ed enti pubblici e privati non ricompresi nella Direttiva NIS, che hanno un rapporto con le funzioni essenziali dello Stato e la sicurezza nazionale; in altre parole, il Perimetro Nazionale di Sicurezza Cibernetica, sfruttando un principio di complementarità alla Direttiva NIS, estende e rafforza più in generale la capacità di difesa “cyber” del Sistema Paese. Posizionato il Perimetro di Sicurezza Nazionale Cibernetica nell’ambito della nostra strategia nazionale di cyber security, illustriamo se pur in maniera sintetica, i punti salienti che lo caratterizzano ed in particolare:

-

entro 4 mesi dall’entrata in vigore della legge di conversione, saranno individuati, con uno specifico DPCM, i soggetti appartenenti al perimetro stesso. I criteri per individuare questi soggetti sono già stati in parte citati, dunque tutti quelli che esercitano una funzione essenziale per lo Stato attraverso l’uso di reti, sistemi informativi e servizi informatici che possano pregiudicare in determinate condizioni la sicurezza nazionale, tenendo comunque conto di un principio di gradualità in relazione alle specificità dei diversi settori di attività. Tra i loro principali obblighi vi sarà la redazione, con cadenza annuale, da trasmettere alla Presidenza del Consiglio e al Ministero dello Sviluppo Economico per competenza, di un elenco delle proprie reti, dei sistemi informativi, dei servizi informatici di pertinenza, comprensivi dell’architettura e dei componenti. I criteri a cui dovranno ispirarsi i soggetti individuati per redigere tali elenchi, saranno definiti sempre nello stesso DPCM, e dal momento della sua entrata in vigore, la trasmissione dovrà avvenire entro e non oltre i 6 mesi. Gli elenchi saranno altresì resi disponibili al Dipartimento per la Sicurezza delle Informazioni al fine di attuare programmi di prevenzione delle reti, dei sistemi informativi, dei servizi informatici, nonché la preparazione e la gestione delle crisi che verrà affidata al Nucleo per la Sicurezza Cibernetica.

-

entro dieci mesi dall’entrata in vigore della legge di conversione i soggetti individuati dovranno comunicare al CSIRT Italiano gli incidenti informatici aventi impatto rilevante sulle funzioni essenziali dello Stato e la Sicurezza Nazionale. Il CSIRT a sua volta informerà il Dipartimento per la Sicurezza delle Informazioni e dunque il Nucleo di Sicurezza Cibernetico per le attività di competenza; analogamente, nei suddetti tempi, saranno stabilite le misure di sicurezza volte a garantire elevati livelli di sicurezza delle reti, dei sistemi informativi e dei servizi informatici, ciò tenendo conto degli standard definiti a livello internazionale e dell’Unione europea. Nel caso particolare, in cui un soggetto appartenente al Perimetro Nazionale di Sicurezza Cibernetica sia anche un operatore di servizi essenziali già soggetto ai vincoli della Direttiva NIS, dovrà continuare ad adottare tutti i provvedimenti ed i comportamenti stabiliti da tale normativa, aggiungendovi quanto necessario per soddisfare gli ulteriori requisiti emanati nell’ambito del Perimetro stesso.

-

i soggetti appartenenti al perimetro, qualora dovessero affidare forniture di beni, sistemi e servizi ICT destinati ad essere impiegati su reti, sistemi informativi e per l’espletamento dei servizi informatici essenziali per lo Stato e/o per erogare servizi critici per lo Stato, dovranno informare tempestivamente e preventivamente il Centro di Valutazione e Certificazione Nazionale, il c.d. CVCN presso l’Istituto Superiore della Comunicazioni e delle Tecnologie dell’Informazione del Ministero dello Sviluppo Economico (11), rilasciando contestualmente la valutazione del rischio associato all’oggetto della fornitura e all’ambito di impiego. Con tempistiche definite, il CVCN potrà svolgere verifiche preliminari ed imporre condizioni e test, hardware e software, da compiere anche in collaborazione con il soggetto segnalante, secondo un approccio gradualmente crescente nelle verifiche di sicurezza. Ai fini della verifica delle condizioni di sicurezza e dell’assenza di vulnerabilità note, anche in relazione all’ambito di impiego, il CVCN definirà le metodologie da adottare, avvalendosi anche di laboratori dallo stesso accreditati. Poiché la fase del “procurement” è delicata per qualsiasi impresa, a prescindere dalla sua natura e per favorirne il processo, decorso il termine previsto dalla legge senza che il CVCN si sia pronunciato, i soggetti che hanno effettuato la comunicazione potranno proseguire nella procedura di affidamento. Lo stesso articolo disciplina però anche il caso in cui il CVCN interviene direttamente. I bandi di gara infatti dovranno essere integrati con clausole che condizionano, sospensivamente ovvero risolutivamente, il contratto al rispetto delle condizioni e all’esito favorevole dei test disposti dal CVCN stesso. Anche le tempistiche per effettuare e concludere i test sono disciplinate in maniera rigorosa e ancora una volta con l’obiettivo di non rendere esasperante la procedura di “procurement”. In generale per particolari forniture di beni, sistemi e servizi ICT da impiegare su reti, sistemi informativi e servizi informatici del Ministero dell’Interno e del Ministero della Difesa che possono essere pregiudizievoli per la sicurezza nazionale, questi informeranno i propri centri di valutazione accreditati che utilizzeranno per le proprie valutazioni comunque le metodologie rilasciate dal CVCN;

-

saranno estesi i poteri speciali del Governo nei settori ad alta intensità tecnologica (Golden Power), con l’obiettivo di rendere i servizi erogati sulle reti di quinta generazione conformi agli standard di sicurezza il più possibile elevati. Del resto, sono stati condotti diversi studi sulla tecnologia 5G e il fatto che essa possa rappresentare una concreta minaccia rappresenta una oggettività condivisa; al riguardo proprio la Commissione Europea ha recentemente evidenziato tale criticità (12) pubblicando una relazione sulla valutazione coordinata a livello di UE dei rischi a cui è soggetta questa tecnologia in riferimento alla sicurezza cibernetica (minacce, vulnerabilità, ecc.). Tra l’altro è bene ricordare che, il 5G, dirompente sui mercati, è da considerarsi un fattore abilitante per molte altre tecnologie come ad esempio l’IoT, i Big Data, l’Intelligenza Artificiale, ecc.;

-

il Presidente del Consiglio dei Ministri, in presenza di un rischio grave e imminente per la sicurezza nazionale connesso alla vulnerabilità di reti, sistemi informativi e servizi informatici più volte precedentemente citati, potrà disporre, ove indispensabile e per il tempo strettamente necessario alla eliminazione dello specifico rischio o alla sua mitigazione, la disattivazione totale o parziale di apparati o prodotti utilizzati nelle reti, nei sistemi o per l’espletamento dei servizi interessati.

Conclusione

Con l’istituzione del Perimetro Nazionale di Sicurezza Cibernetica si chiude dunque un cerchio rimasto aperto con una previsione obblighi di innalzamento della sicurezza dei servizi estensiva anche verso tutti quegli operatori che, pur non essendo formalmente ricompresi tra quelli per l’erogazione di servizi essenziali e censiti secondo i criteri standard stabiliti a livello europeo dalla Direttiva NIS, purtuttavia svolgono un ruolo cruciale per la sicurezza stessa del Paese e dovrebbero pertanto garantire livelli ancora più elevati di sicurezza.

Autore: Gianluca Bocci

NOTE

2 https://www.gazzettaufficiale.it/eli/id/2019/11/20/19G00140/sg

3 sottolineato, quanto modificato con la conversione in legge

5 https://www.certnazionale.it/

7 Nella figura non è rappresentato il caso di quegli operatori e servizi che, pur essendo funzionali al mercato, ai cittadini e alla società in generale, rivestono un ruolo strategico per la sicurezza dello Stato e la Sicurezza Nazionale.

8 Direttiva (UE) 2016/1148 del Parlamento Europeo e del Consiglio, Art. 1, “La presente direttiva stabilisce misure volte a conseguire un livello comune elevato di sicurezza della rete e dei sistemi informativi nell’Unione così da migliorare il funzionamento del mercato interno”; analogamente il d.lgs.18 maggio 2018, n. 65, con il quale si recepisce la Direttiva in Italia, all’art. 4 ricorda che tra i criteri per l’identificazione degli operatori di servizi essenziali c’è quello per cui il soggetto deve fornire un servizio che è essenziale per il mantenimento di attività sociali e/o economiche fondamentali.

9 d.l. 21 settembre 2019, n. 105, Art.1, “Al fine di assicurare un livello elevato di sicurezza delle reti, dei sistemi informativi e dei servizi informatici delle amministrazioni pubbliche, degli enti e degli operatori nazionali, pubblici e privati, da cui dipende l’esercizio di una funzione essenziale dello Stato, ovvero la prestazione di un servizio essenziale per il mantenimento di attività civili, sociali o economiche fondamentali per gli interessi dello Stato e dal cui malfunzionamento, interruzione, anche parziali, ovvero utilizzo improprio, possa derivare un pregiudizio per la sicurezza nazionale, è istituito il perimetro di sicurezza nazionale cibernetica.”

10 https://www.cybersecurityframework.it/

12 https://ec.europa.eu/commission/presscorner/detail/it/IP_19_6049