L’ambito della sicurezza informatica vede oggi decine di standard, controlli e regole che rendono davvero difficile, soprattutto per le piccole e medie imprese, capire cosa fare e come proteggersi non solo dai criminali informatici ma anche de eventuali ripercussioni dovute a controlli non superati. Allo stesso tempo l’esigenza di mettere in sicurezza il patrimonio informativo aziendale è sempre più sentita, con minacce crescenti più o meno dirette ed estremamente variegate e creative. Il valore che hanno acquisito i dati richiede inevitabilmente maggiori funzioni di controllo a livello di management come strumento per la gestione del rischio, sia in fase preventiva che nella successiva elaborazione di un evento avverso.

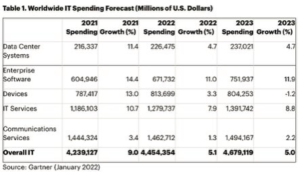

Secondo previsioni Gartner1, quest’anno il mercato dell’Information Technology toccherà, a livello globale, i 4,5 trilioni di dollari, ed è atteso nei prossimi anni in costante in crescita.

Così come continuano a crescere i crimini informatici. Uno scenario che pone continue e complesse sfide per la security e la compliance. Infatti, se comprendere e gestire le modalità di acquisizione e conservazione delle informazioni diventa prioritario, rispettare i regolamenti assicura un livello di sicurezza accettabile? Come la compliance può incontrarsi e non scontrarsi con la cyber security? Proviamo a fare un po’ di chiarezza.

Cosa si intende per compliance

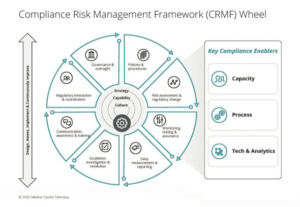

Il termine inglese compliance significa esattamente conformità. Nello specifico rispettare delle regole ben definite, o attenersi a determinati principi. Si può allora concepire la compliance come uno strumento a disposizione delle aziende per allinearsi nei confronti delle problematiche relative alla sicurezza informatica e allo stesso tempo permettere di decifrare le minacce per pianificare interventi mirati.

Nello specifico la compliance si focalizza sulla tipologia di informazioni gestite da un’organizzazione individuando quali sono i requisiti richiesti nel caso specifico per assicurarne la protezione. Infatti, i requisiti di conformità sono diversi e variano a seconda di diversi fattori: possono essere definiti da leggi specifiche oppure da appositi organismi o anche da grandi gruppi privati come l’industria dei pagamenti. Così può accadere che un’azienda debba allinearsi a diversi framework (i requisiti richiesti), e già questa comprensione non è semplice.

Norme e regolamenti prendono in considerazione ben più di quello che è la sicurezza delle informazioni, abbracciando rischi legali e finanziari ma anche fisici. La sicurezza diventa in questo modo un insieme definito di processi e strumenti implementati per assicurare efficacemente la protezione degli asset informativi. Anche se molto spesso per gli operatori di sicurezza la compliance non è una priorità, questa rimane un elemento di estrema importanza a livello di governance, ancor più in un contesto globale dove la digital transformation gioca un ruolo essenziale.

La sicurezza delle informazioni

La compliance trova dunque la propria necessità nelle crescenti minacce informatiche alla sicurezza dei dati. L’evoluzione di tali minacce ha portato a modificare il tipo di approccio alla sicurezza che da puramente tecnico è divenuto più olistico, implementando attività sui piani fisico, tecnico e amministrativo. Riservatezza, integrità e accessibilità sono divenute le parole chiave per chi si occupa di sicurezza delle informazioni. Garantire che informazioni sensibili siano gestite solo da chi è autorizzato, assicurare che le informazioni siano corrette e renderle accessibili, cioè disponibili, quando è necessario.

Questo è ciò a cui mirano di fatto sia la compliance che la security. La gestione della sicurezza delle informazioni deve tenere in considerazione i processi di risk assessment e di risk management. In primo luogo, deve conoscere ciò che protegge, a partire dai dati stessi fino a chi ne ha accesso, deve mettere in atto tutte quelle azioni atte a prevenire eventuali violazioni ed infine deve avere la consapevolezza che non è possibile raggiungere un livello di rischio pari a zero, pertanto è necessario prevedere come gestire efficacemente eventuali incidenti che non si è riusciti ad evitare, coerentemente con le normative di riferimento. In quest’ottica, tra i problemi rilevanti interni alle aziende va evidenziata la difficoltà a rendere attuabile, in termini di tecnologia e di controlli, quanto stabilito nelle policy.

Si comprende così come si possa essere sicuri ma non conformi oppure conformi ma non sicuri. Sicurezza e compliance rispondono a esigenze diverse ma guardano ad obiettivi comuni completandosi a vicenda. La sicurezza risponde a un’esigenza interna di protezione mentre la compliance di fatto deve soddisfare delle esigenze esterne all’azienda stessa e termina nel momento in cui tali esigenze sono soddisfatte. Diversamente la sicurezza non ha mai veramente un termine, ma richiede una continua applicazione, revisione e miglioramento. Rispondere ai requisiti dei framework di riferimento può essere complicato ed impegnativo ma una volta fatto si è a posto, pur dovendo eventualmente mantenere degli aggiornamenti.

Ma ottenere livelli di sicurezza accessibili è un lavoro costante che coinvolge non solo i sistemi di sicurezza e le tecnologie coinvolte ma anche la formazione degli operatori con lo sviluppo di una consapevolezza del rischio che induca a minimizzare gli errori umani e l’implementazione di procedure di test e controllo per verificarne l’efficacia. Sicurezza e compliance sono quindi diverse ma entrambe necessarie ed è fondamentale comprendere quali sono i requisiti richiesti dalle varie normative.

Alcuni protocolli e regolamenti

Il panorama delle norme e dei regolamenti nel settore è molto variegato e come già accennato la stesse organizzazione può dover essere conforme a più di un modello e non necessariamente un modello deve essere applicato a tutte le organizzazioni. Ad esempio, negli Stati Uniti l’HIPAA, che sta per Health Insurance, Portability and Accountability Act, è una legge che riguarda il settore sanitario ed è finalizzata alla protezione dei dati sensibili sanitari, mentre gli standard PCI-DSS riguardano la sicurezza dei dati delle carte di credito con cui vengono effettuati gli acquisti e mira a ridurre il rischio di frodi aumentando i controlli sui dati dei titolari.

Ci sono poi gli standard ISO 27000 che definiscono requisiti minimi per la sicurezza delle informazioni ai quali le aziende possono decidere se essere conformi oppure no, ottenendo la certificazione.

A livello Europeo sono interessanti in particolare il nuovo DORA (Digital Operational Resilience Act), che dovrebbe entrare in vigore entro fine anno e il TIBER-EU, un framework che risale a pochi anni fa finalizzato alla verifica della sicurezza dei sistemi informatici.

1. La Digital Operational Resilience Act

Dora è il nuovo regolamento europeo che si pone l’obiettivo di uniformare i paesi membri nell’approccio alla resilienza digitale e interessa uno dei settori più critici, quello finanziario. Lo scopo è mitigare i rischi della digitalizzazione stabilendo delle linee guida uniformi per la sicurezza delle infrastrutture informatiche.

L’applicabilità riguarda quindi sia il settore finanziario tradizionale, con gli istituti di credito e le compagnie assicurative ma anche i fornitori di criptovaluta o le emittenti di token. Il regolamento si struttura su 5 macro aree: la prima riguarda l’ICT Risk Management, con i requisiti richiesti per una più efficace gestione dei rischi; la seconda riguarda la segnalazione e la gestione degli incidenti; la terza si pone l’obiettivo di stabilire linee guida per condurre test periodici in base al profilo di rischio specifico; la quarta area prende in considerazione i fornitori di servizi ICT; infine la quinta area mira a sensibilizzare in merito alla condivisione delle informazioni relative alle minacce informatiche.

Particolare rilievo è dato ad una corretta assegnazione dei ruoli, con personale dedicato all’identificazione dei rischi, alle misure di prevenzione, alla gestione degli incidenti e alla formazione. Inoltre, si richiede di sviluppare sistemi resilienti, capaci di mitigare l’impatto di una minaccia. Anche l’aspetto della comunicazione e dello scambio di informazioni si rivela cruciale, e gli operatori sono invitati a creare processi di gestione del rischio seguendo specifici criteri di classificazione e informazione.

Particolare rilievo è dato ad una corretta assegnazione dei ruoli, con personale dedicato all’identificazione dei rischi, alle misure di prevenzione, alla gestione degli incidenti e alla formazione. Inoltre, si richiede di sviluppare sistemi resilienti, capaci di mitigare l’impatto di una minaccia. Anche l’aspetto della comunicazione e dello scambio di informazioni si rivela cruciale, e gli operatori sono invitati a creare processi di gestione del rischio seguendo specifici criteri di classificazione e informazione.

2. Il framework TIBER-EU

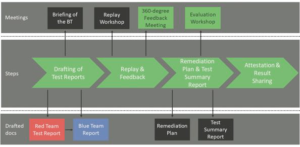

Un altro interessante framework è TIBER-EU che serve per allineare, a livello europeo, l’esecuzione di test per la sicurezza informatica. L’adesione è su base volontaria, come hanno fatto ad esempio la Banca d’Italia o la Consob. TIBER-EU è stata recepita a livello italiano dalla Guida nazionale TIBER-IT nella quale vengono definite metodologie, fasi dei processi, modelli dei test e ruoli dei soggetti coinvolti. Nella pratica i test simulano le tattiche dei criminali informatici per attaccare le infrastrutture di rete, con l’obiettivo di individuare debolezze e punti di forza e migliorarne così la sicurezza.

Il  test coinvolge cinque squadre: il blue team, che sono le persone nell’azienda target incaricate della sicurezza, l’azienda che esamina leminacce ed effettua una ricognizione, il red team, ossia le persone esecutrici dell’attacco, il white team, le uniche persone nell’azienda target che sono a conoscenza del test e collaborano con l’autorità, il TIBER cyber team, che opera all’interno dell’autorità e verifica la corretta esecuzione del test e il suo riconoscimento.

test coinvolge cinque squadre: il blue team, che sono le persone nell’azienda target incaricate della sicurezza, l’azienda che esamina leminacce ed effettua una ricognizione, il red team, ossia le persone esecutrici dell’attacco, il white team, le uniche persone nell’azienda target che sono a conoscenza del test e collaborano con l’autorità, il TIBER cyber team, che opera all’interno dell’autorità e verifica la corretta esecuzione del test e il suo riconoscimento.

Sicuri e conformi

Lo scenario, dunque che si prospetta è quello di una integrazione sempre maggiore tra security e compliance, con l’individuazione di soluzioni su misura, che tengono cioè conto delle dimensioni effettive dell’ambiente di riferimento con tutto ciò che deve essere protetto e la sua localizzazione. La mancanza di una tale consapevolezza può infatti condurre all’implementazione di strategie di sicurezza inefficaci. Se la compliance aiuta ad ottenere questa consapevolezza, la security deve avere il compito di assicurare non solo policy adeguate ma anche tutta la struttura tecnologica necessaria al raggiungimento di obiettivi soddisfacenti.

Autore: Alberto Perini