Un noto gruppo criminale cinese di nome Cycldek (conosciuto anche come Goblin Panda e Conimes) conduce attacchi informatici nei paesi del sud-est asiatico dal 2013, con particolare attenzione alle grandi organizzazioni e istituzioni governative in Vietnam. Per la loro corretta esecuzione, ha spesso utilizzato un programma chiamato NewCore RAT che ha 2 varianti denominate BlueCore e Redcore, ognuna con il proprio set di strumenti per raggiungere i propri obiettivi specifici.

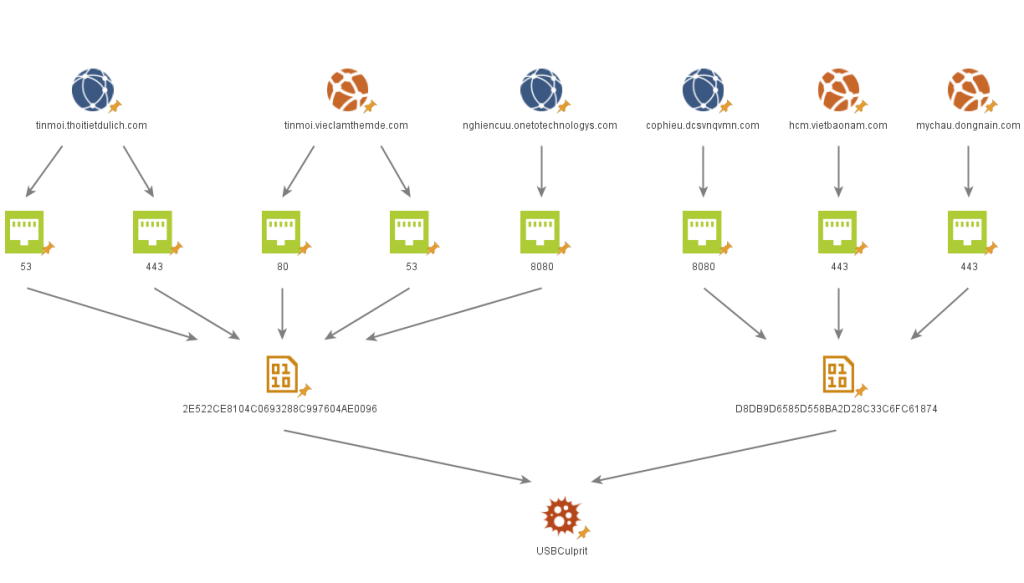

Tuttavia, uno strumento mai rilevato in precedenza, è stato recentemente scoperto da Kaspersky. Soprannominato USBCulprit dai ricercatori, questo malware mira a estrarre i dati con l’aiuto dell’unità USB da computer isolati dalla rete. Il grafico in basso mostra come entrambe le varianti si relazionino al malware in comune da poco scoperto:

Si ritiene che USBCulprit funzioni dal 2014. La società di sicurezza afferma che gli esempi osservati più di recente sembrano essere del 2019 e presentano anche funzionalità che gli consentono di eseguire determinati file con “un nome specifico” dall’USB collegato. Funziona cercando estensioni di file specifiche che sono di suo interesse nel computer della vittima (pdf; *. Doc; *. Wps; * docx; * ppt; *. Xls; *. Xlsx; *. Pptx; * .rtf.). Una volta trovati, trasferisce i file su un’unità USB collegata.

Si ritiene che USBCulprit funzioni dal 2014. La società di sicurezza afferma che gli esempi osservati più di recente sembrano essere del 2019 e presentano anche funzionalità che gli consentono di eseguire determinati file con “un nome specifico” dall’USB collegato. Funziona cercando estensioni di file specifiche che sono di suo interesse nel computer della vittima (pdf; *. Doc; *. Wps; * docx; * ppt; *. Xls; *. Xlsx; *. Pptx; * .rtf.). Una volta trovati, trasferisce i file su un’unità USB collegata.

Inoltre, i ricercatori spiegano come “può anche copiarsi selettivamente su un’unità rimovibile in presenza di un determinato file”. Tuttavia, si ipotizza che USBCulprit potrebbe non funzionare in modo autonomo ma con l’aiuto dell’intervento umano. Un accenno a questo è il fatto che non è stato osservato alcun metodo che permetta al malware di eseguirsi autonomamente “da supporti infetti”.

Per concludere, gli strumenti dei crimini informatici di solito possono darci un’idea della portata dell’attacco e delle capacità degli autori. In questo caso, i ricercatori ritengono che, con l’attuale campagna e le varianti precedenti, Cycldek sia molto ben organizzato per condurre ulteriori attacchi.