Organizzare la scena

Qualche tempo fa, il gruppo di servizi di trading finanziario, ION, si è trovato alle prese con un attacco ransomware perpetrato dal gruppo di hacker Lockbit.

Nonostante lo sfortunato evento, ION ha ripristinato la sua piattaforma di derivati compensati, consentendo ai clienti di riprendere le attività di trading.

Tuttavia, questo incidente ha portato alla ribalta l’allarmante realtà delle minacce cyber che impattano in maniera diretta sulla supply chain, le quali possono avere effetti devastanti sul settore finanziario, comprese le principali banche, broker e hedge fund. L’esperienza di ION evidenzia la vulnerabilità delle organizzazioni nella gestione delle minacce informatiche provenienti dai loro partner, fornitori e vendor. L’attacco ha provocato interruzioni significative nel trading e nei processi di liquidazione, richiedendo interventi manuali con conseguenti ritardi nella registrazione delle negoziazioni. Inoltre, ci sono state notevoli difficoltà nella compilazione delle statistiche di trading e delle corrispondenti transazioni in borsa.

Recentemente un’altra società, Zellis, fornitore per l’elaborazione delle buste paga, ha subito un attacco alla supply chain di software che ha colpito diverse aziende importanti. In risposta, Zellis ha agito prontamente, disconnettendo il server interessato e ingaggiando un Incident Response Team. Responsabile dell’attacco che ha esposto i dati dei dipendenti è stato il gruppo ransomware Clop. Questo incidente sottolinea, ancora una volta, la vulnerabilità delle supply chain del software. Alla luce dei recenti attacchi alla supply chain, che hanno attirato una diffusa attenzione, il presidente Biden ha emanato un ordine esecutivo (EO) sulla cybersecurity, volto a migliorare il modo in cui i dipartimenti federali, i fornitori e le altre agenzie collaborano con il governo.

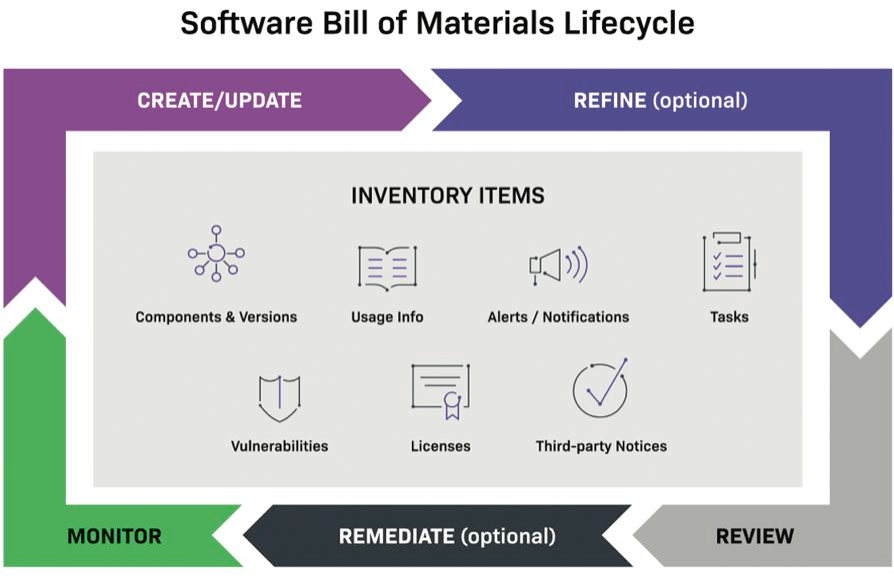

Inoltre, una delle soluzioni chiave introdotte nel 2018 per affrontare la sicurezza della supply chain è stata la “Software Bill of Materials” (SBOM). SBOM offre un inventario dettagliato delle parti costitutive del software, inclusi i componenti open source e di terze parti, insieme alle relative versioni e ai metadati associati. A causa della crescente complessità dello sviluppo del software e della crescente dipendenza da componenti open source in numerosi settori, SBOM ha preso significamente piede. Negli Stati Uniti, la National Telecommunications and Information Administration ha rilasciato linee guida che raccomandano l’utilizzo di SBOM per migliorare la sicurezza della supply chain del software attraverso un processo aperto che affronta la trasparenza dei componenti software.

Introduzione

La supply chain globale, una complessa rete di entità interconnesse, è sempre più suscettibile alle minacce informatiche. Con la crescente digitalizzazione delle operazioni e la dipendenza dalla tecnologia, le organizzazioni devono dare priorità alla cybersecurity per mitigare i rischi. La protezione delle imprese dal ransomware ha ricevuto una notevole attenzione, ma la questione della protezione delle supply chain rimane relativamente inesplorata. Sarebbe vantaggioso se tutti i fornitori implementassero solidi protocolli di sicurezza per proteggersi dal ransomware e garantire una resilienza affidabile. Tuttavia, come abbiamo osservato con altri pericoli, questo scenario ideale è realizzabile solo a volte. Nell’ambito della gestione della supply chain esiste una gamma di misure di cybersecurity, ciascuna con vari gradi di forza. Questa realtà rappresenta una potenziale fonte di rischio per le imprese.

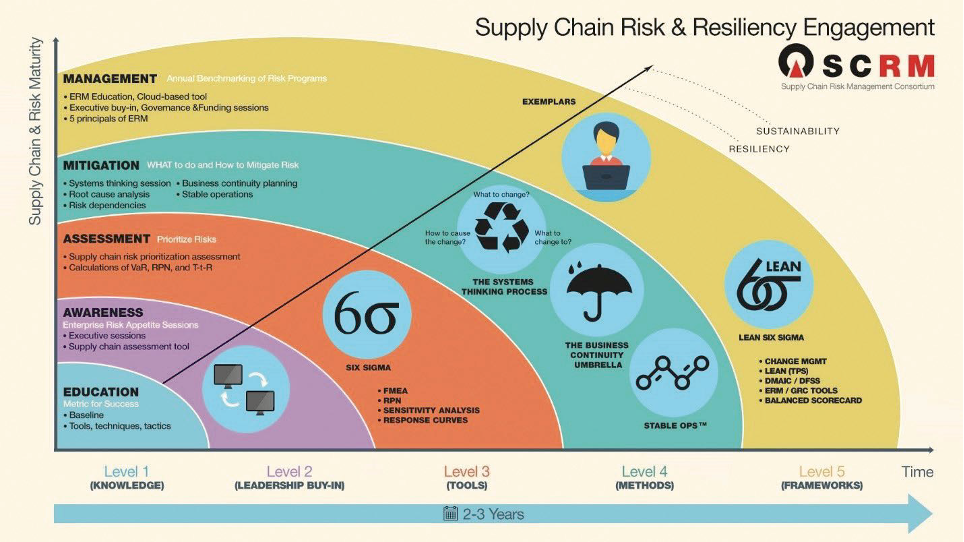

Per affrontare questo rischio, i Risk Manager hanno il fondamentale compito di valutare la sicurezza della supply chain, in particolare nei confronti del ransomware, e di identificare i fornitori con il livello di rischio più elevato. Questi manager devono quindi adottare misure appropriate per mitigare questi rischi. Tuttavia, questo compito può essere particolarmente impegnativo a causa delle risorse limitate disponibili e dell’incapacità di valutare completamente i fornitori dall’interno. Una domanda cruciale è perché le aziende più piccole all’interno della supply chain non sono soggette agli stessi standard di conformità normativa delle organizzazioni più grandi. Purtroppo, nel nostro settore, le misure di sicurezza informatica di base tendono a essere trascurate abbastanza frequentemente a causa delle risorse/budget limitati. Un rapporto pubblicato dall’ENISA nel marzo 2023 indica che la supply chain è considerata una delle principali minacce alla sicurezza informatica per il 2030. Questo perché quando parti e servizi diversi vengono combinati per creare nuovi prodotti, potrebbero esserci vulnerabilità dovute a interazioni e interfacce non monitorate. Tali vulnerabilità possono aumentare il rischio che attori malintenzionati ottengano l’accesso alla supply chain attraverso lo sfruttamento delle vulnerabilità del software, hardware, e attacchi tramite configurazioni software), iniezione di malware o tentativi di phishing.

Pertanto, è indispensabile che i soggetti interessati capiscano quanto la sicurezza dipenda dal software, in particolare dalle librerie open source, e siano consapevoli di potenziali compromissioni drive-by e attacchi di social engineering. Inoltre, è importante notare che esiste anche il rischio che soggetti di altri Stati si infiltrino negli impianti di produzione tramite addetti ai lavori per compromettere dati o sistemi, come si è visto nell’incidente di SolarWinds. Inoltre, c’è una crescente preoccupazione per l’uso improprio della tecnologia deepfake, che potrebbe portare a persecuzioni, inquinamento delle prove e disordini sociali. Mentre si prevede che la verification software migliori, potrebbero essere prese scorciatoie per soddisfare la domanda del mercato, rendendolo ancora più vulnerabile a coloro che desiderano utilizzare i deepfake per scopi illegali o non etici. È fondamentale riconoscere il ruolo cruciale della tecnologia nell’industria della produzione alimentare. In quest’ottica, il settore si è sempre più affidato ai sistemi digitali, il che lo rende suscettibile di interferenze da parte di soggetti che possiedono le risorse necessarie.

Pertanto, è indispensabile che i soggetti interessati capiscano quanto la sicurezza dipenda dal software, in particolare dalle librerie open source, e siano consapevoli di potenziali compromissioni drive-by e attacchi di social engineering. Inoltre, è importante notare che esiste anche il rischio che soggetti di altri Stati si infiltrino negli impianti di produzione tramite addetti ai lavori per compromettere dati o sistemi, come si è visto nell’incidente di SolarWinds. Inoltre, c’è una crescente preoccupazione per l’uso improprio della tecnologia deepfake, che potrebbe portare a persecuzioni, inquinamento delle prove e disordini sociali. Mentre si prevede che la verification software migliori, potrebbero essere prese scorciatoie per soddisfare la domanda del mercato, rendendolo ancora più vulnerabile a coloro che desiderano utilizzare i deepfake per scopi illegali o non etici. È fondamentale riconoscere il ruolo cruciale della tecnologia nell’industria della produzione alimentare. In quest’ottica, il settore si è sempre più affidato ai sistemi digitali, il che lo rende suscettibile di interferenze da parte di soggetti che possiedono le risorse necessarie.

Atti deliberati di sabotaggio, come la manomissione delle attrezzature di produzione o degli impianti di confezionamento, possono avere gravi implicazioni, tra cui la possibilità di carenza di cibo, instabilità economica e problemi di contaminazione. Diversi recenti sondaggi condotti da organizzazioni rispettabili come il World Economic Forum (WEF) e Anchore hanno rivelato statistiche allarmanti sull’impatto degli incidenti informatici di terze parti sulle imprese. Incredibilmente, questi sondaggi indicano che molte organizzazioni, che vanno dal 39% al 62%, sono state colpite da tali incidenti.

Inoltre, nel 2021 le compromissioni della supply chain sono diventate un comune vettore di infezione iniziale, rappresentando il 17% delle intrusioni, rispetto a meno dell’ 1% di quelle dell’anno precedente. La gravità della situazione è ulteriormente evidenziata dal rapporto ENISA sul panorama delle minacce per il 2021, il quale indica che nel 66% dei attacchi alla supply chain analizzati i fornitori devono essere trasparenti su come sono stati compromessi. Tuttavia, il dato preoccupante è che meno del 9% dei clienti compromessi tramite attacchi alla supply chain non era a conoscenza del metodo di attacco. Ciò indica un divario significativo nei livelli di maturità tra i fornitori e le aziende che si rivolgono agli utenti finali per quanto riguarda la segnalazione degli incidenti di sicurezza informatica.

Il malware è la tecnica di attacco più comunemente utilizzata, con circa il 62% degli attacchi agli utenti che sfruttano la loro fiducia nei loro fornitori. Gli attaccanti spesso compromettono gli utenti che sono oggetto di attacco concentrandosi sulla compromissione del codice dei fornitori. Inoltre, vale la pena notare che anche i ricercatori di sicurezza e i famosi repository open source, come Python, non sono stati immuni dalla minaccia degli attacchi informatici. In alcuni casi, questi gruppi sono stati presi di mira da malintenzionati, portando a iniezioni di malware non rilevate per periodi prolungati. Le implicazioni sistemiche dei rischi informatici derivanti da partner, fornitori e vendor sono evidenti. Quasi il 40% degli intervistati in un recente sondaggio condotto tra cyber leader e CEO afferma aver sperimentato gli effetti negativi derivati da incidenti di sicurezza informatica che avevano colpito fornitori di terzi parti/supply chain. La maggior parte dei CEO ha espresso preoccupazione per la resilienza dei propri partner e fornitori, pensano, infatti, che essi siano meno resilienti delle loro organizzazioni.

Direttiva NIS2 e Rischi della Supply Chain

La direttiva NIS2 mira a migliorare il livello di cibersicurezza della supply chain dell’UE in risposta al complesso contesto della supply chain. Questa direttiva elimina la distinzione tra operatori di servizi essenziali e fornitori di servizi digitali, estende la copertura a più settori, affronta la cybersicurezza della supply chain e le relazioni con i fornitori, introduce misure mirate come la risposta agli incidenti e la gestione delle vulnerabilità, sottolinea la responsabilità e consente valutazioni coordinate dei rischi per la sicurezza di servizi TIC critici. La direttiva NIS2 impone agli organismi essenziali e importanti di attuare adeguate misure di gestione del rischio cyber nelle supply chain e nei rapporti con i fornitori, tenendo conto della sicurezza della supply chain, dei rapporti con fornitori diretti o prestatori di servizi, delle vulnerabilità specifiche di ciascun fornitore e della qualità complessiva dei prodotti e delle pratiche di cybersecurity. Gli Stati membri hanno la responsabilità di garantire che i soggetti prendano in considerazione valutazioni del rischio in modo coordinato quando è il momento di definire le misure appropriate. Le organizzazioni devono anche tener conto della dipendenza operativa e garantire che i fornitori abbiano implementato misure di protezione, rilevamento e operazioni di ripristino 24 ore su 24, 7 giorni su 7 contro i ransomware.

Effetti degli Attacchi alla Supply Chain

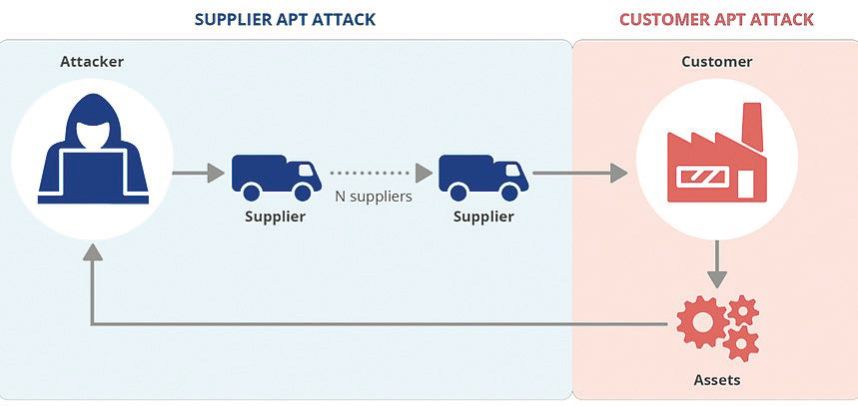

In primo luogo, le vulnerabilità sistemiche possono portare allo sfruttamento di sistemi interconnessi all’interno della supply chain. In altre parole, se i sistemi di un organizzazione presentano delle vulnerabilità, gli attaccanti possono sfruttarle, ottenendo così l’accesso ad altri sistemi della catena e mettendo a repentaglio l’intera catena. In secondo luogo, i cyber criminali possono compromettere gli scambi di dati come fatture o ordini di acquisto. Possono quindi manipolare le informazioni, commettere frodi finanziarie o interrompere le operazioni lungo la supply chain. Ciò non solo si traduce in perdite monetarie, ma può anche danneggiare la reputazione dell’intera catena. Inoltre, misure di sicurezza informatica deboli nei fornitori di terze parti o fornitori di servizi possono introdurre rischi che si diffondono lungo tutta la supply chain. Ciò può compromettere l’integrità dei sistemi e dei dati critici, portando in ultima analisi a perdite significative.

Pertanto, le supply chain sono molto vulnerabili ai cyber rischi che risultano essere distruttivi per le imprese. Tra questi pericoli ci sono i data breach, che si verificano quando si ottiene l’accesso non autorizzato a informazioni sensibili. Tali violazioni possono comportare perdite finanziarie significative, danni alla reputazione e non conformità normative. Gli attacchi ransomware rappresentano un’altra minaccia notevole, nei quali i cyber criminali criptano i dati di vitale importanza e chiedono un riscatto in cambio del loro ripristino. Questi attacchi possono causare interruzioni operative, perdite finanziarie e danni alla business continuity. Inoltre, i cyber criminali che prendono di mira fornitori chiave o partner logistici possono interrompere l’intera supply chain, causando ritardi, carenze e insoddisfazione dei clienti. La natura interconnessa delle supply chain le rende particolarmente suscettibili alla diffusione dei rischi cyber. Un soggetto compromesso può essere un gateway per consentire agli aggressori di spostarsi lateralmente attraverso la rete della supply chain, con conseguenti reazioni a catena. Ciò amplifica l’impatto degli incidenti informatici e può potenzialmente interessare più organizzazioni all’interno della supply chain.

Sfide della Supply Chain

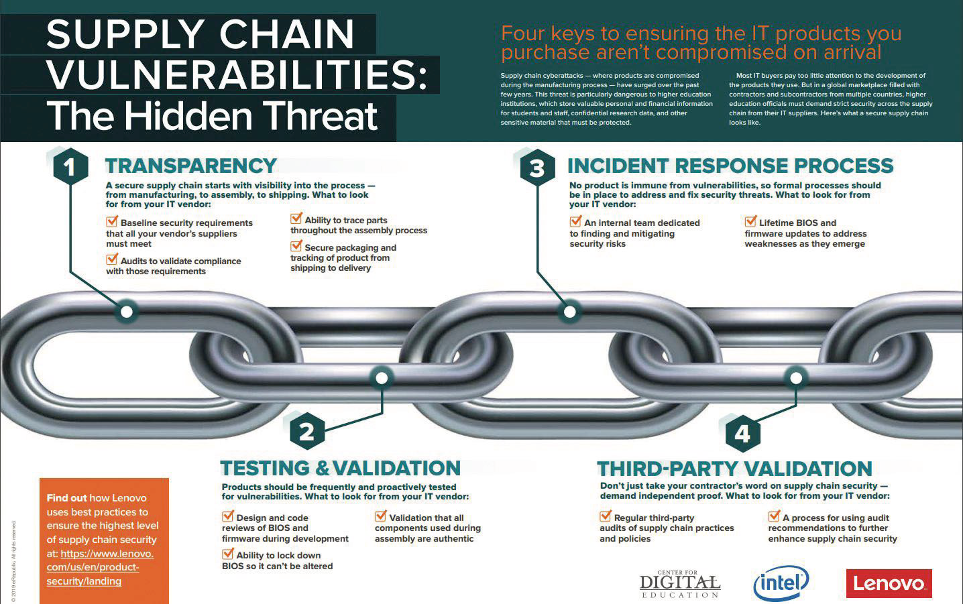

Garantire la sicurezza della supply chain è una priorità essenziale per le organizzazioni. Tuttavia, presenta le sue sfide. Una sfida principale è quando si fa affidamento su più partner di terze parti, ciascuno con le proprie pratiche di sicurezza informatica. Ciò può rendere difficile il mantenimento di standard di sicurezza coerenti lungo tutta la supply chain, portando a potenziali vulnerabilità. La condivisione delle informazioni è stata una sfida nel nostro settore per anni e deve ancora essere concordata tra il settore pubblico e privato e gli stessi Stati membri. Un’altra sfida è la visibilità limitata che le organizzazioni hanno sulle pratiche di sicurezza informatica dei loro fornitori o provider di servizi logistici. Con una visione chiara di queste pratiche, può essere facile valutare accuratamente i potenziali rischi e adottare misure proattive per mitigarli.

Inoltre, le supply chain sono ecosistemi complessi con molti stakeholder, tecnologie e processi. Questa complessità porta a un panorama di cybersicurezza dinamico e in continua evoluzione che richiede monitoraggio e adattamento continui. La terminologia relativa alle varie definizioni e il significato in termini di portata e approcci di implementazione possono creare incoerenze. I rischi a livello degli Stati membri potrebbero essere più difficili da gestire per un’organizzazione piccola. Ad esempio, sarebbe difficile rispondere ad attacchi sponsorizzati da uno Stato aventi più risorse a disposizione, un’elevata motivazione e il coinvolgimento dei servizi di intelligence. Per affrontare queste sfide in modo efficace, le organizzazioni devono lavorare a stretto contatto con i propri partner per garantire standard di sicurezza coerenti lungo tutta la supply chain. Devono inoltre implementare solidi processi di monitoraggio e valutazione per identificare potenziali rischi e vulnerabilità e adottare misure proattive per mitigarli.

Gli Stati membri dovrebbero prendere in considerazione l’esecuzione di alcune delle valutazioni del rischio ICT/OT al loro livello, compresa la creazione di politiche nazionali generali e la comprensione comune nell’ambito della gestione della catena di approvvigionamento ICT/OT.

Cosa possono fare le organizzazioni?

Garantire la sicurezza delle informazioni sensibili è della massima importanza per qualsiasi organizzazione. Per raggiungere questo obiettivo, ci sono varie misure che le organizzazioni possono adottare:

1 Per mantenere un’elevata protezione contro le minacce digitali, tutte le organizzazioni dovrebbero disporre di politiche di sicurezza delle informazioni ben sviluppate e solide. Ciò comporta la conduzione di valutazioni del rischio complete e continue e l’esecuzione di adeguate verifiche su fornitori e collaboratori di terze parti per rilevare e mitigare potenziali vulnerabilità. Adottando queste misure proattive, le aziende possono salvaguardare i propri dati sensibili e impedire che gli attacchi informatici compromettano le loro operazioni.

2 Per migliorare la resilienza complessiva della cybersecurity di un’organizzazione, è fondamentale implementare un approccio globale e stratificato alla sicurezza. Questo approccio comprende una serie di misure, come robusti protocolli di crittografia, controlli di accesso adeguati, gestione meticolosa delle risorse, patch regolari del software, severi controlli di sicurezza fisica e un ambiente di sviluppo sicuro. Implementando queste misure di sicurezza essenziali, le organizzazioni possono ridurre significativamente il rischio di attacchi informatici e proteggere i propri dati sensibili da accessi e sfruttamento non autorizzati.

3 Avere una strategia ben fatta per gestire gli incidenti informatici è importante. Non basta creare e dimenticarsene; test regolari sono fondamentali per garantire che il piano sia efficace e possa essere eseguito senza indugio. Educare i dipendenti a identificare e rispondere alle e-mail di phishing è una componente fondamentale di questo piano. Inoltre, solide procedure di backup e ripristino possono aiutare a ridurre al minimo i danni causati da un incidente informatico. Le organizzazioni possono gestire meglio le potenziali violazioni della sicurezza adottando questi passaggi fondamentali.

4 Le aziende e le società devono prestare attenzione ai servizi di rete che espongono su Internet. Solo quei servizi che sono stati rigorosamente autorizzati e ritenuti sicuri dovrebbero essere messi a disposizione del pubblico. Ciò è essenziale per mantenere l’integrità della rete dell’organizzazione e proteggerla da potenziali minacce alla sicurezza.

5 La collaborazione tra i partner della supply chain è fondamentale per garantire la sicurezza e la protezione delle operazioni aziendali. Lo scambio di informazioni preziose, come informazioni sulle minacce, best practice e lezioni apprese, svolge un ruolo fondamentale nel mitigare i rischi associati agli attacchi ransomware. È essenziale riconoscere che la minaccia ransomware persiste e le aziende devono adottare una strategia a lungo termine per contrastarla in modo efficace. Lavorando insieme e condividendo le conoscenze, i partner della supply chain possono rafforzare le proprie difese e ridurre al minimo l’impatto di potenziali minacce informatiche.

6 Considerare che alcuni studi hanno dimostrato che è prassi per le aziende migliorare le proprie difese di cybersecurity solo un anno dopo essere state prese di mira dal ransomware. Pertanto, è importante non dare per scontato che le organizzazioni recentemente vittime di tali attacchi abbiano già adottato misure adeguate per proteggersi da minacce future.

Pratiche di Gestione delle Relazioni con i Fornitori

Quando un fornitore e un’organizzazione concordano determinati termini e condizioni, è imperativo redigere un contratto che funge da documento base che delinea i termini e le condizioni del rapporto. Mi piace chiamarla una “Bibbia” perché espone dettagli cruciali che richiedono un accordo reciproco. Il contratto dovrebbe contenere diversi elementi essenziali, come la conformità ai requisiti legali e regolamentari, una comprensione condivisa della condivisione dei dati, norme che disciplinano il subappalto e le condizioni a catena, ruoli e responsabilità chiaramente definiti, un piano per la gestione degli incidenti e l’adempimento degli obblighi di notifica, il diritto di audit, monitoraggio delle prestazioni del servizio, un piano di gestione del cambiamento, procedure di ripristino di emergenza, requisiti di sicurezza per prodotti e servizi ICT/OT, garanzie dei fornitori e dei provider di servizi in merito ai controlli di sicurezza, procedure per la risoluzione del contratto e la gestione dei prodotti a fine ciclo formazione per entrambe le parti sulle regole di assunzione e comportamento, classificazione dei beni condivisi e dei beni informativi accessibili a fornitori e provider di servizi e obblighi di entrambe le parti in materia di protezione e accesso alle risorse informative.

Conclusione

Per salvaguardare la supply chain globale dalle minacce cyber, le aziende devono lavorare insieme in uno sforzo congiunto. Ciò comporta una comprensione approfondita dei vari tipi di rischi cyber esistenti, delle loro modalità di trasmissione lungo la supply chain e delle sfide coinvolte nella loro mitigazione. Le misure efficaci per affrontare questi rischi includono la collaborazione, la valutazione dei rischi, solidi controlli e policy di sicurezza e lo sviluppo di piani di risposta agli incidenti. Inoltre, con l’introduzione di nuove normative come NIS2, spetta alle organizzazioni garantire che le proprie terzi parti rispettino standard di sicurezza informatica più elevati, rafforzando così la cybersecurity complessiva della supply chain. Le supply chain, infatti, sono in continuo cambiamento ed evoluzione, interagendo con numerosi servizi esterni. Per un utente malintenzionato, questa complessa rete di sistemi interconnessi rappresenta un obiettivo interessante e vulnerabile. Pertanto, quando si valuta la supply chain, è comune prendere in considerazione vari scenari di minaccia, inclusa una panoramica completa che specifici modelli di minaccia che si concentrano su elementi e componenti critici. Un approccio proattivo e cooperativo che coinvolga tutte le parti interessate è essenziale per gestire con successo i rischi cyber nella supply chain.

Autore: Jelena Zelenovic Matone