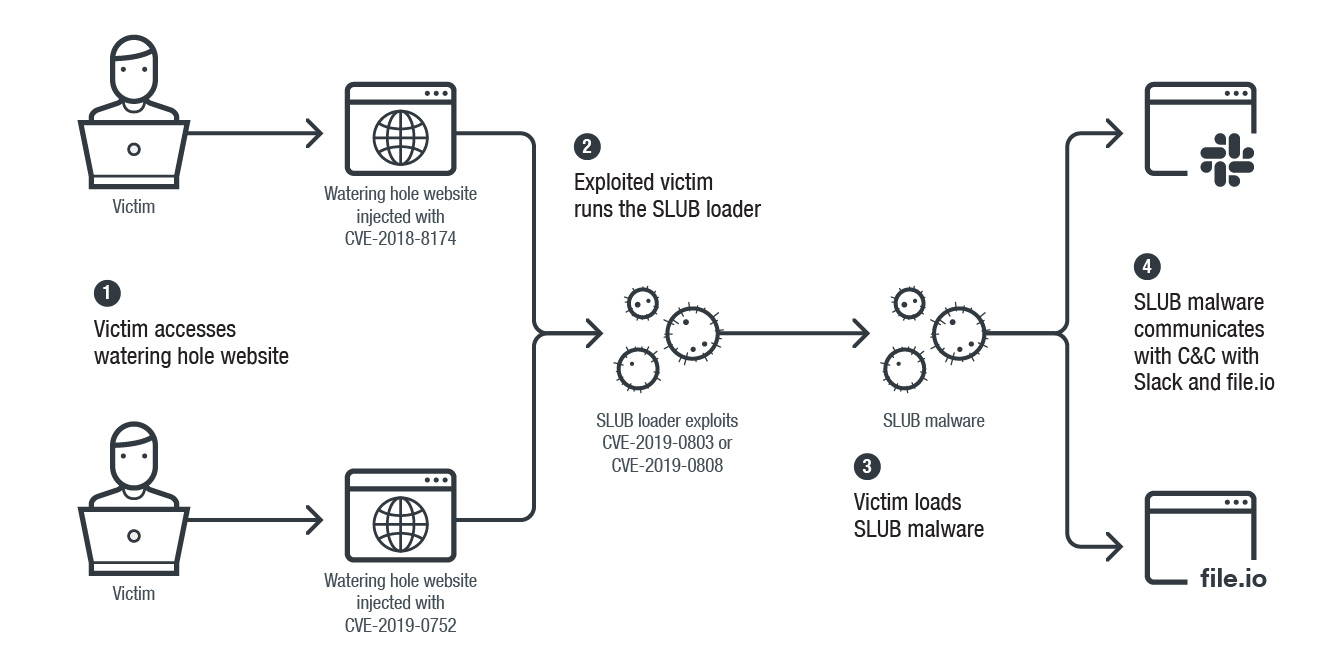

Quattro mesi fa, Trend Micro società di sicurezza informatica ha pubblicato un articolo in merito ad un un attacco che sfruttava un malware chiamato SLUB. Il malware si è rapidamente diffuso grazie ad un unico sito Web ed attraverso una specifica tipologia di attacco definita “watering hole” che sfruttava CVE-2018-8174, una vulnerabilità VBScript aka “Windows VBScript Engine Remote Code Execution Vulnerability.” Tale malware è stato sfruttato anche grazie GitHub e Slack che hanno assunto un ruolo di “comunicatore” tra l’agent dannoso e il suo controller.

Il Watering Hole è un attacco informatico identificato e classificato nel 2012. Letteralmente significa “pozza d’acqua”. Le modalità di funzionamento ricordano infatti quelle di un predatore che aspetta le prede nei pressi di una pozza d’acqua, consapevole del fatto che verranno a rinfocillarsi presso quella pozza. L’attacco è un attacco decisamente sofisticato. Gli utenti sono stati educati a diffidare da email e links ricevuti da siti web o da fonti non attendibili, il motivo per cui il Watering Hole funziona, è perchè le fonti usate per portare avanti l’attacco sono le stesse che l’utente reputa affidabili e accertate.

Il 9 luglio, abbiamo scoperto una nuova versione di SLUB distribuita tramite un altro “watering hole” Web attack. Questo sito dannoso ha riportato una grave vulnerabilità (CVE-2019-0752),una vulnerabilità legata all’esecuzione di codice in modalità remota del motore di scripting di Internet Explorer e, scoperta dalla Zero Day Initiative (ZDI) di Trend Micro, già patchata con l’aggiornamento di aprile.

La nuova vesrione del malware SLUB ha smesso di usare GitHub come strumento di comunicazione, usando invece pesantemente Slack attraverso “due workspace” gratuiti. Slack è un sistema di messaggistica di gruppo che consente agli utenti di creare e utilizzare le proprie aree di lavoro attraverso l’uso di canali dedicati, simile ad un sistema sistema IRC (Internet Relay Chat). Slack ha già chiuso le due workspace compromesse.

Modalità di infezione del malware:

La vittima che naviga nei siti Web con un browser Internet Explorer senza patch verrà sicuramente infettata dal loader SLUB. La modalità di infezione è simile alla precedente versione di SLUB; tuttavia, quest’ultima utilizza diverse tecniche per bypassare le tecniche di euristica AV e gli algoritmi di machine learning.

Ecco le modifiche apportate per la seconda versione di SLUB:

– Github non è più utilizzato

– L’operatore crea un nuovo workspace da condividere.

– Ogni macchina infetta si unisce all’area di lavoro, viene creato quindi un canale separato denominato – nel workspace

Il C&C utilizza solo questi canali Slack; se l’attaccante desidera eseguire un comando su una macchina infetta, inserisce un messaggio in un canale specifico della vittima e aggiunge questo messaggio

La macchina vittima legge quindi i messaggi inviati, “analizza” il messaggio ed esegue il comando richiesto

Oltre a questi cambiamenti Trend Micro ha trovato alcune nuove informazioni da due token Slack hardcoded in un codice binario (simile alla versione precedente. Questi token, ad esempio, possono essere utilizzati per chiedere all’API Slack per alcune informazioni sui metadati).

Per maggiori informazioni e IoC: