L’attacco di Simjacker frutta la tecnologia STK e S@T Browser installate su alcune carte SIM card.

Pochi giorni fa una ricerca di AdaprtiveMobile Security ha messo in luce una importante vulnerabilità che affligge alcune SIM Card.

Tale attacco consentirebbe di poter monitorare, spiare o controllare uno smarphone. I ricercatori affermano: “Siamo abbastanza sicuri che questo exploit sia stato sviluppato da una specifica società privata che lavora con i governi per monitorare le persone…Riteniamo che questa vulnerabilità sia stata sfruttata con attacchi altamente sofisticati da almeno 2 anni in più paesi, principalmente per fini di sorveglianza”. Tali attacchi su reti mobili affermano i ricercatori sono rispetto al passato“un enorme salto in termini di complessità e raffinatezza”.

L’attacco

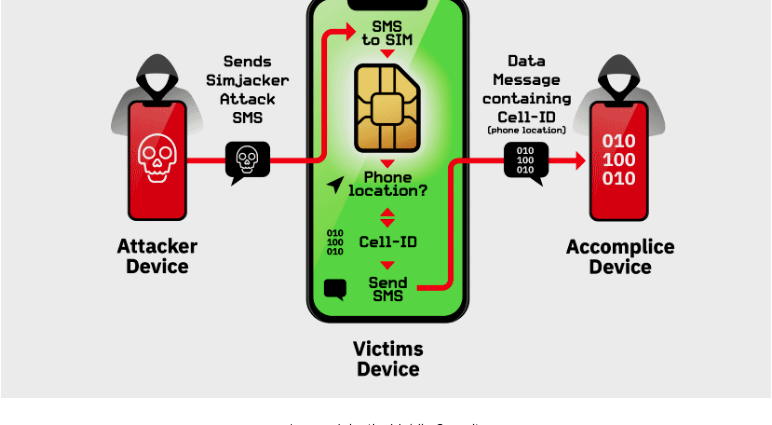

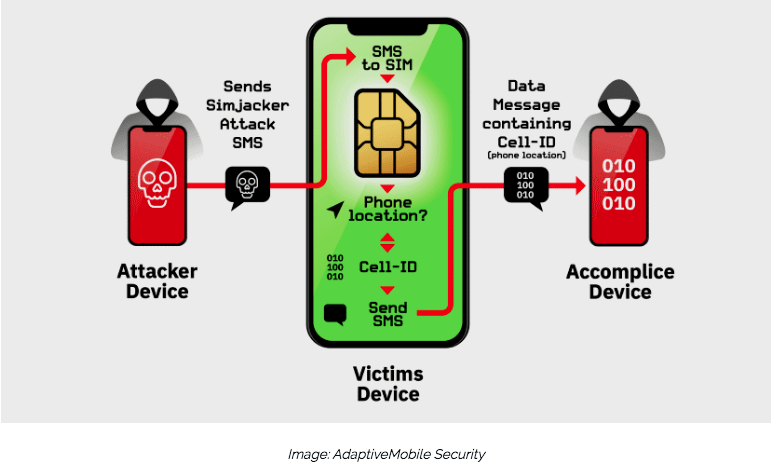

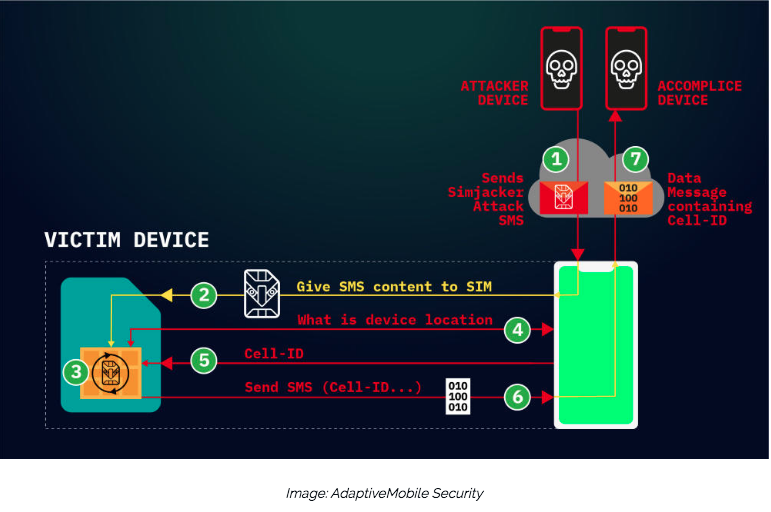

L’aggressore attraverso uno smartphone, GPS o altro dispositivo A2P (Application to Person) invia un SMS al numero della vittima.

Questo SMS contiene delle istruzioni nascoste per la SIM Toolkit (STK). Tali indicazioni sono supportate dal S@T Browser, una delle applicazioni che risiedono nella SIM card e non propriamente contenuta nello smartphone.

Per chiarezza il SIM Application Toolkit è costituito da una serie di comandi programmati nella SIM che definiscono come la SIM dovrebbe interagire direttamente con il mondo esterno e avvia i comandi indipendentemente dal ricevitore e dalla rete. (Wikipedia)

Il browser S@T e STK Instructions sono una tecnologia supportata da alcune reti mobili e dalle loro schede SIM. Tali tecnologie in passato consentivano agli operatori di inviare offerte promozionali agli utenti e fornire informazioni di fatturazione. Altresì questa tecnologia consente l’avvio del Browser, la riproduzione di notifiche acustiche o di popup.

Secondo la società di sicurezza tali permessi, offerti dalla SIM card, sarebbero stati sfruttati da utenti malintenzionati per poter tracciare e geolocalizzare la vittima scelta. Posizione e codice IMEI, dopo la ricezione di un messaggio contenente comandi specifici, venivano inviati a terze parti che procedevano alla registrazione delle informazioni. Per rendere il tutto ancor più complesso l’attacco SIMJacker è totalmente silenzioso e cioè l’SMS inviato dagli attaccanti non compare ne tantomeno viene segnalato sia in arrivo che in uscita. Questa modalità “silenziosa” consente di bombardare continuamente le vittime con SMS quindi di poter tracciare costantemente la posizione della vittima durante l’intera giornata.

Come accennato precedentemente l’attacco è immune al tipo di smartphone utilizzato poichè sfrutta una componente terza, la SIM, che elude i controlli interno del dispositivo mobile. I ricercatori infatti hanno osservato come i dispositivi monitorati erano dei più disparati : “Apple, ZTE, Motorola, Samsung, Google, Huawei, persino dispositivi IoT che necessitavano per il loro funzionamento di schede SIM”.

Il codice che abilitava il comando inviato con l’SMS, come riferito è un codice binario complesso. La buona notizia è che tale script, per via della sua natura, potrebbe essere inibito da una corretta configurazione delle apparecchiature e reti dei provider telefonici.

“AdaptiveMobile ha affermato che gli attacchi Simjacker si verificano su base giornaliera e in gran numero. Gli schemi e il numero di tracciamenti indicano che non si tratta di un’operazione di sorveglianza di massa, ma progettata per tracciare un gran numero di persone per una varietà di scopi, con obiettivi e priorità che cambiano nel tempo”

Tale modalità di attacco, o monitoraggio se così vogliamo definirla, è stata sviluppata da un operatore del quale non è stato rivelato il nome che ha sviluppato una tecnica che superava le difese implementate negli anni dai sistemi SS7* e Diameter infrastructure.

* (Signaling System 7 è conosciuto con l’acronimo SS7, è un insieme di protocolli di segnalazione ampiamente utilizzati a livello mondiale da tutti i principali operatori di telefonia mobile).

Per maggiori dettagli: