Gli occhi del Management per comprendere il problema.

Nel corso dell’ultimo anno, il paesaggio della sicurezza cibernetica ha conosciuto mutazioni significative, portate dall’onda della crescita dell’impatto degli attacchi realizzati su scala mondiale e l’uso di strumenti specializzati creati ad hoc e che ne hanno assicurato il successo, strumenti sviluppati da agenzie governative d’élite, rivelati e messi a disposizione di tutti tramite canali di distribuzione del tipo Wikileaks.

Anche se questa repentina evoluzione meriterebbe da sola un’analisi molto più attenta e senza interpretazioni partigiane, lo scopo del nostro articolo è quello di identificare alcune delle sfide con le quali si confrontano le strutture di sicurezza attive nelle società private di affari, ma anche nelle istituzioni pubbliche che hanno una gran parte della loro attività esposta on line. Alla fine, metteremo in luce un certo numero di tendenze che dovrebbero essere osservate di continuo per proteggere con successo sia i dati che le infrastrutture che sono loro associate.

Abbiamo letto con grande interesse una panoplia di articoli e pubblicazioni che attraggono l’attenzione del pubblico di specialità su di una serie di innovazioni tecnologiche (blockchain, machine learning, big data analytics, artificial intelligence etc.), che cambieranno radicalmente le modalità di progettazione e di implementazione dei sistemi informatici, in tutti i settori di attività. Se parliamo però di trasformazione digitale nell’ambito delle grandi strutture o di settori economici strettamente regolamentati (ad esempio quello delle banche e della finanza), così come i costi significativi che impone qualsiasi programma strategico e disruttivo di informatizzazione, è doveroso rendersi conto che l’implementazione delle nuove tecnologie non si potrà realizzare con la rapidità con la quale le innovazioni sono implementate, ad esempio, nei prodotti e servizi commerciali.

Sotto questa luce, gli specialisti di sicurezza si trovano ormai posti davanti a scelte difficili, dovendo proteggere infrastrutture realizzate secondo dei concetti che hanno dato loro una viabilità tecnologica che non permette più di mantenerne un grado elevato di sicurezza oppure, all’opposto, infrastrutture nuove che implicano dei cambiamenti organizzativi maggiori nonché costi molto importanti. Dovendo osservare un mercato della sicurezza in costante evoluzione, ma disponendo di risorse limitate, non potranno di certo adattarsi permanentemente alle tendenze messe in evidenza dalla realtà della cyber-security.

In funzione del grado di maturità organizzativa, di profittabilità e della disponibilità di fare nuovi investimenti, siamo convinti che ci troviamo in un momento cruciale, durante il quale il management di ogni istituzione o azienda interessato al proprio livello di sicurezza dovrà adattare la sua linea di investimenti alle nuove tendenze e chiedere ai dipartimenti interni specializzati (CIO, CISO) di lavorare assieme per identificare le strategie più idonee così come le modalità pragmatiche per fronteggiare con successo le nuove categorie di minacce cibernetiche che si manifestano a livello globale.

Questa opportunità consentirà un ampio sviluppo ma, secondo noi, raramente si ritrovano in una singola persona sia le competenze che le conoscenze necessarie all’identificazione di soluzioni viabili, indifferentemente dai vari profili professionali e dei gradi di specializzazione. Perciò abbiamo ritenuto opportuno soffermarci su di un singolo processo, complesso, che può e deve essere ottimizzato nell’ambito di qualsivoglia struttura che utilizza un’infrastruttura complessa: il monitoraggio, al servizio della prevenzione, della rilevazione e della risposta agli incidenti di sicurezza informatica. Per essere più precisi, parliamo qui del quadro organizzativo, procedurale e tecnologico necessario all’implementazione di un tale processo tramite una struttura di tipo SOC– Security Operation Center.

Dalla nostra esperienza e dagli scambi con diversi membri della comunità di esperti nel campo della sicurezza IT, constatiamo che esistono molte visioni e valori diversi su quello che dovrebbe significare un SOC. Se accenniamo all’efficienza e ad una concezione funzionale di una tale struttura, abbiamo identificato pure aspetti negativi già nell’approccio del soggetto, generate specialmente da valutazioni esclusivamente tecniche che sono centrate su di una soluzione tecnologica specifica messa sul mercato da un player che ha identificato in questo nuovo bisogno aziendale un’opportunità di affare.

Per diventare una costruzione funzionale e di successo, la realizzazione di un SOC deve partire da una chiara definizione dei bisogni per i quali una tale struttura è necessaria. Ad esempio, se parliamo di una banca che propone servizi online 24/7, come quasi tutte le istituzioni finanziarie al giorno d’oggi, l’attività di monitoraggio svolta normalmente dall’équipe di sicurezza esclusivamente nel corso del programma lavorativo non è più sufficiente, anche se l’ente dispone delle più avanzate tecnologie di sicurezza.

Il monitoraggio degli incidenti di sicurezza diviene quindi un processo di business, che deve essere trattato costantemente, iniziando nello sfruttare appieno i meccanismi tecnologici già esistenti nell’organizzazione. Spesso, manager con esperienza, tra i quali molti con un solido background tecnologico, ci chiedono da dove iniziare le procedure di sviluppo e di messa in opera di un SOC, in un periodo dove siamo già soffocati dal volume delle informazioni specializzate aggiornate a cottimo sullo spazio pubblico.

Quasi sempre, le soluzioni sono a portata di mano e non presuppongono altro che decisioni chiare, misure organizzative semplici e costi accettabili, almeno in una prima fase, e cioè:

Bisogna identificare il personale-chiave disponibile, valutare le competenze necessarie e le risorse di tempo che devono essere allocate per assicurare la funzionalità permanente del SOC. Questo implica un’ottimizzazione delle attività correnti ed una quantificazione precisa del personale necessario. E poi, si deve procedere alla valutazione dell’opportunità di avere tutte le funzionalità del SOC all’interno dell’azienda oppure di esternalizzarne alcune.

Bisogna poi fare un inventario preciso delle tecnologie di sicurezza esistenti per identificarne le capacità di monitoraggio che codeste dispongono già, o meno. In modo generale, ad oggi, tutte

le infrastrutture che sono in uso online e sostengono la funzionalità di un business dispongono già al minimo di alcune piattaforme tecnologiche di base che permettono di essere adoperate in condizioni minime di sicurezza (network firewall, application firewall, antivirus/antimalware, IPS/IDS, end- point security, DLP, SIEM ecc.). Se non è già stato ideato come tale, il primo passo verso la realizzazione di un SOC è di identificare uno spazio comune, adeguato, in seno al quale verranno centralizzate ed integrate (lì dove la tecnologia lo consente) tutte le capacità di  monitoraggio già identificate.

monitoraggio già identificate.

Molto importante è la fase di creazione di procedure semplici di lavoro e di selezione del personale necessario a svolgere le operazioni richieste. Le procedure debbono essere semplici e devono necessariamente coprire, in adeguazione con le capacità tecnologiche esistenti, non solo tutti i tipi di attività correnti, ma anche le situazioni di crisi potenziali. Bisogna soprattutto ricordarsi che la funzione, prevalentemente preventiva, di un SOC, ovvero la gestione degli incidenti di sicurezza cibernetica individuati è un processo che esige una documentazione adeguata e tempestiva. Al di là del quadro procedurale, le competenze e le risorse a disposizione dell’équipe che opererà il SOC, la capacità di identificare indicatori di attacco o di compromissione e di generare allerte specifiche, così come i meccanismi di escalation decisionale in caso di un incidente, sono altrettanti aspetti che possono generare differenze con un impatto maggiore sul grado di operatività e di efficienza di una tale struttura. Non bisogna neppure ignorare, in funzione dei bisogni propri ad ogni business, le capacità specifiche ai processi di business continuity e di disaster recovery.

Infine, è doverosa una buona valutazione dei rischi di sicurezza e dell’evoluzione / delle tipologie delle nuove minacce cibernetiche, mettendo a confronto la particolare esposizione dell’azienda ad atti criminali, permettendo così di identificare le lacune tecnologiche e funzionali da colmare per rendere operativo il SOC.

Questa prima tappa, che può avere gradi diversi di complessità, permette all’azienda di realizzare, con costi minimi, la piattaforma di base necessaria all’ulteriore messa in opera del SOC, in conformità coi bisogni attuali, le possibilità tecnologiche proposte sul mercato e le proprie disponibilità sulle somme da investire.

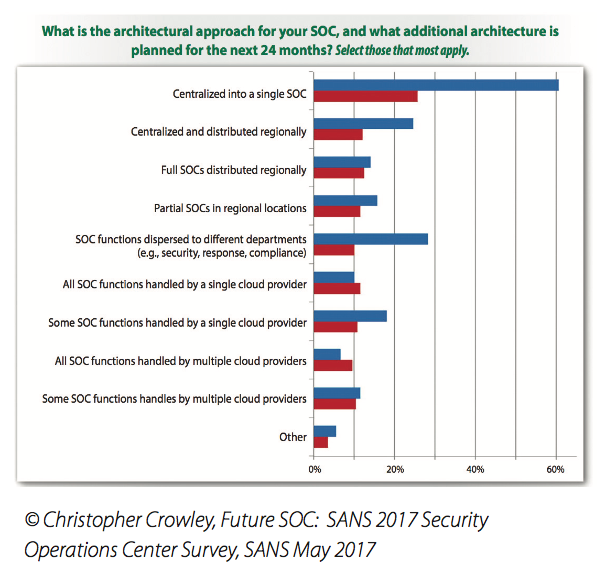

In questa ottica, il mercato della sicurezza ha iniziato ad adattarsi e a livello globale vi sono dei players importanti che hanno adattato le loro prestazioni per poter assicurare servizi di tipo SOC. La forte crescita del mercato del cloud indica che una delle possibili tendenze del futuro sarà basata sull’esternalizzazione, almeno parziale di alcune funzionalità critiche specifiche ad un SOC. I vantaggi dell’esternalizzazione provengono dalla qualità delle risorse specializzate disponibili all’interno del fornitore, della possibilità di un’esternalizzazione controllata di certi rischi, che vengono coperti contrattualmente, dall’ottimizzazione dei costi – si comperano servizi e non tecnologie – col loro corollario di alti costi di gestione, ed i rischi di essere sorpassate dall’evoluzione tecnologica sia nel loro campo, sia in quello delle minacce, ecc. Tra gli svantaggi di una tale scelta meritano di essere menzionate le limitazioni legali generate dall’impatto del quadro delle regolamentazioni vigenti su certi settori, le difficoltà di rendere trasparente il rapporto tra l’investimento ed i servizi acquisiti e soprattutto, l’identificazione dei meccanismi di fiducia tra il fornitore di servizi ed il cliente. Quest’ultimo punto

è sicuramente il più grande challenge nonché ostacolo all’evoluzione del mercato del cloud in certe parti del mondo (L’Europa centrale ed orientale ne è un esempio lampante).

Il monitoraggio dell’infrastruttura con lo scopo di identificare quanto più rapidamente dei possibili attacchi cibernetici, così come lo svolgimento regolare di monitoraggio delle vulnerabilità esistenti nelle proprie infrastrutture IT, sono altri due processi che possono difendere con successo l’esistenza online di un’azienda.

Ciò nonostante, se osserviamo le nuove sfide poste dalla tipologia evolutiva degli ultimi attacchi cibernetici svolti su scala globale ed in particolare le caratteristiche dei vettori di distribuzione di programmi di tipo malware doppiate dalla capacità distruttiva o persistente di queste ultime al livello delle infrastrutture infettate, si nota come delle semplici misure organizzative o l’uso come tale delle capacità offerte dalle tecnologie di sicurezza classiche e consacrate, non sono più sufficienti per assicurare un’efficace funzione preventiva e neanche delle capacità tecniche per rispondere in modo adeguato a tali attacchi.

Per di più, sebbene il mercato della sicurezza digitale stia generando oggi dei nuovi prodotti e servizi, basati su innovazioni tecnologiche spettacolari, la loro mancanza di maturità e di efficacia dimostrata o dimostrabile, doppiate dai loro costi di acquisizione vengono a creare non pochi problemi nella corretta identificazione della soluzione idonea e ciò indifferentemente dal tipo di ente o di società che desidera irrobustire la sua difesa. In questa prospettiva, dopo aver percorso con successo tutte le tappe iniziali dell’iter descritto sopra, per rendere realmente operativo un SOC nel quadro attuale della sicurezza cibernetica, bisogna considerare con attenzione le sfide e le necessità funzionali seguenti:

Per di più, sebbene il mercato della sicurezza digitale stia generando oggi dei nuovi prodotti e servizi, basati su innovazioni tecnologiche spettacolari, la loro mancanza di maturità e di efficacia dimostrata o dimostrabile, doppiate dai loro costi di acquisizione vengono a creare non pochi problemi nella corretta identificazione della soluzione idonea e ciò indifferentemente dal tipo di ente o di società che desidera irrobustire la sua difesa. In questa prospettiva, dopo aver percorso con successo tutte le tappe iniziali dell’iter descritto sopra, per rendere realmente operativo un SOC nel quadro attuale della sicurezza cibernetica, bisogna considerare con attenzione le sfide e le necessità funzionali seguenti:

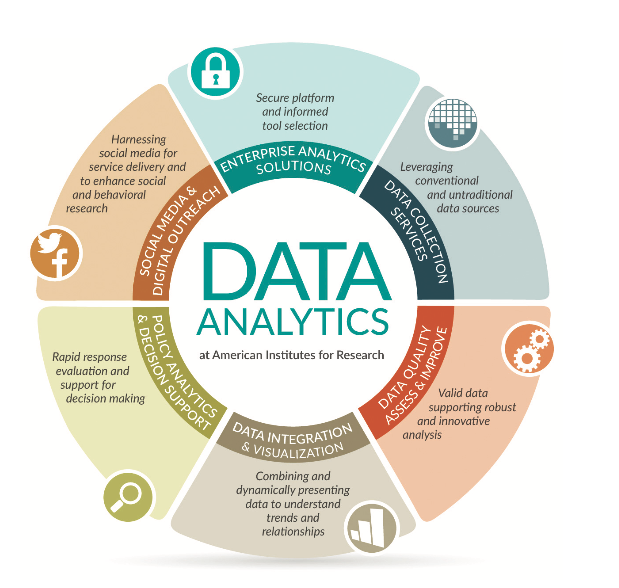

La crescita del grado di automatizzazione nel quadro del SOC tramite la corretta integrazione ed il consecutivo smistamento dei dati raccolti, in modo da generare allarmi realmente utili. L’integrazione del più gran numero di data sources e la capacità del loro filtraggio per poter identificare indicatori rilevanti sono ormai gli obiettivi dichiarati della

stragrande maggioranza delle ditte di sicurezza che forniscono soluzioni del tipo big data analytics destinate alle componenti della sicurezza cibernetica. È doveroso fare una parentesi personale, intendo dire che non facciamo qui riferimento alle soluzioni consacrate di tipo SIEM che, pur rilevanti nell’architettura di una struttura di tipo SOC, hanno sempre più un’efficacia limitata, in particolare per quanto riguarda la componente di prevenzione. Tra le soluzioni che abbiamo personalmente valutato in questo campo, molte non ci hanno convinto per le loro funzionalità, mentre alcune mi hanno scoraggiato quando ne ho saputo i costi.

L’integrazione nelle tecnologie esistenti di data sources affidabili specifiche a indicatori di attacco o di compromissione è vitale. Anche qui, troviamo sul mercato un grande numero di players, sia tra i produttori di soluzioni di sicurezza che integrano nei loro propri prodotti o servizi delle funzionalità di Cyber Threat Intelligence, sia tra i fornitori specializzati che raccolgono dati da molteplici datasources rilevanti e le forniscono in formati diversi adattati al cliente. Però anche qui, il mercato non è di gran lunga maturo, e le differenze tra i prodotti e servizi sono talvolta molto grandi. Esse sono dovute soprattutto alle loro capacità di integrarsi con altre tecnologie (l’integrazione di una piattaforma di tipo CTI con una piattaforma analitica può rivelarsi vitale per generare allerte credibili di sicurezza), ma anche alla rapidità ed all’affidabilità degli indicatori forniti. Possiamo osservare, al giorno d’oggi, che numerose strutture comperano servizi di CTI che offrono loro indicatori di rilievo ma che non dispongono di capacità manuali od automatiche di uso o ricerca in funzione di quelli necessari alla propria attività, venendo a rendere tali soluzioni praticamente inutili per l’azienda.

L’integrazione, nel quadro dell’architettura di sicurezza esistente, di soluzioni tecnologiche che utilizzano algoritmi di machine learning. Anche qui, sebbene esistano già sul mercato degli attori importanti che raccomandano la sostituzione totale delle soluzioni consacrate di sicurezza con tecnologie basate sul machine learning, rimaniamo personalmente molto cauti e non raccomandiamo al momento un tale approccio. Ditte di peso come la Microsoft, ad esempio, hanno già integrato nei loro servizi ‘convenzionali’ di sicurezza anche servizi che si basano su questo nuovo approccio. Microsoft e CrowdStrike propongono così soluzioni atte ad analizzare quantità enormi di dati raccolti nel cloud, mentre ditte come Dark Trace o VECTRA si basano sull’identificazione di anomalie tramite l’apprendimento del comportamento “normale” dell’infrastruttura monitorata. Le nuove tecnologie basate sul machine learning vengono ad offrire soluzioni uniche con un grande valore aggiunto per l’architettura di sicurezza di qualsivoglia azienda, facendo anche crescere in modo sostanziale il livello di funzionalità di un SOC. La nostra raccomandazione per le aziende, in questo campo, è di richiedere test estesi nella propria infrastruttura prima di acquisire tali tecnologie ed esigere che gli scenari dei test siano quanto più vicini alla realtà dell’azienda, perché i costi di acquisto e poi i costi aggiuntivi di tali soluzioni non sono da poco e devono essere messi a confronto svolgendo un’analisi comparativa tra prodotti e servizi che hanno, in verità, funzionalità molto simili tra di loro.

Senza avere la pretesa di aver coperto esaustivamente il soggetto e nemmeno abbordato tutti i suoi dettagli, crediamo che questo nostro testo, basato meramente sulla nostra propria esperienza, possa aiutare in una prospettiva manageriale un decision-maker nella sua comprensione del fenomeno e delle sfide con le quali si confronta ormai ogni azienda che desidera organizzare, realizzare e rendere operativo un suo Security Operation Center.