Il termine Botnet deriva dalla parola roBOT NETwork, il quale fornisce già una spiegazione abbastanza chiara di cosa possa essere. La BotNet infatti è una enorme rete collegata tra svariati dispositivi informatici configurati o infettati, siano essi computer che smartphone, collegati ad internet.

Questi dispositivi compromessi oltre ad essere collegati tra loro sono controllati da una entità centralizzata chiamata BOTMASTER.

Contrariamente a quanto si possa pensare le BotNet non sono sempre utilizzate per scopi malevoli dagli hacker ma anche per fini che funzionalmente possono aiutare una azienda ad automatizzare alcuni processi informatici. Si può facilmente comprendere che operazioni e scansioni automatiche, sui dispositivi o su una grande rete di computer, possano essere effettuate da remoto proprio sfruttando le BotNet.

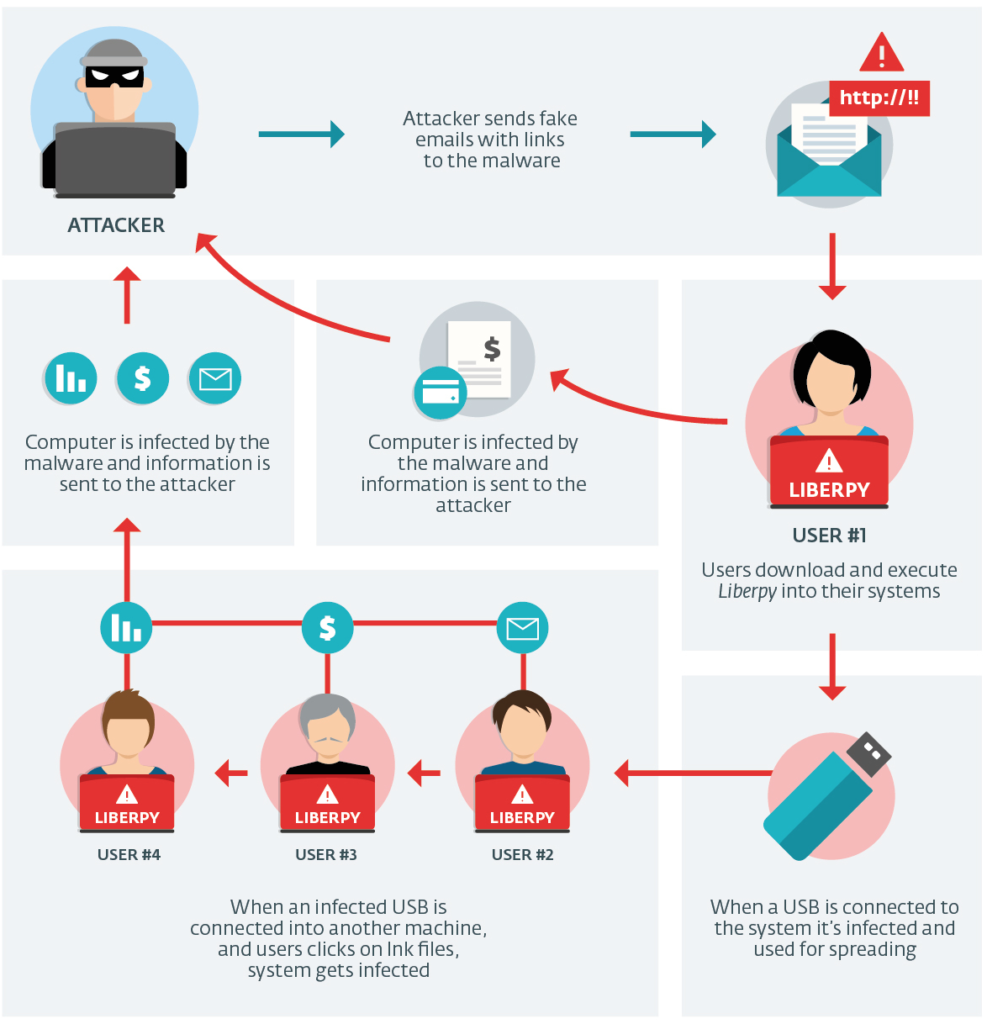

Per i fini meno leciti invece le BotNet sono il veicolo attraverso il quale gli attaccanti possono infettare i sistemi con gli attacchi DOS (letteralmente denial–of–service), effettuare attacchi di spam, quindi automatizzare l’invio di email infettate o più genericamente distribuire malware per compromettere i dispositivi.

Ma come funzionano e si creano le BotNet?

Per un possibile utilizzo malevolo al fini di poter iniziare questo tipo di attacco, l’hacker necessita di una macchina compromessa e infettata proprio come se fosse uno Zombie.

Un computer zombie è un computer o dispositivo mobile connesso ad internet che, all’insaputa dell’utente, è stato compromesso da un cracker o infettato da un virus in maniera tale da permettere a persone non autorizzate di assumerne in parte o per intero il controllo

Una volta infettato il primo dispositivo l’hacker lo programma per uno screening di possibili altre vittime da attaccare e quindi da infettare creando un vera e propria pandemia informatica. Più è vasta l’infezione e più dispositivi sono compromessi, più l’attacco sarà potenzialmente efficace creando così una rete infetta.

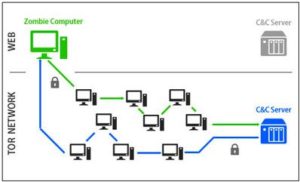

Ora l’attaccante ha tutto a disposizione per avviare le campagne di diffusione di malware o DOS assumendo il controllo centrale con il suo server a anche definito Command&Control (C&C).

Le botnet possono essere divise in due classi operando la suddivisione per architettura:

-

- Botnet Centralizzate: E’ l’achitettura più semplice, tutti i bot sono connessi direttamente al C&C. Il server C&C gestisce la lista di tutte le macchine infettate, controlla il loro status e da loro informazioni e comandi. Questa tipologia di botnet è estremamente vulnerabile, una volta “reversato” un bot, e cioè quindi viene rintracciata la fonte del Botmaster e la macchina da dove si controlla il tutto, si hanno tutte le informazioni necessarie per poter effettuare il takedown del C&C e smantellare la rete infetta;

- Botnet Decentralizzate o P2P: in questo schema i bot non sono necessariamente connessi al server C&C ma tutti insieme costituiscono una rete di comunicazione in cui i comandi sono trasmessi anche da zombie a zombie. Ogni nodo o dispositivo della rete è un bot, il quale comunica solo con una lista di nodi “vicini”. Il punto di forza di questi schemi è la difficoltà che s’incontra nel momento in cui si è interessati a smantellare l’intera rete; il reverse engineering, l’azione tramite la quale si cerca di ricostruire il percorso di un singolo o una serie di file o comandi di un singolo bot, non più sufficiente a individuare tutti i computer coinvolti né tantomeno a smantellare i server C&C.

Le Botnet sono uno principali rischi per la sicurezza in questi ultimi anni. Le BotNet infatti riescono a dare una potenza di calcolo e di banda, quindi strumenti per possibili attacchi, a persone che solitamente non cercano di controllare legalmente la propria rete ma che utilizzano questo strumento per condurre attacchi massivi.

Rilevarle e metterle offline richiede una quantità di tempo ed energie spropositate, in quanto trovare una macchina infettata non implica necessariamente riuscire a risalire al botmaster (specialmente se le controllata da TOR uno degli ambienti anonimi dove è possible far comunicare le BotNet ad esempio).

Per maggiori informazioni si segnala questo interessante VIDEO (En) del Team Cymru, società di sicurezza Internet che offre servizi di ricerca al fine di rendere Internet un posto più sicuro, che spiega nel dettaglio il funzionamento delle BotNet.