La società di sicurezza statunitense-israeliana Cybereason di Bostn nella giornata di ieri (25 giugno) ha pubblicato un report approfondito con il quale ha evidenziato che nel corso degli ultimi anni sono state monitorate da hacker le telecomunicazioni di tutto il mondo. La campagna avrebbe preso di mira almeno dieci compagnie telefoniche in più di 30 paesi nel mondo. Nel mirino politici, esponenti di governo e molti altri. La soc. israeliana a concluso “con un alto livello di certezza” che gli hacker provenivano dalla Cina, probabilmente sotto una celata sponsorizzazione del governo.

L’attacco – soprannominato Operation Softcell – è stato scoperto dalla società israeliana che a partire dal 2018 ha supportato la società di telecomunicazione colpita difendendola da ben quatto pesanti attacchi APT.

Sulla base dei dati analizzati tuttavia l’operazione sarebbe partita già nel 2012 e l’attacco mirava a ottenere record CDR (Call Detail Record o Call Data Record) di un grande fornitore di telecomunicazioni.

Nessuna delle aziende o persone prese di mira è stata rilevata ma il fine degli attaccanti era quello di sottrarre tutti i dati memorizzati nelle active directory, compromettendo ogni singolo nome utente e password del gestore telefonico nonchè altre informazioni personali, dati di fatturazione, record dei dettagli delle chiamate, credenziali, email, geolocalizzazione e molto altro ancora

Gli strumenti e le TTP utilizzate possono comunemente essere associate al gruppo hacker cinese APT10. Le peculiarità dell’attacco evidenziate da Cybereason sono decisamente interessanti. Gli attacchi non hanno seguito una continuità costante, gli esperti infatti affermano che gli hacker hanno agito ad “ondate” e una volta che l’attacco veniva prontamente bloccato anche gli attaccanti si fermavano per poi ripresentarsi mesi dopo con cambiamenti nel modello di attacco e con nuove attività con cadenze di tre o quattro mesi.

La vulnerabilità sfruttata risiedeva nel prodotto del web server della rete del gestore delle telecomunicazioni

Il Prof. dell’Università del Surrey, Alan Woodward, esperto in sicurezza informatica, ha detto che la portata e l’audacia degli attacchi è stata “mozzafiato. Gli hacker hanno utilizzato attacchi di phishing per ottenere accessi privilegiati alle reti per poi cancellare le proprie tracce. Potevano vedere chi ha chiamato, quando e sembrerebbe potessero tracciare i movimenti delle persone”.

Le reti statunitensi non sembrano essere interessate da questa ondata di attacchi ma secondo il parere del Porf. Woodward rimangono vulnerabili.

La tipologia di Attacco

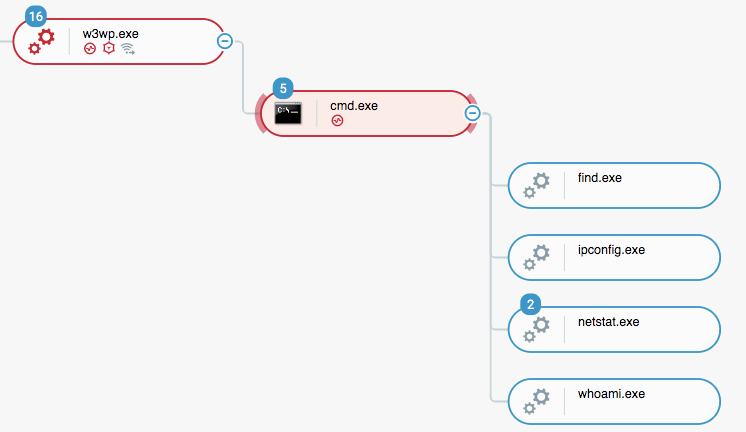

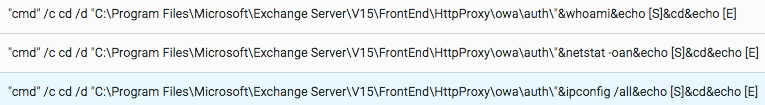

L’indicatore iniziale dell’attacco era una Web shell dannosa rilevata su un server IIS, che interessava il processo w3wp.exe, una web shell che probabilmente era il derivato una versione modificata di China Chopper.

Qui un breve riepilogo degli strumenti utilizzati dal gruppo hacker per eseguire questo attacco:

- Web Shells

- A modified version of the China Chopper web shell was used for initial compromise.

- Custom-built web shells were used for later phases of the attack.

- Reconnaissance Tools

- RAT

- PoisonIvy was used to maintain access across the compromised assets.

- Credential Dumpers

- A modified version of Mimikatz was used to dump credentials stored on the compromised machines.

- A PowerShell-based Mimikatz was also used to dump credentials stored on the compromised machines.

- Lateral movement

- Connection Proxy

- A modified version of hTran was used to exfiltrate stolen data.

- Compression tool

- Winrar was used to compress and password-protect stolen data.

Per maggiori dettagli ecco il Report dove viene analizzato nel dettaglio l’attacco: