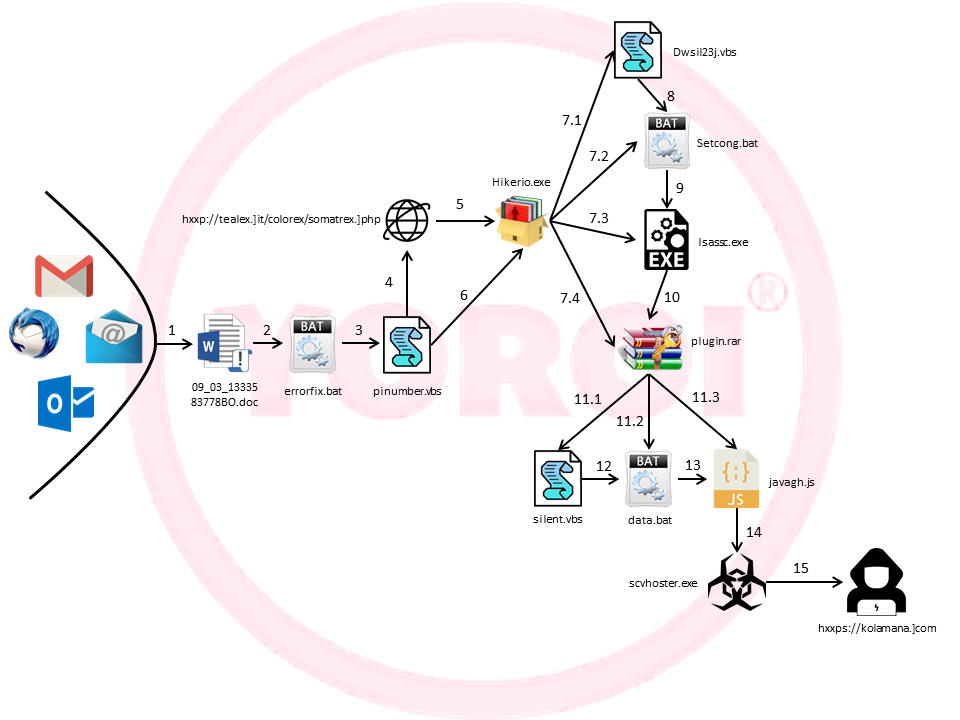

Per mesi gli utenti italiani sono stati presi di mira da Ursnif, una delle minacce più diffuse attraverso campagne di malspam. Cybaze-Yoroi Zlab ha osservato da vicino queste campagne per tracciare l’evoluzione dei TTP e la raffinatezza delle infection chain. In quasi tutte le campagne identificate dai ricercatori è possibile notare un uso massiccio di PowerShell come dropper stagers.

Nella nuova campagna Ursnif indirizzata agli utenti italiani che si basa su un sito Web italiano compromesso che funge da DropUrl, inoltre, si può osservare un uso innovativo di Javascript, file batch e archivi SFX, a perfezionare la infection chain.

Questa nuovissima campagna Ursnif viene inviata come posta dannosa contenente un documento protetto da password. Una volta aperto il file Microsoft Word, verrà richiesta una password per abilitarne l’apertura. La tecnica di proteggere il documento malevolo con una password continua ad essere un metodo molto efficace per eludere il rilevamento di AV. Una volta fornita la password corretta, il documento procede con la sofisticata infection chain. Quindi il malware abilita l’esecuzione di un file batch iniziale.

Il file batch è di facile lettura, anche con i numeri spazzatura inseriti nel codice. Lo script crea un nuovo file chiamato ” pinumber.vbs ” e inizia a riempirlo con le istruzioni attraverso la funzione “echo” aggiungendo le stringhe al successivo stadio vbs. Le istruzioni verranno commentate nella fase successiva dell’infezione da malware. Quindi lo script di Visual Basic verrà archiviato nel percorso insolito:

- C: \ diskdrive \ 1 \ volume \ Backfiles \ pinumber.vbs

Un altro elemento rilevante da notare in ” Snippet di codice 1 ” è la presenza di DropURL fornita come argomento a ” Snippet di codice 2 ” e utilizzata per scaricare le fasi successive.

- hxxp:.. // tealex] it / Colorex / somatrex] php

Per utilizzare uno script VBS per scaricare la fase successiva, il malware carica due oggetti, ” WinHttp.WinHttpRequest.5.1 ” e ” ADODB.Stream ” che consentono allo script di scaricare il componente richiesto da DropURL. A questo punto DropURL è un sito Web italiano compromesso. I truffatori hanno precedentemente violato il sito Web e lo hanno sfruttato per installare un webshell su di esso e infine diffondere malware.

I dettagli tecnici, inclusi gli Indicatori di compromesso (IoC) e le regole di Yara sono riportati nell’analisi pubblicata dai ricercatori di Cybaze – Yoroi ZLab:

https://yoroi.company/research/a-new-complex-infection-chain-to-deliver-ursnif-malware/

Leggi anche https://securityaffairs.co/wordpress/99823/malware/ursnif-campaign-targets-italy.html