PREPARAZIONE, COMPETENZA, CONDIVISIONE, LA SICUREZZA NELLA SOCIETÀ COMPLESSA È UN BENE CONDIVISO

Intervista Vip a Marco Ramilli

Occhi puntati sul Ransomware, sofisticato software con cui si sottraggono informazioni, per chiedere poi il rilascio dietro compensi crescenti alle organizzazioni. Ne parliamo con Marco Ramilli, CEO di Yoroi.

Prevention, detection, response come si affrontano queste delicate fasi quando si ha a che fare con la minaccia che, in questa fase, sembra impensierire più di ogni altra cosa aziende e istituzioni: il ransomware?

Partirei dai dati che usualmente sono una buona base sulla quale strutturare ragionamenti difensivi. I gruppi Ransomware oggi conosciuti e monitorati sono 165, di cui 85 sono attivi negli ultimi 3 mesi. Dall’inizio del monitoraggio (2021) sono stati indicizzati circa 9000 vittime a livello globale di cui ben 3201 nei primi 8 mesi del 2023. Considerando che in tutto il 2022 le vittime dichiarate dai gruppi ransomware sono state 3081 a livello globale possiamo osservare una crescita molto significativa che probabilmente si avvicinerà a un “high double digit” verso la fine dell’anno.

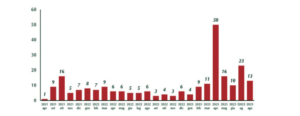

Sul fronte italiano (vedi immagine sopra n.d.r.) i numeri sono ovviamente ridotti parliamo infatti di decine di vittime dichiarate per anno. Nei primi 8 mesi del 2023 sono state monitorate 127 tentativi di estorsione in aziende italiane per un totale di circa 242 su base totale, ma sappiamo bene che non tutte le organizzazioni colpite vengono pubblicate sui rispettivi blog dei gruppi criminali.

Qual è il livello reale di rischio che le organizzazioni devono fronteggiare?

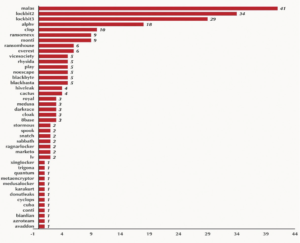

La richiesta di riscatto varia molto da gruppo a gruppo, per fare solo alcuni esempi il gruppo Blackmatter ha effettuato delle richieste di riscatto nel range compreso da 5 milioni fino a 15 milioni di dollari, negoziate rispettivamente a 1.5 milioni e 13.5 milioni di dollari. Lockbit3 che assieme a Lockbit2 è molto presente in Italia, al netto di qualche richiesta di riscatto che ha superato i 10 milioni (come per esempio quelle effettuate a wabteccorp. com,  samyang.com e royalmailgroup.com) mantiene un profilo più basso che in media (escludendo le top 10 negoziazioni pubbliche) resta in un range tra i 2milioni ed i 700k dollari per evitare che i dati aziendali vengano resi pubblici. I principali gruppi operanti in Italia risultano essere (in accordo all’immagine a seguire) MalasRansomware, Lockbit2, Lockbit3 ed Alphv.

samyang.com e royalmailgroup.com) mantiene un profilo più basso che in media (escludendo le top 10 negoziazioni pubbliche) resta in un range tra i 2milioni ed i 700k dollari per evitare che i dati aziendali vengano resi pubblici. I principali gruppi operanti in Italia risultano essere (in accordo all’immagine a seguire) MalasRansomware, Lockbit2, Lockbit3 ed Alphv.

I dati riportati si basano su fonti aperte e su monitoraggi attivi e pubblicamente dichiarati dai gruppi criminali stessi sulle rispettive sorgenti di informazioni ma è evidente che non tutto viene pubblicato, per questo motivo possiamo confermare con una certa sicurezza che questi numeri sono solo la punta di un iceberg ben più grande. Riassumendo possiamo dire che risulta evidente che la dimensione del fenomeno è ampia e di impatto per molte nostre organizzazioni, è un fenomeno che non possiamo più permetterci di sottovalutare e che deve essere incluso nel percorso di valutazione del rischio aziendale.

Per attuare una corretta tutela degli asset produttivi, cosa devono fare le aziende?

Credo sia importante avviare due modelli di attività simultanee. Un modello denominato “Top Down” che miri a organizzare i processi di difesa e un’attività denominata “Bottom Up” con obiettivo più tecnologico. Tipicamente la prima attività (TopDown) ha obiettivi di difesa a medio-lungo termine mentre la seconda ha obiettivi di difesa a corto-medio termine. Per questo motivo avviarli in parallelo offre all’organizzazione un duplice vantaggio: aumentare la difesa dell’oggi e contemporaneamente avere un team con overlook a 3 anni per la creazione di processi e procedure per una gestione di incidenti più matura e di continuo miglioramento tecnologico. Per affrontare il modello “Top Down” esistono numerosi strumenti metodologici come per esempio: DORA, NIS2 ed il cybersecurity framework del NIST (nella sua nuove versione) da applicare alla propria realtà in funzione della tipologia di business e dal grado di rischio al quale si vuole tendere.

In relazione al secondo modello, cosa possiamo dire?

Per attuare il modello “Bottom up” risulta importante avere ben chiaro il perimetro da difendere e avere una buona visibilità su di esso. Da non sottovalutare il “network”. Esso può essere decisivo tanto quanto lo sono gli “agenti” installati sulle singole macchine. Un XDR può essere eluso (evaso/disattivato) mentre una traccia di rete persiste, essa può essere utilizzata sia per un “early detection” che per una analisi a posteriori. Oggi alcune organizzazioni tendono a mantenere XDR al posto di “probe di rete” ma non dobbiamo dimenticarci che non sono due alternative, sono piuttosto due oggetti a complemento.

Una definizione di resilienza

Per definire resiliente un’organizzazione complessa, che comportamenti deve attuare?

Per definire resiliente un’organizzazione complessa, che comportamenti deve attuare?

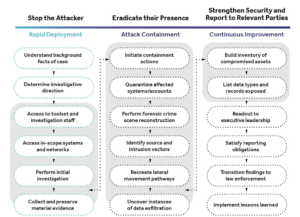

Per dare una risposta dividerei preliminarmente la gestione di un “attacco” con quella di un “incidente”. Un attacco va gestito attraverso il team di difesa, per esempio, attraverso un Cybersecurity Defence Center o un tradizionale Security Operation Center (SOC). Esso ha le proprie strutture interne ed i propri metodi (e playbook) con il quale reagisce a un attacco. Scenario differente se stiamo affrontando un incidente, ovvero uno specifico sottoinsieme di attacchi. Un incidente è definibile come un attacco andato a buon fine con un impatto sulla vittima.

Cosa vuol dire in concreto?

Che se ci stiamo preparando per la gestione di un incidente informatico, allora dobbiamo prepararci in modo più specifico. Per prima cosa necessitiamo di un team differente, un team di analisti DFIR (digital forensi and incident response). Tale team ha capacità trasversali sia su analisi forensi sia su risposta ad un attacco. Il team ha la necessità di collaborare con molte aree aziendali, per questo motivo un’organizzazione preparata a un incidente informatico, e vengo in maniera più diretta alla domanda, deve aver precedentemente effettuato una sequela di azioni.

Possiamo riassumerle?

In prima battuta la preparazione di un incident response plan (IRP). Ovvero un documento disponibile a tutte le figure chiave aziendali da seguire in caso di incidente. Obiettivo di tale documento è evitare ogni improvvisazione. Ogni figura (Chief Executive Officer, Chief Operation Officer, Chief Technology Officer, Chief Marketing Officer, Chief Salse Officer, Board of Director, Chief Human Resource) ha un ruolo all’interno dell’IRP, che è quello di seguire alla lettera il documento favorendo la velocità di intervento. Secondo: una corretta simulazione di un incidente, che vuol dire aver testato IRP almeno una volta per anno. Terzo: preoccuparsi che ci sia un adeguato engagement aziendale, che si misura da una puntuale comunicazione della presenza di un IRP all’interno dell’organizzazione, e contestualmente dall’avvenuta messa in esercizio di un processo di maturazione cibernetica del personale. Sono questi gli step principali, che ogni organizzazione, sia essa privata o pubblica dovrebbe adottare per garantire un livello standard di sicurezza digitale.

Allarghiamo lo sguardo. Su quali basi va costruito un ecosistema della sicurezza all’altezza delle sfide di oggi?

Durante la storia della cybersecurity abbiamo vissuto numerose “mode”, dagli antivirus agli XDR, passando per efficaci tecnologie di “prevention”, “detonazione” e “deception”. Oggi credo che la principale attività sulla quale fondare la propria difesa cibernetica sia il rafforzamento della conoscenza. Conoscere come operano gli avversari credo siano i fondamenti di ogni attività di difesa “ragionata” ancora prima che l’automatismo o l’inserimento dell’intelligenza artificiale. Sotto questo aspetto la “threat intelligence” risulta essere la pietra miliare per ogni difesa contemporanea. La difesa “ragionata” non è tuttavia l’unica difesa possibile. È possibile adottare una difesa “veloce”, ovvero una difesa che decida di favorire la velocità piuttosto che l’azione meditata.

Come si riconosce questa seconda modalità?

Molto semplice. Il lettore potrebbe pensare all’Incident Response Plan, modalità fondata sul “ragionamento” a priori, che consente un’azione conseguente “veloce” e “ragionata”, termini che insieme possono confondere. In questo contesto un IRP ha assolutamente il massimo del rispetto ma è altamente improbabile trovare un IRP che riesca a mappare ogni decisione per ogni scenario di attacco, esso infatti offre delle linee guida e dei principi sui quali muoversi agilmente. Ma quanto mi riferisco a difesa ragionata o difesa veloce mi riferisco alle azioni tecniche da adottare durante il corso di un incidente, non certo a un incidente compiuto.

Possiamo fare un esempio per capirci meglio?I

l team DFIR ha individuato l’attaccante, la macchina dalla quale impartisce i comandi (proxy). L’attaccante è in una fase di footprint augmentation e quindi si muove lateralmente per aumentare il proprio dominio interno alla rete vittima ancora nessun dato esfiltrato e nessun ransomware installato sul sistema. Una possibile risposta veloce potrebbe essere quella di bloccare il threat actor, fare una copia di tutte le macchine coinvolte per analisi più attenta, riportare la rete allo stato iniziale in attesa di comprendere il vettore di ingresso per poi bloccarlo definitivamente. Una risposta ragionata (specialmente valida in alcuni settori governativi) potrebbe essere quella di attirare il threat actor verso un perimetro specifico, coinvolgerlo in attività a bassa intensità e mantenerlo occupato il più a lungo possibile. Nel frattempo, salvare gli eventuali sistemi coinvolti nel perimetro di “vero interesse aziendale” e riportare alla normale operatività la specifica parte di rete mentre l’attaccante resta attivo all’interno di uno specifico perimetro aziendale. Tale scelta dipende da numerosi parametri tecnologici, dalla competenza degli operatori che sono coinvolti nel DFIR, dal momento storico dell’organizzazione coinvolta come vittima, dalla sua maturità nella gestione degli incidenti, nella natura della stessa e dalla volontà del management.

L’importanza della threat intelligence

La threat intelligence, cui Lei prima faceva riferimento, su cui Yoroi ha avuto un importante riconoscimento a livello continentale, può contribuire a innalzare il livello di difesa da minacce che hanno la tipologia del ransomware?

Avere indicatori di compromissione, indicatori di attacco o informazioni relative al “modus operandi” di collettivi ransomware gioca un ruolo molto rilevante. Gli indicatori di attacco possono aiutare ad anticipare l’attaccante dotando la futura vittima di “filtri” o di tecnologie adatte al tipo di attacco su cui sta investendo l’attaccante. Basti pensare che durante le ondate di DDOS di Killnet o Noname essere a conoscenza con anticipo delle prossime vittime, ha offerto la possibilità di innalzare deflettori per tempo o di attuare politiche di geo-fence nello stretto tempo necessario evitando o riducendo il più possibile perdite di business. Avere indicatori di compromissione ci offre, inoltre, l’opportunità di effettuare analisi migliori e di avere un dettaglio di attribuzione con maggiore accuratezza. Per esempio, essere a conoscenza che uno specifico crafted-tool appartiene all’ attore X, aiuta notevolmente nell’attività di attribuzione e di conseguenza aiuta la remediation ovvero le azioni necessarie all’eradicazione del sistema compromesso. Oppure essere a conoscenza che l’attore Z ha compromesso i servers s1, s2 e s3 e che li utilizza come proxy per effettuare tentativi di exploiting è importante per il filtering-out ovvero configurare sistemi a perimetro per bloccare ogni richiesta proveniente da s1, s2 e s3.

Decisive anche le informazioni sul modus operandi, di chi attenta alla sicurezza. Qual è la sua opinione in merito?

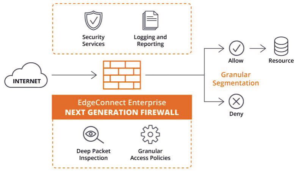

È molto importante questo aspetto, perché dà la possibilità di investire in tecnologie o formazione specifica al fine di essere pronti al meglio durante un incidente. Essere, per esempio, a conoscenza che l’attore A utilizza sistemi di phishing

come vettore iniziale, ci offre la possibilità di suggerire ai nostri clienti di investire nella sofisticazione della tecnologia anti-phishing piuttosto che (semplice esempio) sul Next generation firewall. Contemporaneamente essere a conoscenza che il nuovo collettivo sta migrando la sua operatività contro sistemi Linux offre alla nostra organizzazione l’opportunità di avviare corsi formativi per analisti Linux piuttosto che analisti Windows.

come vettore iniziale, ci offre la possibilità di suggerire ai nostri clienti di investire nella sofisticazione della tecnologia anti-phishing piuttosto che (semplice esempio) sul Next generation firewall. Contemporaneamente essere a conoscenza che il nuovo collettivo sta migrando la sua operatività contro sistemi Linux offre alla nostra organizzazione l’opportunità di avviare corsi formativi per analisti Linux piuttosto che analisti Windows.

L’adozione del digital services act

Esiste un fitto intreccio tra cyber security, geopolitica, economia e diritto, lo stiamo vedendo ogni giorno basta sfogliare i giornali. L’adozione del digital service act che scenari potrà aprire? L’adozione di tale norma permetterà la nascita di un ecosistema di organizzazioni operanti nel settore ancora più prolifera e specifica, determinando una sempre più forte coesione tra gli organi di polizia internazionale per la lotta al cyber crime. Nel contempo si farà strada una maggiore tutela per le vittime nell’orizzonte di un framework Europeo al quale attenersi per una maggiore trasparenza per chi vorrà costituire nuove organizzazioni nello spazio digitale.

Fragilità del fattore umano. Vede elementi di progresso su questo che rimane un terreno molto difficile e delicato da presidiare?

La stampa ha contribuito a far maturare una nuova coscienza del rischio: i giornalisti di settore hanno dei meriti su questo fronte. Trasmissioni televisive (anche se in tarda serata), articoli specialistici, rubriche su periodici, titoli spesso molto toccanti, hanno contribuito a maturare la consapevolezza che il digitale debba essere difeso e che sia compito di tutti, lavoratori, studenti, insegnanti, genitori e amministratori impegnarsi per innalzare gli standard di sicurezza. Altro plauso va dato alla compliance. In questi ultimi anni è maturata tantissimo. Mentre prima si occupava principalmente di processi organizzativi (cfr. 231, ISO 9000, n.d.r.) oggi si occupano, con successo, di regolamentazioni tecniche come ISO27k, DORA e NIS2 solo per citarne alcune. Si tratta di passi decisivi, che contribuiscono notevolmente a ridurre la fragilità umana e a difendere, attraverso processi e procedure, la forza delle nostre aziende.

Autore: Massimiliano Cannata