IL CAPITALE UMANO NELLA SOCIETÀ DEL RISCHIO

Intervista Vip Roberto Tiozzo

Dott. Tiozzo, la figura dell’hacker ha assunto un rilievo essenziale nella società dell’informazione. Avvolta da un alone quasi “mitico” nella prima fase dello sviluppo del web, oggi ha una valenza rilevante sul piano dello studio delle vulnerabilità. Cosa dobbiamo pensare al riguardo?

Se in passato l’hacker poteva essere pensato come l’ingegnere informatico circoscritto in un ambito ristretto, oggi con l’accesso facilitato alle informazioni, hacker può diventare chiunque sia animato da curiosità e da voglia di imparare. Questa figura credo debba essere intesa nella connotazione originaria di colui o di coloro che esplorano un sistema per individuarne i punti di debolezza o di vulnerabilità, al fine di fornire delle soluzioni o creare dei vettori ottimali per analizzare la natura degli attacchi. L’hacker è una componente professionale decisiva nella dinamica di sistemi sociali dinamici e in evoluzione. La visione statica dell’ottenimento di una referenza professionale fine a sé stessa non si addice più a una figura che si costruisce con un continuo aggiornamento. Il quadro attuale è reso ancora più complicato dal fatto che in Italia e nel resto del mondo abbiamo ancora pochi specialisti informatici al cospetto del numero crescente di fruitori di strumenti tecnologici sempre più diffusi.

La Cyber Security è un ambito che sta generando un interesse crescente. Quali sono le ragioni di questa attenzione?

Posso parlare della mia esperienza. Il mio interesse particolare per l’hacking etico, aspetto importante della cyber sicurezza, nasce dalla necessità vitale di accedere alle informazioni in un sistema ostile, come quello cinese in cui sono vissuto. Per me come per altri “stranieri”, lì residenti, dialogare senza essere osservati dal “Grande Fratello” era di importanza vitale. Per questa ragione ho iniziato ad utilizzare una navigazione che gli addetti ai lavori definiscono “stealth” o tramite “proxy”.

Allargando lo sguardo, come va interpretato il fenomeno?

Se si parla del fenomeno più generale, l’interesse in Occidente nasce probabilmente dalla presa di consapevolezza, individuale e collettiva che abbiamo ormai una seconda identità digitale che va tutelata  e protetta. Le informazioni generate su di noi sono disponibili in rete e una semplice indagine Osint può bastare per ricostruire non solo l’identikit di un criminale ma le abitudini di un normale cittadino ponendolo in una situazione di fragilità. Se queste vulnerabilità esistono per gli individui, valgono tanto più per i target istituzionali o strategici; questo fa capire la delicatezza della materia. Per il cyber security expert, dunque, lavoro ce n’è abbastanza, non solo quando è posto a difesa del “recinto virtuale” di un’organizzazione aziendale, di una banca o di una istituzione, ma anche quando si occupa di simulare degli attacchi al fine di allenare le organizzazioni ad adottare modelli e strategie efficaci di riduzione della vulnerabilità.

e protetta. Le informazioni generate su di noi sono disponibili in rete e una semplice indagine Osint può bastare per ricostruire non solo l’identikit di un criminale ma le abitudini di un normale cittadino ponendolo in una situazione di fragilità. Se queste vulnerabilità esistono per gli individui, valgono tanto più per i target istituzionali o strategici; questo fa capire la delicatezza della materia. Per il cyber security expert, dunque, lavoro ce n’è abbastanza, non solo quando è posto a difesa del “recinto virtuale” di un’organizzazione aziendale, di una banca o di una istituzione, ma anche quando si occupa di simulare degli attacchi al fine di allenare le organizzazioni ad adottare modelli e strategie efficaci di riduzione della vulnerabilità.

Si discute molto del rapporto che esiste tra tecnologie informatiche e creatività. In questo numero ospitiamo un’intervista ad Alessandro Curioni che oltre ad essere un apprezzato esperto di cyber security è già al secondo romanzo. Un dato sorprendente non crede?

Vi sono molti luoghi comuni leganti al mondo dell’informatica. Uno di questi è che sia un mondo formato da cervelloni o da nerds infarciti di matematica. In realtà non è proprio così, anche se alcune basi di matematica possono servire. Conosco molte figure che si sono formate sul campo apprendendo da vari ambiti disciplinari, questo perché, come dicevo, è un mondo in perenne evoluzione, che richiede grande passione e dedizione. Non esistono soluzioni uniche e sempre valide, né metodi infallibili. Trovandoci perciò di fronte a soluzioni interpretabili e soggettive, il linguaggio o il metodo di approccio a una macchina possiamo definirlo a tutti gli effetti creativo. La “distruzione” è un termine chiave dal ruolo ambivalente che, riconducendo al processo di innovazione, impone il superamento di vecchi schemi. Il vero pericolo in questa partita è la nostra paura di abbandonare sistemi di riferimento tradizionali, una paura che diviene acerrima nemica dell’hacker o, più in generale, dell’innovatore.

Questo ragionamento ha a che fare con quello che una certa letteratura, in voga qualche anno fa, definiva “pensiero laterale”. Siamo capaci di coltivarlo, al di là dei facili slogan?

Mi viene in mente una tra le tante strategie di Sun Tzu che consiste nell’osservare silenziosamente che il nemico faccia qualche passo falso prima di sferrare l’attacco. Noi occidentali, figli della logica aristotelica, tendiamo a pianificare secondo un definito modello teorico mentre nel mondo orientale le azioni vengono portate avanti in maniera trasversale, un po’ come fanno gli hacker. Nella cyber security un ruolo fondamentale viene giocato dai pentester, sono gli hacker buoni, coloro che testano la resilienza delle organizzazioni violando i sistemi in maniera calcolata. Per fare questo occorre lavorare in maniera strategica adottando tattiche offensive che per essere efficaci, presuppongono approcci indiretti che vanno dall’ assunzione di informazioni sull’asset da colpire, all’individuazione di strategie di attacco primarie e secondarie molto specifiche. Il tempo impiegato ha un ruolo importante, mentre l’osservazione gioca a favore dell’hacker. Bisogna ricordarsi che non è mai come nei film dove un singolo colpo va a buon fine. Servono tentativi multipli, che vanno portati a termine senza fare “troppo rumore”.

Un aspetto oggi allo studio della psicologia è la possibilità di canalizzare la devianza. Oltre la “gabbia della frustrazione” che spinge molti soggetti a “bucare” i sistemi, ci può essere un recupero positivo e socialmente utile di chi si muove ai margini della legalità?

Il malcontento, l’insoddisfazione, l’idea di aver subito un torto, si sa, è una leva fondamentale che può spingere a mettere in moto comportamenti devianti. “Rompere il giocattolo” è anche il modo migliore per capirne il funzionamento. L’hacker gioca in un’area marginale o di confine. Si astrae dalla realtà, per immergersi nel virtuale. Ha un senso di rifiuto del sistema e proprio perché non è parte dell’ingranaggio vuole comprenderne nel dettaglio i meccanismi. Bisogna comprendere che operando dalla periferia del sistema può meglio identificare i meccanismi interni che lo governano e conseguentemente le vulnerabilità. Quando si ha consapevolezza di questa dinamica, tante devianze oltre ad essere sanate, possono tramutarsi paradossalmente in valore socialmente utile.

Quali strategie le imprese devono adottare nell’orizzonte della società del rischio?

L’istituzione e le imprese gestiscono informazioni che hanno un valore inestimabile, nel momento in cui diventano accessibili ad altri per la presenza di un Ransomware o di un DDos Attack cominciano i guai. Gli agenti primari dell’attacco in molti casi possono anche essere persone che lavorano all’interno dell’azienda e che per qualche ragione hanno maturato dei conflitti con l’organizzazione o più semplicemente non hanno introiettato i comportamenti adeguati a ridurre il rischio. Trattare con cura e attenzione i dipendenti per non istigare comportamenti anomali è sempre importante, così come dotarsi di strumenti di controllo interno. Far testare periodicamente i propri sistemi con attacchi simulati di specialisti addestrati e ben pagati è un ulteriore aspetto di cui tenere conto: bisogna essere esercitati per vincere questa guerra continua tra “guardie” e “ladri”.

Possiamo, alla luce di questa conversazione, concludere che il fattore umano deve rimanere al centro di ogni riflessione?

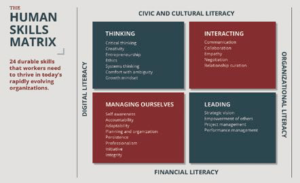

Il capitale umano non può essere unicamente valorizzato dallo strumento remunerativo, è altresì importante creare le condizioni per far vivere meglio ogni attore che opera all’interno dell’organizzazione. È giusto che ogni persona si senta apprezzata sperimentando un percorso di crescita conforme ad aspettative crescenti. Il singolo deve sempre sentirsi parte attiva, contribuendo al progetto comune di sviluppo . Se questo non si verifica, le risorse più brillanti cercheranno nutrimento altrove. Questo succede anche nella cyber security. La suddivisione in red team e blue team è la rappresentazione schematica di una guerra tecnologica, che fotografa i fronti contrapposti di chi protegge lo status quo e di chi, al contrario, vuole cambiare gli assetti. Per andare alla radice dei problemi va cambiata la cultura della sicurezza, aprendosi ai valori della collaborazione e dell’innovazione, fattori che incidono sull’evoluzione della società considerata nel complesso delle sue articolazioni.

. Se questo non si verifica, le risorse più brillanti cercheranno nutrimento altrove. Questo succede anche nella cyber security. La suddivisione in red team e blue team è la rappresentazione schematica di una guerra tecnologica, che fotografa i fronti contrapposti di chi protegge lo status quo e di chi, al contrario, vuole cambiare gli assetti. Per andare alla radice dei problemi va cambiata la cultura della sicurezza, aprendosi ai valori della collaborazione e dell’innovazione, fattori che incidono sull’evoluzione della società considerata nel complesso delle sue articolazioni.

Autore: Massimiliano Cannata