Il D.L. 21 settembre 2019, n. 105, convertito con modificazioni dalla Legge 18 novembre 2019, n. 133 istituisce il c.d. Perimetro di Sicurezza Nazionale Cibernetica (d’ora in avanti Perimetro) con l’obiettivo di assicurare un livello elevato di sicurezza delle reti, dei sistemi informativi e dei servizi informatici (d’ora in avanti beni ICT) delle amministrazioni pubbliche, degli enti e degli operatori nazionali, pubblici e privati (d’ora in avanti Soggetto\i) da cui dipende l’esercizio di una funzione essenziale dello Stato ovvero la prestazione di un servizio essenziale.

Il D.L. 21 settembre 2019, n. 105, convertito con modificazioni dalla Legge 18 novembre 2019, n. 133 istituisce il c.d. Perimetro di Sicurezza Nazionale Cibernetica (d’ora in avanti Perimetro) con l’obiettivo di assicurare un livello elevato di sicurezza delle reti, dei sistemi informativi e dei servizi informatici (d’ora in avanti beni ICT) delle amministrazioni pubbliche, degli enti e degli operatori nazionali, pubblici e privati (d’ora in avanti Soggetto\i) da cui dipende l’esercizio di una funzione essenziale dello Stato ovvero la prestazione di un servizio essenziale.

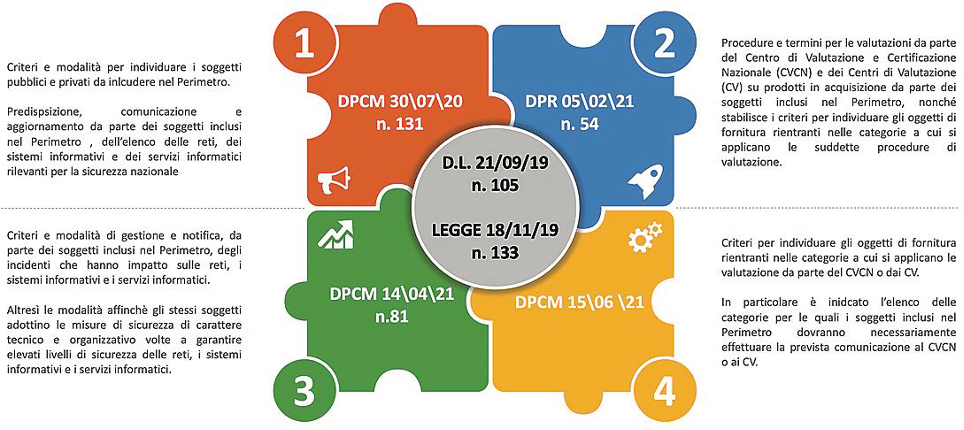

Con l’istituzione del Perimetro, sono stati successivamente pubblicati i decreti a carattere attuativo (V. Fig.1) con i dettagli e tecnicismi utili per la corretta applicazione della legge. Con l’attuazione del primo decreto attuativo, il D.P.C.M. del 30 luglio 2020, n. 131, nel comparto della difesa, dell’interno, dello spazio e aerospazio, dell’energia, delle telecomunicazioni, dell’economia e finanza, dei trasporti, dei servizi digitali, delle tecnologie critiche¹ e degli enti previdenziali/lavoro, sono stati individuati i Soggetti appartenenti al Perimetro, nonché per ciascuno di essi, le relative funzioni e servizi essenziali, la cui interruzione o compromissione potrebbe arrecare un pregiudizio per la Sicurezza Nazionale.

Rimane distinta la funzione essenziale dal servizio essenziale nella misura in cui, la prima, tipicamente espletata da un soggetto pubblico, assicura la continuità dell’azione di Governo e degli Organi Costituzionali, la sicurezza interna ed esterna e la difesa dello Stato, le relazioni internazionali, la sicurezza e l’ordine pubblico, l’amministrazione della giustizia, la funzionalità dei sistemi economico e finanziario e dei trasporti, mentre il secondo, erogato sia ad un soggetto pubblico, sia privato, assicura il mantenimento di attività civili, sociali o economiche fondamentali per gli interessi dello Stato.

Inquadrato il tema del Perimetro nel contesto della Sicurezza Nazionale, è importante sottolineare come con lo stesso, si pone l’attenzione nei confronti di realtà che, pur non trattando informazioni classificate mediante i loro Beni ICT, sono comunque ritenute di fondamentale importanza per la sicurezza del sistema Paese; per tale ragione e, non a caso, il legislatore nazionale, ravvisando la rilevanza di tali Soggetti e delle informazioni da essi trattati, per gli interessi dello Stato ha deciso di tutelare quest’ultimo attraverso l’istituzione, prima del Perimetro e poi della c.d. Agenzia di Cybersicurezza Nazionale (d’ora in avanti ACN).

Il Perimetro, insieme all’applicazione del c.d. Decreto NIS che recepisce sul territorio nazionale la Direttiva UE 2016/1148 del Parlamento Europeo e del Consiglio, con il fine di tutelare il business in riferimento al mercato digitale, chiude il cerchio rispetto alle esigenze e dunque alla garanzia di disporre di un sistema di protezione più ampio e completo del dominio cibernetico nazionale. Per garantire la tutela poc’anzi accennata, nel rispetto di quanto previsto nei decreti attuativi declinati dal D.L. 21 settembre 2019, n. 105, ricordiamo quali sono gli adempimenti che vincolano i Soggetti inclusi nel Perimetro, con un particolare focus sul DPR del 5 febbraio 2021, n. 54 e il DPCM del 15 giugno 2021, in materia di approvvigionamento dei beni ICT.

Figura 1 – Disposto normativo in materia di Perimetro Nazionale di Sicurezza Cibernetica

Identificazione e trasmissione dell’elenco dei beni ICT

Il DPCM del 30 luglio 2020, n. 131, già richiamato all’inizio di questo articolo, rappresenta le fondamenta per la corretta applicazione di quanto disposto con la pubblicazione e l’entrata in vigore dei diversi decreti attuativi che sottendono al Perimetro; infatti, il DPCM appena citato, impone ai Soggetti individuati, di identificare e trasmettere l’elenco dei beni ICT che caratterizzano le funzioni e i servizi essenziali, beni ICT che sono “centrici” e pertanto rappresentano il fulcro per la corretta applicazione delle disposizioni dettate dalla norma nella sua interezza.

In particolare, l’elenco dei beni ICT che, in caso di incidente, causerebbero l’interruzione totale dello svolgimento della funzione essenziale o del servizio essenziale o una loro compromissione con effetti irreversibili sotto il profilo della integrità o della riservatezza dei dati e delle informazioni trattate, tali da arrecare un pregiudizio per la sicurezza nazionale, rimane determinato in esito all’analisi del rischio condotta dal Soggetto, sulla funzione o il servizio essenziale di sua pertinenza. L’analisi del rischio rappresenta dunque un passaggio fondamentale nell’adempimento di tutto quanto richiesto nell’ambito del Perimetro, al punto che possiamo senza dubbio ritenere l’intero impianto normativo di tipo “Risk Based”.

La trasmissione dell’elenco dei beni ICT, inizialmente fatta dai Soggetti al DIS, vedrà d’ora in poi interessata l’ACN per tutto ciò che concerne gli aggiornamenti, previsti con cadenza almeno annuale, ivi compreso il primo inoltro da parte dei nuovi Soggetti che via via nel tempo verranno inclusi nel Perimetro.

Misure di sicurezza e notifica degli incidenti

Con il DPCM del 14 aprile 2021, n. 81, è richiesto ai Soggetti inclusi nel Perimetro di adottare una serie di misure di sicurezza per i beni ICT identificati. Le misure di sicurezza sono organizzate in due distinte categorie e indicate nell’allegato B dello stesso DPCM. Le misure di sicurezza appartenenti alla categoria A, di natura organizzativa\procedurale, devono essere adottate dal Soggetto entro sei mesi dalla prima comunicazione dei beni ICT mentre quelle appartenenti alla categoria B, di natura tecnologica, entro 30 mesi.

Con il DPCM del 14 aprile 2021, n. 81, è richiesto ai Soggetti inclusi nel Perimetro di adottare una serie di misure di sicurezza per i beni ICT identificati. Le misure di sicurezza sono organizzate in due distinte categorie e indicate nell’allegato B dello stesso DPCM. Le misure di sicurezza appartenenti alla categoria A, di natura organizzativa\procedurale, devono essere adottate dal Soggetto entro sei mesi dalla prima comunicazione dei beni ICT mentre quelle appartenenti alla categoria B, di natura tecnologica, entro 30 mesi.

Il criterio alla base delle diverse tempistiche è fondamentalmente dovuto alla complessità degli interventi necessari all’implementazione delle stesse misure. A prescindere dalla categoria di appartenenza, tutte le misure di sicurezza trovano riscontro nei controlli previsti nel Framework Nazionale per la Cybersecurity e la Data Protection² che si ispira al Framework di Cybersecurity del NIST (National Institute of Standards and Technology).

Il Framework Nazionale per la Cybersecurity e la Data Protection, oltre a fornire uno strumento per organizzare i processi di cybersecurity nelle organizzazioni pubbliche e private di qualunque dimensione, introduce con la sua versione 2.0, aggiornata nel 2019, elementi utili per tenere in debito conto le disposizioni del GDPR per la protezione dei dati personali. Lo stesso DPCM richiede ai Soggetti in Perimetro di notificare allo CSIRT Italia³ , tutti gli incidenti che impattano sui beni ICT identificati. Gli incidenti d’interesse sono quelli indicati nella tassonomia organizzata in due distinte tabelle riportate nell’allegato A del medesimo DPCM; nella tabella 1 sono indicati gli incidenti meno gravi che devono essere notificati entro sei ore, mentre nella tabella due quelli più gravi che devono essere notificati entro un’ora.

I predetti termini decorrono dal momento in cui si è venuti a conoscenza, a seguito delle evidenze ottenute, anche mediante le attività di monitoraggio, test e controllo di un incidente riconducibile a una delle tipologie individuate nell’allegato A.

Approvvigionamento di nuovi beni ICT

Con il DPR del 5 febbraio 2021, n. 54 rimangono definite le procedure, le modalità e i termini per consentire le valutazioni da parte del Centro di Valutazione e Certificazione Nazionale4 (d’ora in avanti CVCN) e dei Centri di Valutazione5 (d’ora in avanti CV) sui prodotti in acquisizione da parte dei Soggetti inclusi nel Perimetro e che sono necessari per l’esercizio di una funzione essenziale dello Stato o per la prestazione di un servizio essenziale.

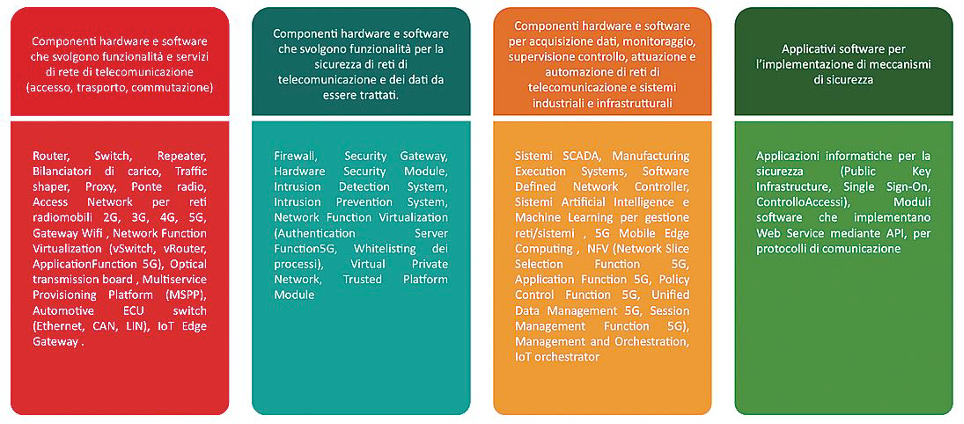

Con il DPCM del 15 giugno 2021 è stato invece identificato l’elenco delle categorie e dei beni ICT (V. Fig.2) per i quali i Soggetti dovranno necessariamente applicare le suddette procedure.

Figura 2 – D.P.C..M 15 giugno 2021 – Elenco delle categorie

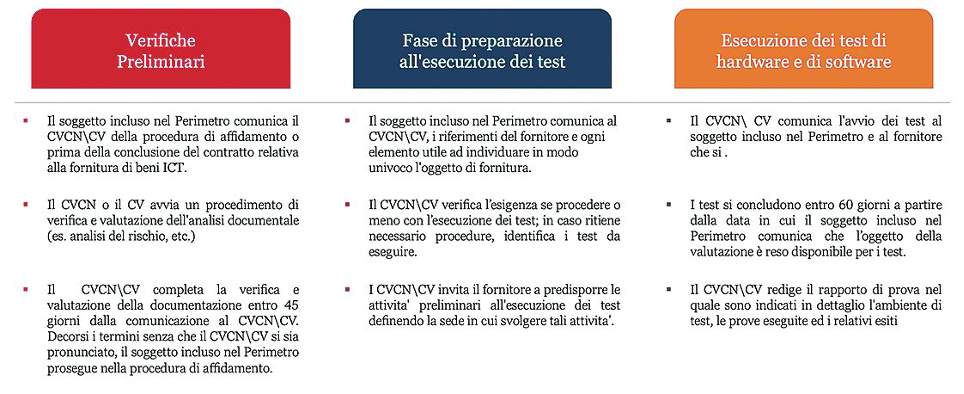

Secondo quanto previsto dal DPR del 5 febbraio 2021, n. 54, l’approvvigionamento dei beni ICT si articola nelle seguenti fasi (V. Fig. 3):

- verifiche preliminari

- preparazione all’esecuzione dei test

- esecuzione dei test di hardware e di software

La fase di verifica preliminare ha inizio con la comunicazione da parte del Soggetto verso il CVCN o il CV di voler procedere con l’acquisto di beni ICT necessari per l’esercizio di una funzione essenziale dello Stato o per la prestazione di un servizio essenziale che appartengono alle categorie individuate nel DPCM del 15 giugno 2021; in tal senso, la comunicazione viene fatta prima che:

- è avviata la procedura di affidamento per la fornitura di beni ICT;

- è concluso un contratto relativo alla fornitura di beni ICT, ove non è prevista la procedura di affidamento;

- oppure la procedura è espletata attraverso una centrale di committenza.

La comunicazione è corredata da una serie di indicazioni che riguardano il bene ICT che s’intende acquisire, come ad esempio: i dati identificativi del Soggetto stesso, la descrizione generale del bene, il suo impiego\ destinazione d’uso, la categoria di appartenenza e la descrizione delle informazioni che deve trattare.

La comunicazione è corredata da una serie di indicazioni che riguardano il bene ICT che s’intende acquisire, come ad esempio: i dati identificativi del Soggetto stesso, la descrizione generale del bene, il suo impiego\ destinazione d’uso, la categoria di appartenenza e la descrizione delle informazioni che deve trattare.

In aggiunta, il Soggetto fornisce anche l’analisi del rischio associata al bene ICT, anche in relazione all’ambito operativo di impiego. Dalla data di comunicazione, entro quarantacinque giorni6 , Il CVCN o il CV avvia e completa il procedimento di verifica e valutazione del bene ICT attraverso l’analisi della documentazione ricevuta e la predisposizione di un provvedimento con il quale definisce le eventuali condizioni e test di hardware e di software che intende svolgere sui beni oggetto di acquisizione.

Condizioni e test che, insieme alle eventuali prescrizioni per l’utilizzo del bene, dovranno essere recepite dal Soggetto per essere integrate nel bando di gara o del contratto. Decorsi i termini indicati senza che il CVCN o il CV si sia pronunciato, il Soggetto può proseguire nella procedura di affidamento, svincolandosi di fatto dagli ulteriori obblighi previsti dalla specifica norma e di seguito richiamati.

Successivamente all’aggiudicazione della gara o della stipula del contratto, per procedere con la preparazione all’esecuzione dei test, il Soggetto provvede a comunicare al CVCN o al CV i riferimenti del fornitore e ogni elemento utile ad individuare in modo univoco l’oggetto della fornitura, così che possa essere verificato se, quanto acquisito, è stato già sottoposto a precedenti valutazioni o lo sia in quel momento per altre procedure di affidamento in corso.

Una verifica il cui esito è pertanto fondamentale per stabilire se è necessario o meno proseguire con l’esecuzione dei test. Nello caso in cui si dovesse procedere con i test, il Soggetto, insieme al fornitore, dovrebbero svolgere tutte quelle attività propedeutiche e indispensabili per la loro esecuzione, ad es. provvedere all’allestimento di un ambiente di test adeguatamente rappresentativo della realtà di esercizio, fornire una descrizione generale dell’architettura dell’oggetto di valutazione e delle sue funzioni, fornire una descrizione delle funzionalità di sicurezza implementate nell’oggetto di valutazione, fornire una descrizione dei test funzionali e di sicurezza già eseguiti dal fornitore o dal produttore o da una parte terza, comprensivi dei relativi risultati.

Completate dunque le attività propedeutiche e Comunicata la disponibilità all’esecuzione dei test, il CVCN o il CV entro sessanta giorni concludono le prove, inviando al Soggetto e al fornitore il c.d. rapporto di valutazione contenente l’esito della valutazione.

Qualora l’esito della valutazione fosse positivo, il Soggetto, recepite le eventuali prescrizioni di utilizzo del bene acquisito, finalizza l’approvvigionamento con l’esecuzione del contratto. Viceversa, l’esito della valutazione fosse negativo, il Soggetto sarebbe obbligato a sospendere o risolvere il contratto. Anche in questo caso, qualora il CVCN o il CV non si pronunciasse entro i termini stabiliti, il Soggetto sarebbe libero di procedere con l’esecuzione del contratto.

Per l’esecuzione dei test entrano in gioco anche i c.d. Laboratori Accreditati di Prova (d’ora in avanti LAP) che, ottenuto l’accreditamento dal CVCN, per specifico mandato lo possono sostituire nelle prove di laboratorio. I LAP costituiscono un network con il quale il CVCN di fatto estende la sua capacità di rispondere alle esigenze di approvvigionamento dei Soggetti secondo determinate e specifiche regole. La rete è costituita con l’ausilio di aziende private e le possibilità offerte dai finanziamenti previsti nell’ambito del Piano Nazionale di Ripresa e Resilienza; le aziende ricomprendono ampi settori della tecnologia dal momento che le valutazioni si muovono su più direttrici, le principali quelle che riguardano il software ma anche l’hardware secondo molteplici declinazioni.

Figura 3 – Richiami alle principali attività previste dal DPR 05\02\21, n°54

Conclusioni

Il DPR del 5 febbraio 2021, n. 54 avrà dunque un impatto non trascurabile sui processi aziendali, in particolare quelli che disciplinano l’acquisto di componenti hardware e software che svolgono funzionalità e servizi di rete di telecomunicazione e per il trattamento dei dati, funzionalità per garantire la sicurezza dei dati stessi ma anche per la supervisione e il controllo, l’attuazione e l’automazione dei sistemi industriali e infrastrutturali.

Tra gli impatti principali non vi è dubbio per quel che riguarda la dilatazione dei tempi di acquisito di determinati beni ICT. Abbiamo accennato ai tempi di attesa per le verifiche preliminari e per l’eventuale esecuzione dei test, tempi che possono anche allungarsi in particolari condizioni; ad esempio, per la verifica preliminare, i quarantacinque giorni possono essere prorogati, se pur una sola volta, di ulteriori quindici giorni, qualora l’oggetto della fornitura è costituito da beni, sistemi e servizi ICT integrati tra di loro, oppure è basato su tecnologie di recente sviluppo per le quali non si dispone di metodologie di test consolidate, oppure interagisce con componenti che erogano altre funzioni essenziali o servizi essenziali.

Ne consegue che, nell’ambito della programmazione delle iniziative progettuali, a partire dalla pianificazione dei budget fino alla predisposizione dei bandi di gara e dunque all’esecuzione dei contratti, non si potrà non tener conto di questa nuova variabile. Tra gli impatti, rilevante è anche quello degli oneri economici che dovranno essere sostenuti da tutti gli attori coinvolti nell’applicazione della nuova disciplina.

Si evince in generale, come l’articolazione del Perimetro, nella sua interezza, imponga per buon senso, che i Soggetti si dotino di un’organizzazione e di regole per garantire che i molteplici adempimenti, dunque non solo quelli in materia di approvvigionamenti, siano opportunamente indirizzati e nel pieno rispetto delle tempistiche imposte.

In tal senso sarà necessario predisporre linee guida e procedure per individuare processi, attività, ruoli e responsabilità che concorrono al raggiungimento degli obiettivi previsti dal Perimetro ma anche ottenere, ancora una volta, in quanto determinante, il “commitment del top management” per favorire un ambiente adatto e collaborativo allo svolgimento delle tante e diverse attività.

Autore: Gianluca Bocci

1 Tecnologie critiche di cui all’articolo 4, paragrafo 1, lettera b), del Regolamento (UE) 2019/452 del Parlamento europeo e del Consiglio del 19 marzo 2019.

2 https://www.cybersecurityframework.it/framework2

3 https://csirt.gov.it/segnalazione

4 istituito presso il Ministero dello sviluppo economico e di prossimo trasferimento presso l’ACN

5 istituiti presso il Ministero degli Interni e il Ministero della Difesa

6 Il termine dei quarantacinque giorni è prorogabile una sola volta di quindici giorni nei casi di particolare complessità identifi cati nell’art. 4, comma 6 del DPR del 5 febbraio 2021, n. 54.