Un gruppo di ethical hacking, Sakura Samurai, ha divulgato una vulnerabilità sfruttata la quale gli aggressori potevano accedere a oltre 100.000 dati di dipendenti del Programma ambientale delle Nazioni Unite UNEP.

La violazione dei dati è derivata da directory e credenziali Git esposte. I ricercatori hanno identificato un endpoint che ha esposto le credenziali Git. Le credenziali hanno consentito di scaricare i repository Git, identificando un numero notevole di credenziali utente e PII. In totale, sono stati identificati oltre 100.000 dati relativi a dipendenti. Gli esperti hanno scoperto anche più directory.git esposte su server web di proprietà dell’ONU.

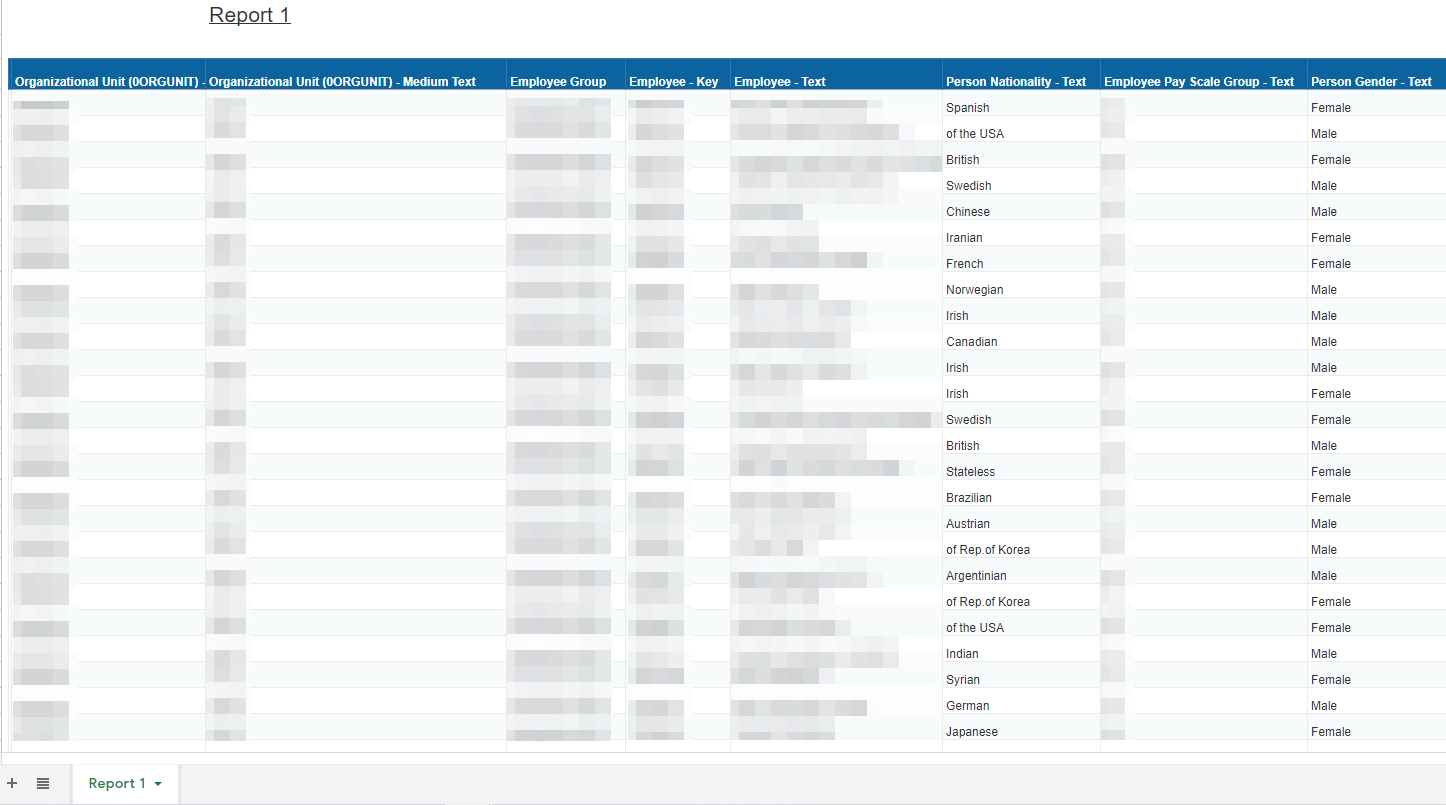

I travel records includevano numeri di identificazione dei dipendenti, nomi, gruppi di dipendenti, giustificazione del viaggio, date di inizio e fine, durata del soggiorno, stato di approvazione, destinazione e durata del soggiorno nonché nome del dipendente, gruppo di dipendenti, numeri di identificazione del dipendente, email dei dipendenti, nazionalità della persona, sesso della persona, grado retributivo del dipendente, numero di identificazione dell’unità di lavoro dell’organizzazione e tag di testo dell’unità organizzativa.

Allo stesso modo, altri database delle Nazioni Unite cui i ricercatori hanno avuto accesso come parte della loro analisi, hanno esposto i dati demografici delle risorse umane (nazionalità, sesso, grado di retribuzione) su migliaia di dipendenti, record di fonti di finanziamento del progetto, record generalizzati dei dipendenti e rapporti di valutazione dell’occupazione.

“Quando abbiamo iniziato a fare ricerche sulle Nazioni Unite, non pensavamo che si sarebbe intensificata così rapidamente. In poche ore, avevamo già dati sensibili e avevamo identificato le vulnerabilità. Nel complesso, in meno di 24 ore intere abbiamo ottenuto tutti questi dati”.

Inoltre, sono riusciti a rilevare un database SQL e una piattaforma di gestione dei sondaggi appartenenti all’Organizzazione internazionale del lavoro, anche nell’ambito del programma VDP delle Nazioni Unite. Dopo aver rilevato uno dei database MySQL dell’Organizzazione internazionale del lavoro e aver eseguito l’acquisizione dell’account sulla piattaforma di gestione dei sondaggi, hanno iniziato a enumerare altri domini / sottodomini.

Alla fine, i ricercatori hanno trovato un sottodominio nel Programma delle Nazioni Unite per l’ambiente che ha consentito di scoprire le credenziali di GitHub.

“In definitiva, una volta scoperte le credenziali GitHub, siamo stati in grado di scaricare molti progetti GitHub privati protetti da password e all’interno dei progetti abbiamo trovato più set di credenziali di database e applicazioni per l’ambiente di produzione UNEP. In totale, abbiamo trovato 7 coppie di credenziali aggiuntive che avrebbero potuto comportare l’accesso non autorizzato a più database. Abbiamo deciso di interrompere e segnalare questa vulnerabilità una volta che fossimo stati in grado di accedere alle PII che erano state esposte tramite i backup del database presenti nei progetti privati”, hanno dichiarato i ricercatori.