Aggiornamento VARIANTE Campagna URSNIF del 5 dicembre 2019

- “Sollecito pagamento”

- “Sollecito di pagamento effetti”

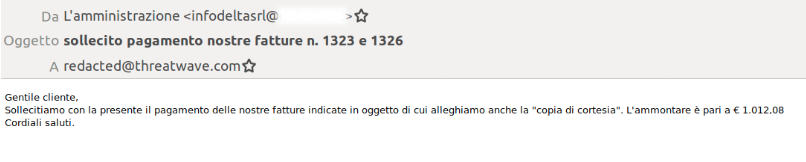

- “sollecito pagamento nostre fatture n. XXXX e XXXX” (con X = numero casuale)

- “FATTURE_(vendite)”

- “pagamento provvigioni”

e con allegato un file “.xls”, armato con macro malevola e con nomi file variabili del tipo seguente:

- “FATT richiesta del DD/MM/YYYY XXXXX.xls”

- “copia_FT_del_DD_MM_YYYY_XXXX.xls”

- “pagamento_FATT_richiesta_del DD-MM-YYYY_XXXXX.xls”

(con X = numero casuale, DD=giorno, MM=mese, YYYY=anno)

“Di seguito si riporta un esempio di e-mail malevola rilevata in data 02 dicembre 2019:”

Il file Excel – sha256: d5f8089fe4b6390d7187cc73b933aa247cd2b08daea4b6abfe6631625515e1bf, risulta attualmente riconosciuto su VirusTotal come malevolo da 23 motori di ricerca.

Ecco la lista dei domini che vengono contattati dalla powershell:

- readmebook[.]fun

- asistenzaonliine[.]com

- helpabout[.]pw

- asistenzaonline[.]pw

- asistenzaonlinu[.]red

- redxyzred[.]xyz

- newsitalybiz[.]club

- genzleentr[.]host

- armanidesk[.]xyz

- agenziadelleentr[.]pw

Fonte: CERT-PA.

Aggiornamento VARIANTE Campagna URSNIF del 3 dicembre 2019

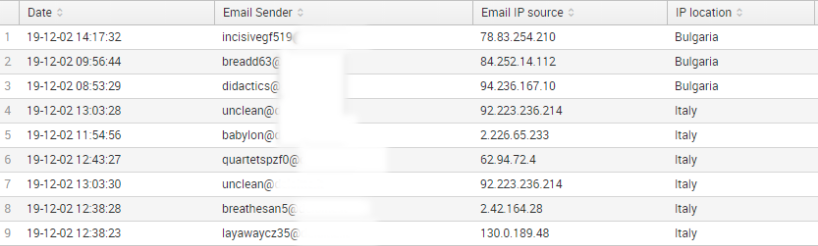

Il CERT-PA ha segnalato una nuova attività di Malspam che veicola il trojan URSNIF attraverso false fatture. Dalle prime evidenze e come segnalato da questo tweet la campagna avrebbe riguardato molti Comuni italiani e dalle risultanze del CERT della Pubblica amministrazione non aziende private.

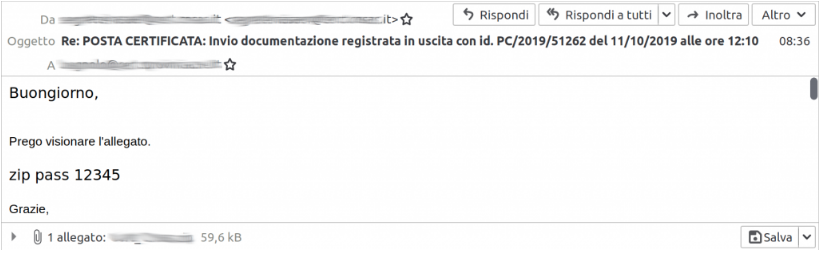

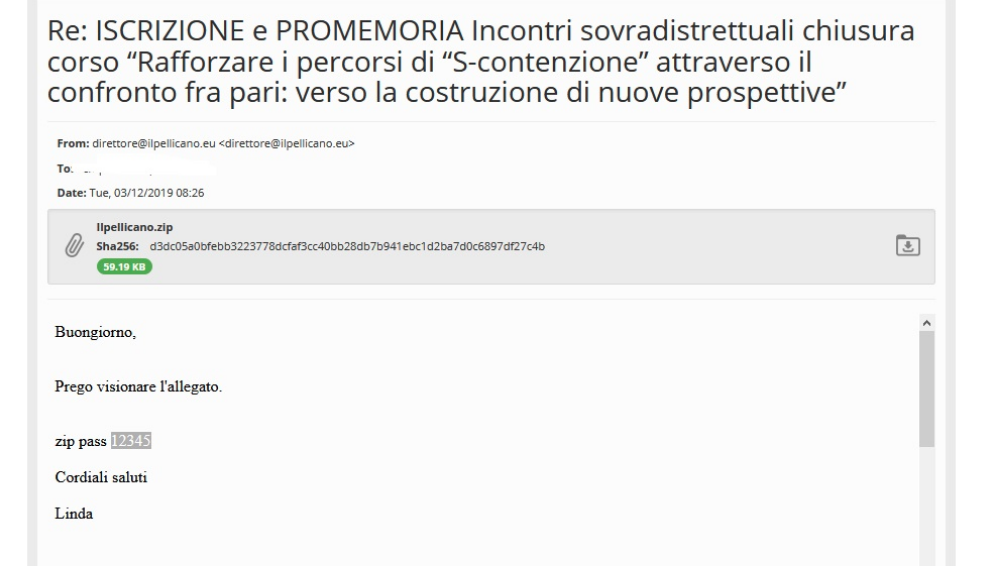

Qui uno screen della email veicolata.

Come si può notare è stata modificata rispetto alla precedente campagna la password per accedere al file ZIP che al suo interno contiene a sua volta un file Word malevolo che se aperto, esegue automaticamente diversi codici javascript da eseguire tramite WMIC.

“cerca di rilevare se la macchina Windows è parte di una rete aziendale oppure no. A tal proposito, per assicurarsi che il PC compromesso sia aziendale, verifica che il nome macchina sia diverso dal nome dominio. Se la condizione è soddisfatta procede al download di un file con estensione .cabz, viceversa scarica un file .cab. In entrambi i casi trattasi di file di tipo PE leggermente differenti le cui analisi sono attualmente in corso.”

L’esperto segnala che l’email potrebbe avere anche questa forma:

Malware URLs & IoC disponibili a: https://urlhaus.abuse.ch/browse/tag/Gozi/

Fonte: CERT-PA

————————————————————————————————————————

Oggi, 12.11.2019 è stata segnalata nuova campagna di malspam contro gli utenti italiani che ha veicolato il Trojan Banker Ursnif

L’email conteneva il seguente messaggio: “Buongiorno, Prego visionare l’allegato. Zip pass 777”

In allegato si trova un file zippato che al suo interno contiene un documento Word “info_09_03.doc” infetto che scarica il malware Ursnif.

Dall’analisi eseguita dal C.R.A.M. di TG Soft da cui il link ( https://www.linkedin.com/posts/tg-soft_ursnif-activity-6574674985195974656-7p7k ) le banche italiane nel mirino dell’Ursnif dal gruppo “3433” sono:

servizi.brsspa .it

www.banking4you .it

ibk.nexi .it

unigeb.unicreditcorporate .it

securecca.ing .it

nowbankingprivati.cariparma .it

www.bancagenerali .it

banking.hellobank .it

www.chebanca .it

banking.bancaeuro .it

ibk.icbpi .it

dbonline.italy.db .com

www.poste .it

bancoposta.poste .it

www.bancaprossima .com

www.intesasanpaoloprivatebanking .com

qweb.quercia .com

bancobpm .it

business.bnl .it

www.inbiz.intesasanpaolo .com

cedacri .it

digital.mps .it

banking.bnl .it

carigeonline.gruppocarige .it

www.gruppocarige .it

ibbweb.tecmarket .it

ubibanca .com

finecobank .com

credem .it

bpergroup .net

inbank .it

bancopostaimpresaonline.poste .it

Ad essere colpiti anche diversi provider:

webmail.pec .it

mail.yahoo

mail.google mail.one .com

webmailbeta*.it

webmailbeta*.eu

mail.vianova .it

tiscali .it t

im .it mail.

tecnocasa .it

outlook.live .com

MDaemon

Webmail

libero .it

email .it

Si tratta di una variante della campagna di malspam che aveva interessato finte sentenze legali che aveva come oggetto dell’e-mail “Relazione di notifica atto N. X del D”, dove X e D erano rispettivamente un numero ed una data.

FONTE: TG Soft S.r.l. on LinkedIn

Articolo Aggiornato il 12.11.2019 – 20.45