La tecnologia è spesso definita la grande livellatrice: consente a tutte le organizzazioni, grandi e piccole, così come ai consumatori, di fare praticamente qualsiasi cosa, da qualsiasi luogo, in qualsiasi momento. Tuttavia, man mano che aumenta il nostro affidamento su di essa, di pari passo crescono le possibilità per gli hacker di sfruttarne le vulnerabilità per attaccarci. Anzi, grazie alle crescenti capacità del cloud e alle tecnologie mobile, la superficie d’attacco delle aziende si è ampliata rapidamente, e non è più ristretta alle reti locali.

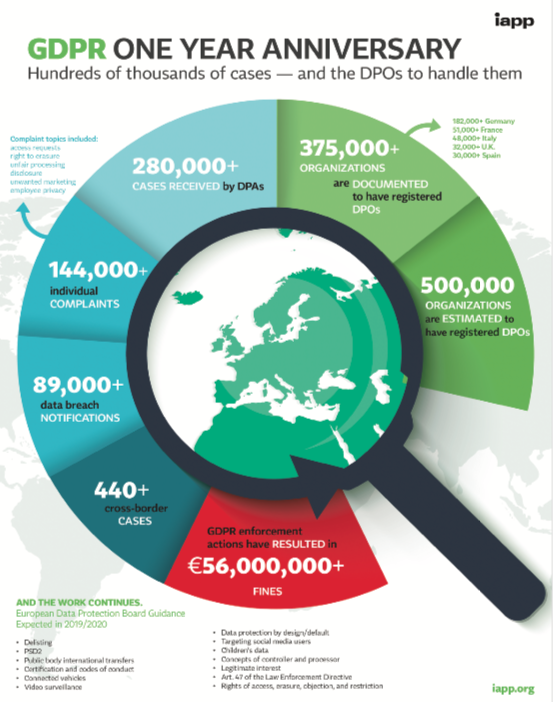

Fortunatamente, anche l’industria della sicurezza continua ad adattarsi a queste minacce crescenti, diventando sempre più proattiva e innovativa nelle tecniche che sviluppa per contrastare i piani degli attaccanti. Come se non bastasse, con l’entrata in vigore lo scorso anno del General Data Protection Regulation (GDPR) e i potenziali danni che verrebbero causati da un data breach, la protezione dei dati e i rischi, finanziari e d’immagine, a essa correlati sono diventati uno dei temi centrali per le organizzazioni.

Fortunatamente, anche l’industria della sicurezza continua ad adattarsi a queste minacce crescenti, diventando sempre più proattiva e innovativa nelle tecniche che sviluppa per contrastare i piani degli attaccanti. Come se non bastasse, con l’entrata in vigore lo scorso anno del General Data Protection Regulation (GDPR) e i potenziali danni che verrebbero causati da un data breach, la protezione dei dati e i rischi, finanziari e d’immagine, a essa correlati sono diventati uno dei temi centrali per le organizzazioni.

Un’area su cui ci si sta concentrando particolarmente, in seguito a una serie di attacchi basati sull’uso di credenziali rubate, è l’Identity and Access Management (IAM). Formate da due elementi, le tecnologie IAM sono fondamentali per le aziende nella definizione e gestione dei profili personali di accesso alle risorse e per garantire che a tali profili e ai loro accessi si applichino adeguati livelli di sicurezza.

Ad esempio, quando un nuovo impiegato entra in azienda, il processo di identity management gli creerà un profilo digitale da aggiungere al sistema, fornendogli la password e definendo di quali applicativi avrà bisogno per svolgere il suo lavoro. Dopodiché, il sistema di access management validerà le credenziali dell’utente che entra nell’applicativo, e garantirà che sono applicate le corrette policy d’accesso.

Ma, di fronte a cyber attacchi sempre più sofisticati, e a tecniche d’attacco che possono ricorrere a tecnologie nuove e dirompenti, quali l’Intelligenza Artificiale, cosa si prospetta nel futuro dell’Identity and Access Management?

Password: il sogno di ogni hacker

Dal Single Sign On (SSO) alle tecniche biometriche all’Intelligenza Artificiale e la tokenizzazione, l’industria della sicurezza continua a sviluppare nuovi modi per migliorare la gestione degli accessi, ma l cuore di gran parte delle misure di sicurezza adottate dalle aziende rimangono sempre gli username e le password. Ad oggi, i consumatori hanno una media 90 account online e, per semplificarsi la vita, quasi tutti (89%) utilizzano una o due password per tutto.

Questo diventa fonte di grande preoccupazione, se si pensa che nella prima metà del 2018 sono stati compromessi 3,3 miliardi di dati online. Quelle credenziali, molte delle quali comprendevano indirizzi email e password, hanno

fornito agli hacker un ricco bottino da cui attingere per attaccare le aziende. Una volta che gli hacker entrano in possesso della combinazione email+password, possono programmare dei bot per forzare l’accesso potenzialmente a decine di migliaia di account online e aziendali.

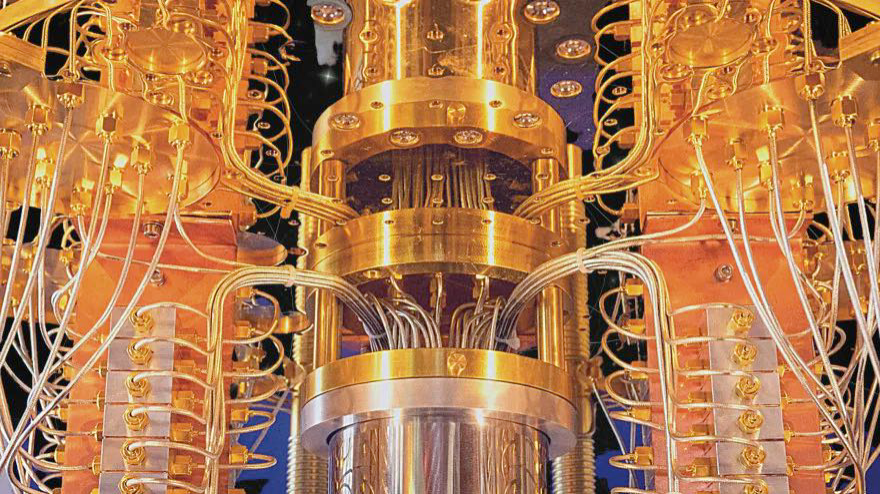

E, mentre le tecnologie come il SSO e l’autenticazione a due fattori stanno riducendo le capacità di successo di questo tipo di attacchi, le nuove tecnologie rappresentano un rischio. Fra non molto, gli hacker saranno capaci di creare dei bot machine-learning, che potranno imitare i comportamenti dell’utente, rendendo più difficile ai professionisti della sicurezza riuscire a distinguere fra tentativi di log-in ai sistemi aziendali legittimi e quelli invece condotti da bot malevoli. Inoltre, quando arriveranno le tecnologie quantistiche, la crittografia tradizionale non basterà più allo scopo, ed è per questo che l’access management deve essere al centro delle strategie di sicurezza di qualsiasi azienda, al fine di proteggere i dati contenuti nel suo perimetro.

La risposta è nel machine-learning?

Fortunatamente, l’industria della sicurezza sta utilizzando le stesse tecnologie machine-learning per tenersi al passo con le minacce emergenti. Poiché i bot diventano capaci di imitare il comportamento umano, è necessario trovare delle soluzioni per validare l’utente che superino i meri dati di log-in: devono essere adattive.

Storicamente, l’autenticazione è una decisione one- time-only basata sulle credenziali inserite dall’utente. Ma mentre questo è sufficiente a proteggere le reti dalla maggior parte degli attuali attacchi malevoli, il machine- learning potrebbe invece consentire un furto di account più facile senza essere rilevati. Al giorno d’oggi, le tecnologie di access management devono essere in grado di tracciare il comportamento dell’utente, al fine di fornire autenticazione e autorizzazione continuative.

Per stabilire se un utente è chi dichiara di essere, il sito o il sistema devono saper leggere i segnali provenienti dall’interazione dell’utente, dalle attività contestuali e di navigazione al fine di capire cosa costituisca un comportamento “normale” per un determinato utente. In questo modo, è possibile individuare e lanciare un alert di fronte a qualsiasi comportamento si discosti dall’ordinario. In parole semplici: se un utente effettua log in da Londra, e digita in una certa maniera, un tentativo di log in dall’Ucraina con uno stile di digitazione meccanico nasconderà probabilmente un attacco malevolo, anche se le credenziali sono corrette. Se il comportamento indica una frode, il sistema di controllo accessi dovrebbe interrompere la sessione e richiedere ulteriori livelli di autenticazione da parte dell’utente.

Mentre la corsa all’Intelligenza Artificiale continua, confini sia protettivi sia d’attacco, è diventato evidente come le tecnologie di controllo accessi siano centrali per mantenere al sicuro le aziende. E il rafforzamento non passa solo per l’AI: i controlli biometrici sono d’aiuto nelle industrie altamente regolamentate, quali quelle che operano nel settore della difesa o collaborano con il governo.

Le innovazioni nella cybersecurity si tradurranno in innovazione per le tecnologie di access management e per la sicurezza delle reti. Le aziende che costruiscono un framework d’accesso forte non solo migliorano il proprio livello di sicurezza, ma in ultima istanza creano un futuro in cui la sicurezza potrà essere invisibile. Con le tecnologie di access management adattive, gli utenti non saranno frenati dalla sicurezza: il processo di log-in sarà basato sull’assessment, enforcement e monitoraggio delle politiche di accesso e offrirà all’utente un’esperienza sicura e priva di fastidi.