Quale scenario gli esperti della cyber security si devono preparare ad affrontare? Carbon Black ha recentemente pubblicato il secondo Threat Report dedicato all’Italia per comprendere le sfide e le problematiche che le imprese italiane si trovano a dover affrontare in un contesto nel quale gli attacchi informatici continuano a intensificarsi.

Di certo saranno necessari una maggiore automazione, intelligenza artificiale e strumenti che offrano una visibilità completa di reti complesse ed in continua evoluzione. L’efficienza delle risorse diventerà la parola d’ordine poiché le aziende mirano a massimizzare la capacità dei team di rilevare e mitigare le minacce e a investire in modo intelligente negli strumenti che consentono ai loro team di costruire una crescente fiducia e gestire una difesa informatica proattiva. Secondo i risultati del nostro secondo Rapporto sulle minacce informatiche in Italia, le aziende si stanno adattando alla “nuova normalità” di attacchi informatici continui e sofisticati. Una maggiore consapevolezza delle minacce esterne e dei rischi inerenti alla conformità ha inoltre spinto le imprese a diventare più proattive nella gestione dei rischi informatici, via via che assistono agli impatti finanziari e reputazionali provocati dalle violazioni.

Il rapporto ha rilevato che il 93% delle imprese italiane interpellate ha subito delle violazioni negli ultimi 12 mesi; fra queste, il 43% ha registrato da 3 a 10 violazioni. Via via che il settore della difesa alla pirateria informatica continua a maturare, le aziende stanno diventando più consapevoli degli strumenti a loro disposizione e delle tattiche che possono usare per combattere gli attacchi informatici. Riteniamo che questa crescente fiducia sia indicativa di un cambiamento di potere a favore dei cyber defender, che stanno adottando un approccio più proattivo al Threat Hunting e alla neutralizzazione delle minacce rispetto al passato. La superficie è aumentata esponenzialmente ma è bene fare una distinzione tra produttori e consumatori.

Il rapporto ha rilevato che il 93% delle imprese italiane interpellate ha subito delle violazioni negli ultimi 12 mesi; fra queste, il 43% ha registrato da 3 a 10 violazioni. Via via che il settore della difesa alla pirateria informatica continua a maturare, le aziende stanno diventando più consapevoli degli strumenti a loro disposizione e delle tattiche che possono usare per combattere gli attacchi informatici. Riteniamo che questa crescente fiducia sia indicativa di un cambiamento di potere a favore dei cyber defender, che stanno adottando un approccio più proattivo al Threat Hunting e alla neutralizzazione delle minacce rispetto al passato. La superficie è aumentata esponenzialmente ma è bene fare una distinzione tra produttori e consumatori.

Se è vero che i produttori sono sempre più preparati e pronti, i consumatori non lo sono e proprio per questo è necessario iniziare a pensare ad una politica di shared security. Una sicurezza che deve necessariamente valutare tutti gli ambiti specialmente per realtà che hanno difficoltà a comprendere la sicurezza informatica. Emerge, infatti, un gap generazionale nel quale oggi le generazioni meno giovani si trovano al di fuori delle logiche di sicurezza informatica e delle best practice informatiche per difendersi. Credo che solo tra 40 anni arriveremo ad una generazione completamente matura in grado di approcciare al meglio questa digital transformation.

Nuove tecnologie possono essere di supporto alle attività dei team di sicurezza?

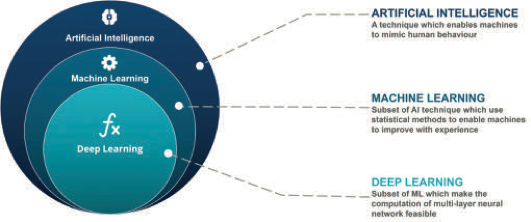

La blockchain sicuramente è una nuova tecnologia che può garantire enormi vantaggi. Uno di questi è la garanzia dei certificati dei singoli nodi. Tuttavia non è, a mio avviso, applicabile a tutti i settori. Alcuni settori devono continuare a lavorare nella direzione con la quale stanno lavorando implementando le tecnologie di sicurezza quali IDS, IPS, SIEM etc. Un esempio di applicazione di successo che deve essere portato alla luce è sicuramente l’applicazione della blockchain ai sistemi SWIFT. Sebbene sia complesso il perimetro di tale sistema, la blockchain potrebbe avere un importante ruolo nel garantire la sua sicurezza. Intelligence Artificiale e Machine Learning sono degli strumenti rivoluzionari per la cyber security così come il 5G rappresenta il futuro delle comunicazioni.

Dalla ricerca condotta in Italia emergono notevoli preoccupazioni dei professioni della sicurezza circa i progetti di trasformazione digitale e l’implementazione del 5G e che influenzeranno la loro posizione di rischio. Il 32% degli intervistati teme che il 5G creerà maggiori possibilità di esposizione agli attacchi informatici.

Si parla molto del 5G e i rapporti con la Cina. Cosa ne pensa?

Viene sottolineato da molti come le tecnologie 5G abbiano dei costi decisamente minori potendo rappresentare una minaccia per i paesi dell’occidente. Tuttavia se si prende come dato di fatto il timore di essere spiati e non poter far nulla a riguardo data la provenienza delle tecnologie implementate nelle infrastrutture è necessario agire in altro modo. È di fondamentale importanza un controllo e una difesa più prossima che tenga conto che esiste un problema a monte, ovvero le tecnologie fornite per l’appunto. L’autenticazione a due fattori o altri metodi di autenticazione sono sicuramente uno degli elementi che possono venirci in aiuto. Vorrei aggiungere che il 5G, oltre a rappresentare il futuro delle comunicazioni, gioca un ruolo di geopolitica molto importante e difficile da poter prevedere. Molto dipende dalle volontà dei singoli Stati e dalle decisioni politiche che adottano nei propri ordinamenti.

Viene sottolineato da molti come le tecnologie 5G abbiano dei costi decisamente minori potendo rappresentare una minaccia per i paesi dell’occidente. Tuttavia se si prende come dato di fatto il timore di essere spiati e non poter far nulla a riguardo data la provenienza delle tecnologie implementate nelle infrastrutture è necessario agire in altro modo. È di fondamentale importanza un controllo e una difesa più prossima che tenga conto che esiste un problema a monte, ovvero le tecnologie fornite per l’appunto. L’autenticazione a due fattori o altri metodi di autenticazione sono sicuramente uno degli elementi che possono venirci in aiuto. Vorrei aggiungere che il 5G, oltre a rappresentare il futuro delle comunicazioni, gioca un ruolo di geopolitica molto importante e difficile da poter prevedere. Molto dipende dalle volontà dei singoli Stati e dalle decisioni politiche che adottano nei propri ordinamenti.

Ha definito l’In telligenza Artificiale e il Machine Learning strumenti rivoluzionari. Ma qual è il ruolo dell’uomo?

L’Intelligenza Artificiale e il Machine Learning offrono ovviamente un ampio margine di miglioramento nell’analisi dei dati ma non dobbiamo dimenticarci che tutti i giorni le più grandi società di sicurezza informatica si confrontano con altri soggetti altrettanto “umani”. Proprio l’aspetto umano è fondamentale. Studiare i trend, i comportamenti, le dinamiche che l’uomo mette in campo per superare le barriere di protezione messe a disposizione, è la chiave del successo. L’Intelligenza Artificiale e il Machine Learning ci possono aiutare in tal senso, specialmente per tutti quei fenomeni “anormali” ai quali probabilmente non si pensa, ma che esistono.

Ripeto l’uomo e gli attaccanti al centro. Si veda una macchina IA. È bellissimo poter dormire e non dover guidare ma è bene pensare che dietro l’auto c’è un uomo!

Un tema di forte discussione è il rapporto tra endpoint e cyber insurance.

Un frigo, una automobile devono essere pensati e costruiti per essere sicuri perché è invitabile che il consumatore possa incorrere in errori. Ecco perché le società che si occupano di sicurezza informatica devono essere sempre pronte ad affrontare qualsiasi tipo di minaccia.

In caso di attacco informatico portato a segno, trovo però particolarmente complesso poter dimostrare l’inefficacia di una soluzione di sicurezza applicata. Questo perché esistono forme di attacco sempre nuove ed è difficile poter tipizzare la tipologia di attacco e di danno, giuridicamente parlando. A questo bisogna aggiungere che le assicurazioni e cyber insurance non hanno definito uno standard o un framework degli schemi risarcitori prestabiliti o fattispecie tipizzate come magari avviene per gli incidenti auto. Sappiamo che, dato un evento, un tamponamento ad esempio, l’assicurazione coprirà il danno qual ora sussistano le condizioni stabilite nel contratto. Contrattualizzare tutti gli eventi, e quindi i danni che possono scaturire da un cyberattacco è complesso.

E se l’attaccante è un attore governativo? Le ultime cyber insurance prevendono una clausola di manleva per gli attacchi governativi. Come potremmo mai dimostrare che l’attacco subito è stato scagliato da un governo piuttosto che da un altro attore?

La privacy e l’etica del digitale sono tematiche in continua evoluzione. Molte informazioni in passato erano considerate più sensibili di oggi. Pensa che in futuro saranno ancora rilevanti o meno?

E’ fondamentale avere un approccio costruttivo alla privacy e imparare a comportarsi secondo privacy. Quando ho detto a mio figlio che molto probabilmente il governo stava spiando il suo telefono, mio figlio non ha battuto ciglio, come se non gli importasse. Quando gli ho chiesto di farmi vedere i suoi messaggi privati, le sue foto, il suo profilo Instagram, ecco allora si è infervorato e mi ha risposto di no.

Questo è un riassunto di come oggi si vive la privacy bisogna essere consapevoli che è un elemento importantissimo a prescindere da chi sia l’interlocutore se un sito, una terza parte etc.

Cambridge Analytica è stato un classico esempio. Ha impattato privati, aziende e elezioni di una nazione. Dal lato tecnologico è importantissimo poter approcciare questo tema by design e by default. I sistemi anche a fronte delle nuove normative, internazionali ed europee a garanzia del dato personale non posso tralasciare questo aspetto fondamentale!!!

Parlare di etica al giorno d’oggi è importante e fondamentale. Credo che assisteremo ad una evoluzione delle figure umanistiche nel settore tecnologico e dell’informatica. Mentre l’informatico ha un approccio diretto alla tecnologia, al problema, alla risoluzione del problema, l’umanista valuta altri fattori, anche morali che necessariamente devono essere presi in considerazione. Sarà complesso gestire lo scenario che ci attende, per esempio dare priorità alle scelte che una macchina basata su Intelligenza Artificiale dovrà fare e proprio per questo servirà il supporto dell’uomo pensante.

Autore: Elena Mena Agresti