Il Piano Nazionale per la Protezione Cibernetica e la Sicurezza Informatica

La Presidenza del Consiglio dei Ministri ha pubblicato, lo scorso marzo, il nuovo “Piano Nazionale per la Protezione Cibernetica e la Sicurezza Informatica”. Il Piano è stato rivisto congiuntamente dalle “Amministrazioni che compongono l’architettura nazionale cyber”. Non è chiaro se al tavolo siano state invitate anche le Infrastrutture Critiche che avrebbero potuto comunque fornire raccomandazioni e suggerimenti in base alla loro esperienza. Leggendo il Piano, si nota che non vi sono stravolgimenti rispetto quello pubblicato nel 2013, la linea di condotta e il framework rimangono identici. Il Piano contiene tutti gli elementi potenzialmente utili per costruire un sistema di sicurezza cibernetica nazionale solido e innovativo in linea con i Paesi più evoluti, anche se sarebbe stato opportuno chiarire maggiormente alcuni aspetti. Infatti, soprattutto per i lettori esterni al sistema alcuni elementi potrebbero risultare di difficile interpretazione o attribuzione.

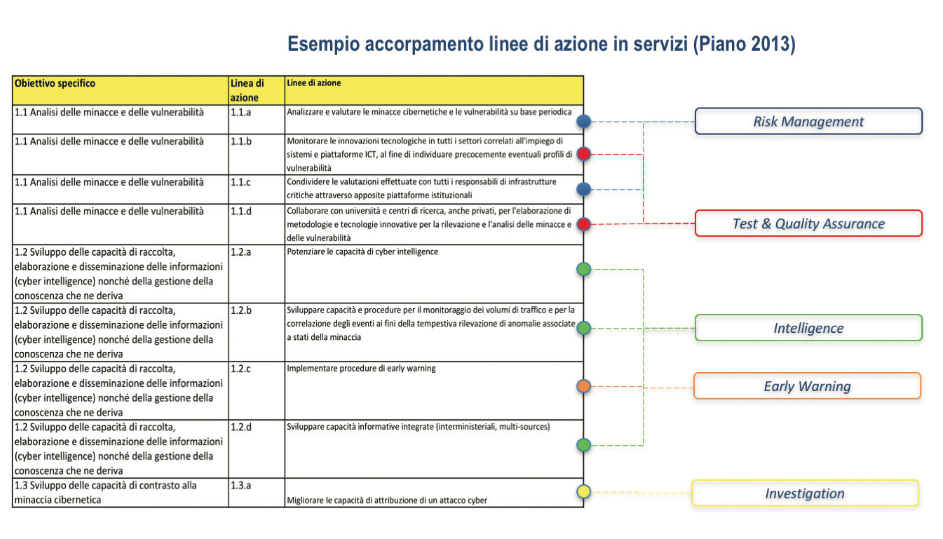

La prima considerazione riguarda la necessità di una maggiore chiarezza sui servizi che il sistema nazionale di sicurezza dovrebbe erogare. Nelle linee di azione si intravedono una decina di servizi, come ad esempio, risk management; cyber threat intelligence; incident response, test & quality assurance, formazione e così via.

La definizione dei servizi è essenziale per poterne attribuire le responsabilità e definire i canali di comunicazione con il settore privato. Attualmente, il settore privato si trova a dialogare per le stesse tematiche con più attori e questo comporta anche un dispendio di energie che potrebbero essere indirizzate a potenziamento di altre attività.

Prendendo l’esempio di eventi recenti, Wanna Cry e Petya (o Not Petya), alcune aziende hanno impiegato tempo e risorse per comparare gli Indicatori di Compromissione ricevuti da più attori pubblici. Ovviamente è meglio ricevere da più fonti la stessa informazione che non riceverne, ma un’ottimizzazione di scambio informazioni lato pubblico con un unico canale di erogazione all’esterno potrebbe evitare ridondanze informative e quindi di analisi.

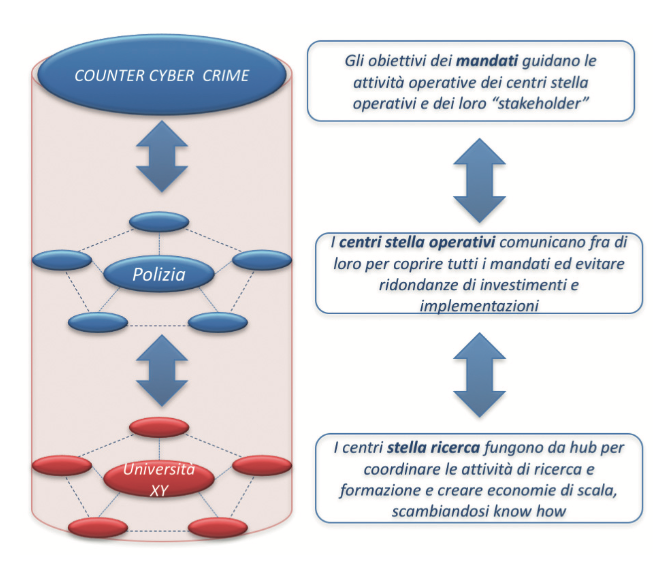

Un esempio di approccio, sopra descritto, è la piattaforma OF2CEN per lo scambio di dati strutturati fra le banche e la Polizia Postale. La Polizia Postale funge da hub o centro stella. Le banche inviano i dati della transazione fraudolenta al hub centrale che le raccoglie, ne anonimizza quota parte e trasferisce quella parte di informazione utile alle altre banche per contrastare il replicarsi della frode.

La piattaforma potrebbe essere unica e modulare con viste in base alle autorizzazioni e alle esigenze, con anonimato della fonte (conosciuta solo dal hub centrale). Questo si sposerebbe con il principio “Need to share”, permettendo la condivisione di informazioni soprattutto di natura tattica, in maniera immediata. Nel caso, poi, un attore riscontri un’evidenza nel suo sistema, identica a quella segnalata nella piattaforma, allora potrebbe entrare in gioco il principio “Need to know” e l’attore potrebbe fare richiesta all’amministratore del sistema per maggiori dettagli e per essere messo in contatto con il segnalante. In questo modo si può mantenere un certo grado di anonimato, di efficienza e di efficacia del sistema di condivisione.

Ritornando al piano, una chiara visione dei servizi erogati dal sistema nazionale sarebbe stato utile per indirizzare gli investimenti in maniera precisa, attribuire la responsabilità, definire il ruolo degli altri attori e il piano di sviluppo. Alcune linee di azione sembrano ridondanti o sovrapposte. Una definizione dei perimetri di azione e dei servizi a monte avrebbe diminuito aree interpretative grigie.

Stessa cosa vale anche per lo stato di avanzamento dei lavori. Sarebbe stato interessante averne visione per comprendere lo stato delle cose, anche a grandi linee. Una maggiore definizione dei compiti fra i diversi attori, con anche una rinuncia all’erogazione di determinati servizi per verticalizzare le competenze su altri, potrebbe portare ad economie di scala sia in termini di risorse umane che economiche.

L’importante è capire il progetto del Sistema Paese in modo da poter sfruttare al meglio i pochi finanziamenti disponibili. Non siamo super potenze e non abbiamo disponibilità di budget paragonabili a Stati Uniti, Russia o Cina. Pertanto, una definizione dell’architettura non solo in termini di “caselle” ma anche di servizi e flussi informativi potrebbe aiutare a risparmiare. In ambito risorse umane vale lo stesso concetto chiave, ridistribuire le risorse in base alle esigenze e alle competenze, purché si faccia sistema.

Il rischio altrimenti è di investire tutti negli stessi servizi, duplicando i costi, il numero di risorse ingaggiato, la formazione erogata e così via. L’Italia non può permetterselo.

E’ fondamentale che per agire da sistema, si ragioni come un sistema in cui ognuno ha un ruolo funzionale all’interno del sistema stesso. Una macchina, un corpo umano sono sistemi in cui ogni componente ha un ruolo preciso.

Attribuendo a un ente il ruolo e i servizi che deve erogare, gli si permette di focalizzare la sua attenzione, i suoi investimenti e il suo tempo a migliorare i servizi stessi. Inoltre, diverrebbe anche il referente per attività di ricerca e sviluppo in grado di migliorare e rafforzare le attività. Le Università e i centri di ricerca avrebbero dei referenti specifici su determinate tematiche a cui rivolgersi per partecipare assieme a bandi europei, ad esempio. Lo stesso mondo accademico potrebbe strutturarsi in modo da avere dei coordinatori tematici per le attività di ricerca e sviluppo in ambito cyber (es. sicurezza sistemi industriali di controllo, sicurezza sistemi finanziari…).

Ad esempio, prendendo i 5 mandati tematici previsti nel “National Cyber Security Framework Manual” del NATO Cooperation Cyber Defence Centre of Excellence (Internet Governance & Cyber Diplomacy; Crisis Management & Critical Infrastructure Protection; Counter Cyber Crime;…), si potrebbe identificare l’ente responsabile del mandato e i servizi che deve coordinare ed erogare. Per coordinare ed erogare si intende, definire il processo, gli attori coinvolti, le informazioni necessarie, l’output da disseminare e i livelli autorizzativi per visionare l’output.

Discorso a parte richiederebbe il reparto Difesa dove le implicazioni sono di maggior rilievo. Sistemi di puntamento, sistemi di navigazione, sistemi di controllo, sistemi integrati interforze e altro ancora si basano su reti informatiche.

Come venne riportato in un report della Northrop Grumman, consegnato alla U.S. – China Economic and Security Review Commission, un router Internet tipicamente può avere componenti prodotti in 16 aree geografiche diverse. Il controllo della supply chain è fondamentale per evitare eventuali manomissioni di uno o parte dei componenti. Si dovrebbero instaurare controlli sulla catena del valore, come è stato fatto in passato dagli Stati Uniti per il controllo delle importazioni con il C-TPAT (Customs-Trade Partnership Against Terrorism), dopo le vicende dell’11 settembre 2001.

Lo spazio cibernetico si presta a fenomeni di guerra ibrida, molto più di altri. Lo hanno dimostrato le campagne di Anonymous che si basano sul movimento di aggregazione delle persone verso tematiche specifiche, unendo persone di culture, razze e religioni diverse. Il concetto geopolitico è stato espresso da Bertrand Badie nel “La fin des territories” mentre sul fenomeno specifico di aggregazione di Anonymous ne ha parlato Gabriella Colemann in “I mille volti di Anonymous”.

Lo dimostrano le tecnologie software e hardware, prodotte all’estero e che vengono dispiegate in settori chiave, anche della Difesa. In qualche settore si sta cercando di evitare troppe dipendenze da fornitori esteri ma è una battaglia ardua da portare avanti e di lungo periodo. Aziende private straniere sono presenti globalmente. Solo per darvi alcuni numeri:

400 milioni di device in tutto il mondo montano la stessa versione di sistema operativo;

100 milioni di smartphone di un unico marchio venduti in tutto il mondo;

1,65 miliardi di persone usano lo stesso social network.

Sono numeri impressionanti che rendono l’idea di come la tecnologia sia pervasiva e diffusa. Inoltre, effetti distorsivi sulla vita politica, mediante uso di fake news o dei social, sono stati evidenziati durante le ultime elezioni politiche di alcuni Paesi con campagne di disinformazione o “distrazione popolare”.

Le teorie geopolitiche del passato avevano un concetto chiave, una sorta di filo rosso che le accomunava. Chi dominava un determinato settore o area, avrebbe dominato il mondo. T. Mahan parlava di egemonia dei mari; H. Mackinder del centro della terra o Heartland; N. Spykman del Rimland; P. de Servesky dell’Air Power. Queste teorie condizionarono strategie e politiche di rafforzamento militare. E’ un argomento che riprendo spesso.

Chissà che questo filo rosso non sia valido anche per il cyber spazio. Fatto sta che da questo punto di vista, l’Italia sarebbe disarmata. In caso di conflitto

mondiale, alcune aziende tecnologiche straniere si troverebbero fra l’incudine e il martello. Dove l’incudine è il governo che probabilmente richiederebbe lo sfruttamento delle tecnologie civili a scopo militare e il martello, rappresentato dalla reputazione nei confronti dei clienti in caso di schieramento durante il conflitto. Le National Mobilization Law servono a questo: autorizzare la nazione all’utilizzo di settori o aziende private a scopi bellici. E’ successo in passato in Giappone, USA, UK, lo ha ribadito pure la Cina con la Nationa Defense Mobilization Law del 2010. Nulla osta che in futuro si possano ripetere queste dinamiche anche nel settore cibernetico.

Non era mia intenzione divagare, ma è necessario considerare tutti gli aspetti per comprendere dove e come possiamo agire per proteggere i nostri servizi, le nostre reti e i nostri dati. Analizzare gli scenari di impatto e le derive anche più catastrofiche sono la base per poi comprendere quali sono le forze che dovrebbero essere idealmente messe in campo per poi definire quali possono effettivamente essere realizzate in base alle risorse disponibili.

Ed è il divario fra dovere e potere che deve essere colmato attraverso sistemi nazionali integrati intelligenti in grado di sfruttare al meglio tutte le risorse disponibili per raggiungere un livello di resilienza accettabile.

Questo significa conoscere le proprie reti, conoscere gli effetti dell’interruzione di servizio, gli impatti sulla popolazione e contromisure da prendere per mantenere resiliente il Paese.

Non mi stancherò mai di esortare gli addetti al settore a leggersi un libro interessante al riguardo, “Blackout” di Marc Elsberg, in cui si prospetta un attacco alla rete smart grid europea e si illustrano le potenziali conseguenze di un attacco persistente. E’ un romanzo ma gli scenari sono plausibili.

Concludendo, il Piano Nazionale presenta tutti gli ingranaggi essenziali per costruire uno splendido “motore”, ma il manuale di istruzione e la raffigurazione finale del motore potrebbero essere più chiari.