Il Security Cloud

Il cloud computing introduce la virtualizzazione e le economie di scala in cui gli utenti condividono risorse informatiche e servizi migliorando le performance aziendali tecnologiche. Questo fatto ha attirato i fornitori di servizi cloud per ridurre al minimo i costi aziendali mentre gli utenti sono attratti dalla flessibilità del pagamento a consumo e dal relegare molti aspetti della sicurezza cyber ai Providers dei servizi.

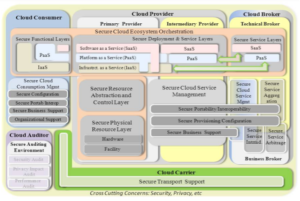

La maggior parte delle piattaforme di Cloud Computing implementano oramai i requisiti del Security Cloud NIST il cui framework di riferimento è fornito dal NIST Cloud Computing Security Reference Architecture (NCC-SRA): un framework che:

- identifica un core set di componenti di sicurezza che possono essere implementati in un ecosistema per proteggere l’ambiente, le operazioni e i dati migrati nel cloud;

- fornisce, per ogni Cloud Actor, il core set di Componenti di Sicurezza che ricadono sotto la loro responsabilità a seconda dei modelli di distribuzione e di servizio;

- definisce un modello architetturale formale incentrato sulla sicurezza che aggiunge un livello di sicurezza al NIST SP 500-292[B001].

- fornisce diversi approcci per l’analisi dei dati raccolti ed aggregati.

L’approccio alla protezione di un ecosistema cloud è intrinsecamente correlato al modello di servizio di cloud computing : SaaS (Software as a Service), PaaS (Platform as a Services) e IaaS (Infrastructure as a Service) e al modello di implementazione (Pubblico, Privato, Ibrido o Community) che meglio si adatta alle mission aziendali ed ai requisiti di sicurezza dei Consumers. Per ogni caso d’uso di dati migrati nel cloud, è necessario che il Consumer valuti i particolari requisiti di sicurezza nello specifico contesto architetturale erogato per meglio mappare i controlli e le pratiche di sicurezza adeguati nelle categorie tecniche, operative e gestionali di riferimento. Sebbene l’architettura per la sicurezza del cloud erediti un ricco corpus di conoscenze generali di sicurezza delle reti e sicurezza delle informazioni, esso affronta anche i requisiti di sicurezza specifici innescati da caratteristiche univoche come: ampio accesso alla rete – diminuzione della visibilità e del controllo da parte dei Consumer – confini dinamici del sistema e ruoli/responsabilità mescolati tra consumatori e fornitore dei servizi – Multilocazione, Residenza dei dati, Servizio misurato, Aumento significativo della scalabilità (on demand), della dinamicità (elasticità, ottimizzazione dei costi) e complessità (automazione, virtualizzazione).

Le caratteristiche del security cloud computing, sopra elencate, spesso presentano una grande varietà di rischi aggiuntivi per la sicurezza che sono diversi da quelli delle soluzioni informatiche tradizionali. Per preservare la pre-migrazione e il livello di sicurezza dei propri dati una volta che sono stati spostati nel Cloud, le strutture tecniche preposte devono essere in grado di identificare tutti i controlli o i componenti di sicurezza adattandoli ai rischi specifici del cloud con largo anticipo e su richiesta del Cloud Provider attraverso mezzi contrattuali adeguati e SLA (Service Lever Agreement) specifici, affinchè tutti i Componenti di Sicurezza siano identificati e controllati pienamente, nonchè accuratamente implementati.

Nasce l’esigenza dei Cloud Providers di testare ripetutamente la sicurezza degli ambienti virtuali sottostanti e comunque è buona norma dotarsi di Simulatori che simulino attacchi cyber di vario profilo e tipologia all’interno degli ambienti gerarchici del Cloud. Questi simulatori dovranno presentare caratteristiche specifiche differenti dai più tradizionali Cyber Range o dalle recenti piattaforme di Vulnerability Assesment.

Fig. 1 Framework generale di un Security Cloud NIST

Fig. 1 Framework generale di un Security Cloud NIST

I simulatori di attacchi nei domini del Security Cloud

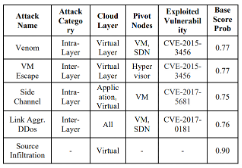

Un simulatore di attacchi cyber su Security Cloud Computing deve tener conto del fatto che le piattaforme virtuali sono esposte ad attacchi che tendono a sfruttare le vulnerabilità nei componenti strutturali sottostanti la nuvola, sfruttando le interdipendenze dei vari processi afferibili ad uno o più servizi.

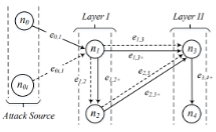

Tale concatenamento si traduce in attacchi a più fasi in cui l’attaccante attraversa diversi segmenti del cloud residente, in diversi strati dell’architettura, per meglio raggiungere l’obiettivo. Suddividendo , ad esempio, il cloud in tre diversi livelli logici è possibile evidenziare come attacchi in più fasi a Riservatezza(Confidenzialità), Integrità e Disponibilità(Availability) definiti in Fig. 1 con acronimo CIA, si intercalano con SaaS, PaaS e Modelli di servizi IaaS e/o con viste del tipo: DMZ, Front End e Back End. Inoltre, è possibile generare percorsi di attacco in più fasi basati su vulnerabilità esposte nei componenti in tutti gli strati del cloud. Inoltre, modellando i componenti degli eventi di attacco secondo il Teorema Fondamentale sulle Simulazioni [B002] è possibile definire variabili aleatorie gestite con funzioni cumulative inverse ce acquisiscono dati forniti da generatori di numeri pseudo casuali per caratterizzare il percorso di attacco perseguito da un determinato modello matematico di attacco , generando poi curve di densità di probabilità della risultante di tali percorsi per dedurre la natura dell’attacco e suggerire il miglior processo di mitigazione della sicurezza in base alla natura e tipologia dei processi simulati.

Pertanto, il Security Cloud deve affrontare i problemi di sicurezza diretti non solo verso Riservatezza, Integrità e Disponibilità (d’ora innanzi denominata CIA) dei dati dell’utente ma anche quelli infrastrutturali. I dati di gestione sono i dati utilizzati per gestire i vari componenti cloud in ciascuno strato e pertanto saranno attenzionati in modo prioritario.

Fig.2 -Partizionamento ideale di un Cloud per lo studio e la simulazione di attacchi complessi.

Fonte [B003]

Dal momento che ci sono diversi attacchi informatici diretti alle varie componenti che costituiscono l’infrastruttura Cloud, l’attacco risultante coinvolge una superficie così ampia che richiede una analisi sulle interconnessioni tra gli attacchi. Esistono nel cloud semplici attacchi che sfruttano la poca conoscenza di utenti sprovveduti ed attacchi più complessi accuratamente predisposti sotto il profilo APT (Advanced Persistent Threat) che rappresentano tutti i rispettivi vettori di attacco e che possono ingannare anche i più esperti difensori. Gli aggressori, il più delle volte intenzionati all’esfiltrazione di dati, possono integrare questi vettori di attacco come una risultante molto complessa dei singoli attacchi più elementari per i quali è richiesta necessariamente una specifica analisi dei movimenti laterali.

Da questo punto di vista una simulazione che integri le TTP MITRE (Tactics, Techniques, and procedures) correlandole alle CVE ( Common Vulnerabilities and Exposures) con la relativa probabilità del verificarsi dell’evento malevolo, sarebbe auspicabileper migliorare l’efficacia preventiva di ciascuno di questi percorsi di attacco. Lo studio delle metodologie di composizione e implementazione di attacchi adottati dagli aggressori su ambienti cloud sono chiaramente di importanza strategica. La virtualizzazione, che è la tecnologia principale su cui il cloud computing si basa, espone gli ambienti, in modo particolare, ad uno spettro molto ampio di vettori di attacco che prendono di mira, in special modo, i data center presenti nel cloud e quelli condivisi in rete durante le istanze di migrazione. Al contrario degli attacchi informatici convenzionali, quelli nel Cloud sono basati su una maggiore attività di ricognizione, sorveglianza ed esfiltrazione e ciò necessità di un approccio diverso nell’affrontare e contrastare gli attacchi stessi.

Da questo punto di vista una simulazione che integri le TTP MITRE (Tactics, Techniques, and procedures) correlandole alle CVE ( Common Vulnerabilities and Exposures) con la relativa probabilità del verificarsi dell’evento malevolo, sarebbe auspicabileper migliorare l’efficacia preventiva di ciascuno di questi percorsi di attacco. Lo studio delle metodologie di composizione e implementazione di attacchi adottati dagli aggressori su ambienti cloud sono chiaramente di importanza strategica. La virtualizzazione, che è la tecnologia principale su cui il cloud computing si basa, espone gli ambienti, in modo particolare, ad uno spettro molto ampio di vettori di attacco che prendono di mira, in special modo, i data center presenti nel cloud e quelli condivisi in rete durante le istanze di migrazione. Al contrario degli attacchi informatici convenzionali, quelli nel Cloud sono basati su una maggiore attività di ricognizione, sorveglianza ed esfiltrazione e ciò necessità di un approccio diverso nell’affrontare e contrastare gli attacchi stessi.

Alla luce di quanto esposto, modellare attacchi di questa natura richiede la conoscenza dei profili degli attori della minaccia appropriati nelle corrispondenti formulazioni dei modelli di attacco. La formulazione parametrica richiede: il percorso di attacco, gli scopi, la suddivisione dell’infrastruttura cloud in una astrazione a più livelli. Il partizionamento del cloud come in Fig.1  consente di acquisire tutti e tre i modelli di servizi di cloud computing (SaaS, IaaS e PaaS ) e quindi simulare e studiare gli attacchi associati. Si richiede inoltre la formulazione di un sistema di probabilità condizionate degli attacchi ed un sistema di scoring per caratterizzare i percorsi di attacco e generare curve di densità di probabilità per le analisi complessive di scenario. I nodi (n0,n1,n2,n3..) e i bordi critici(e1.1…e1.n), come evidenziato in figura, continuano a fungere da input nella formulazione di misure per contrastare i rispettivi tentativi di attacco simulato sui Layer definiti.

consente di acquisire tutti e tre i modelli di servizi di cloud computing (SaaS, IaaS e PaaS ) e quindi simulare e studiare gli attacchi associati. Si richiede inoltre la formulazione di un sistema di probabilità condizionate degli attacchi ed un sistema di scoring per caratterizzare i percorsi di attacco e generare curve di densità di probabilità per le analisi complessive di scenario. I nodi (n0,n1,n2,n3..) e i bordi critici(e1.1…e1.n), come evidenziato in figura, continuano a fungere da input nella formulazione di misure per contrastare i rispettivi tentativi di attacco simulato sui Layer definiti.

Orientamenti di mercato

Tecnologie israeliane e americane puntano attualmente a fornire simulatori che direttamente negli ambienti cloud di pre-esercizio o di esercizio consentano di testare la vulnerabilità e i movimenti laterali in tipici attacchi APT. In questi ambienti non sempre è possibile categorizzare le tipologie di servizi Cloud già presenti. Stiamo parlando di migliaia di processi attivi che non hanno subito un adeguato processo di “clusterizzazione” ed identificazione tipologica a monte, pertanto tutti quei simulatori non dotati di funzioni di reverse discovery avranno molti problemi ad operare su servizi differenti dai Data Base. Quello che viene richiesto ad un simulatore di attacchi avanzato in Cloud è espresso nei seguenti tre punti:

• Scansione dinamica che simuli potenziali esposizioni di rete per fornire livelli più approfonditi di convalida del rischio, con prove certe come il contenuto della risposta e il codice di stato sui propri vettori di attacco.

• Rilevazione di eventi cloud che vengono acquisiti e monitorati dalle regole di rilevamento, arricchite con grafici per la corretta contestualizzazione, nonché la possibilità di estendere le scansioni malware con feed personalizzati di informazioni sulle minacce.

• Indagini sugli eventi cloud tramite raccolta di dati forensi su larga scala.

Autore: Francesco Corona

BIBLIOGRAFIA UTLE

[B001] https://pages.nist.gov/NIST-Tech-Pubs/SP500.html[B002] Giuseppe Yazeolla – Principi e metodi di simulazione discreta – Franco Angeli Editore ed. 2016

[B003] Aaron Zimba, Victoria Chama – Cyber Attacks in Cloud Computing: Modelling Multi-stage Attacks using Probability Density Curves – I. J. Computer Network and Information Security, 2018, 3, 25-36