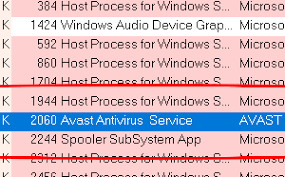

AntiTrack, una funzionalità offerta da Avast (e da AVG, società controllata da Avast) per proteggere la privacy dei suoi utenti, risulta vulnerabile ad attacchi che consentirebbero ai pirati di intercettare o dirottare il traffico di rete. Il difetto di sicurezza è stato riscontrato nel motore JavaScript di Avast, un componente interno dell’antivirus Avast che analizza il codice JavaScript per malware prima di consentirne l’esecuzione nei browser o nei client di posta elettronica.

La vulnerabilità (CVE-2020-8987) segnalata la prima volta nell’agosto del 2019 e risolta solo il 9 marzo 2020, impatta sul sistema messo in campo da Avast, sfruttando un proxy per reindirizzare il traffico Internet.

Il problema, spiegano gli esperti, è che il server proxy non controlla il certificato del sito a cui si collega. In pratica, chiunque potrebbe tranquillamente portare un attacco Man in the Middle e intercettare il traffico Internet trasmesso. Basta inviare ad un utente un file JS o WSH dannoso via e-mail o indurre un utente ad accedere a un file intercettato con codice JavaScript dannoso.

Non solo: sarebbe possibile anche dirottare la navigazione di chi utilizza AntiTrack per fargli visualizzare siti Internet contenenti codice malevolo.

“Eventuali vulnerabilità in questo processo sono fondamentali e facilmente accessibili agli autori di attacchi remoti”, ha detto Tavis Ormandy lunedì, quando ha anche rilasciato uno strumento che ha utilizzato per analizzare l’antivirus dell’azienda.

Come si legge nel report pubblicato da David Eade (il ricercatore che ha individuato il problema) Avast ha risolto il problema, anche se dopo molto tempo, pubblicando un aggiornamento del suo software solo nei giorni scorsi.

https://www.davideade.com/2020/03/avast-antitrack.html

https://www.zdnet.com/article/avast-disables-javascript-engine-in-its-antivirus-following-major-bug/