Continuano a circolare in questi giorni e-mail e PEC che, facendo leva sull’emergenza corona virus, promuovono strumenti per il telelavoro e prodotti dalle dubbie funzionalità. Sfortunatamente, in alcuni casi si tratta di veri e propri malware.

Va ricordato che con la necessità del telelavoro si aggiunge, per i lavoratori, una maggiore responsabilità per la sicurezza del proprio computer.

Per esempio, lavorare su un dispositivo che fino a qualche settimana fa era destinato all’uso privato, deve necessariamente tenere in considerazione il contesto sensibile in cui lo si usa (come quando accediamo ad applicativi critici e dati sensibili), e ciò comporta delle vere e proprie restrizioni sull’utilizzo, data la necessità di adottare misure extra di sicurezza ed una maggiore attenzione alle truffe.

Le organizzazioni ed i datori di lavoro possono controllare e gestire gli aspetti di sicurezza tecnici opportuni anche da remoto ma non possono controllare il fattore umano che, in questa situazione di emergenza, può essere più vulnerabile del solito.

Un furto di password per l’accesso ai gestionali di lavoro o alle caselle PEC dell’amministrazione, o la circostanza in cui il nostro computer diviene parte di una botnet, causerebbero un danno a tutta l’organizzazione/PP.AA generando una serie di danni collaterali di difficile contenimento.

Ecco di seguito una serie di accorgimenti generali a cui attenersi:

1. Non installare software

Soprattuto se a seguito di sollecitazioni via e-mail. Nel caso sia un tecnico della vostra amministrazione/azienda a richiedere l’installazione, verificate attentamente il contesto: l’e-mail era attesa? Le frasi sono grammaticalmente corrette? Il software da installare ha un fine specifico, un beneficio richiesto dall’organizzazione? Eventuali link nell’e-mail puntano a siti conosciuti? Il mittente è corretto anche se è conosciuto?

Si può chiedere conferma rispondendo all’e-mail ma questo può esporre al rischio di successivi tentativi di frode. Nel dubbio, si può telefonare al contatto in calce alla mail.

2. Documenti

Inutile ribadire che anche il tema corona virus, come quello dei pagamenti, degli ordini o delle tasse è stato usato per incuriosire le vittime a fare aprire un documento Word o Excel;

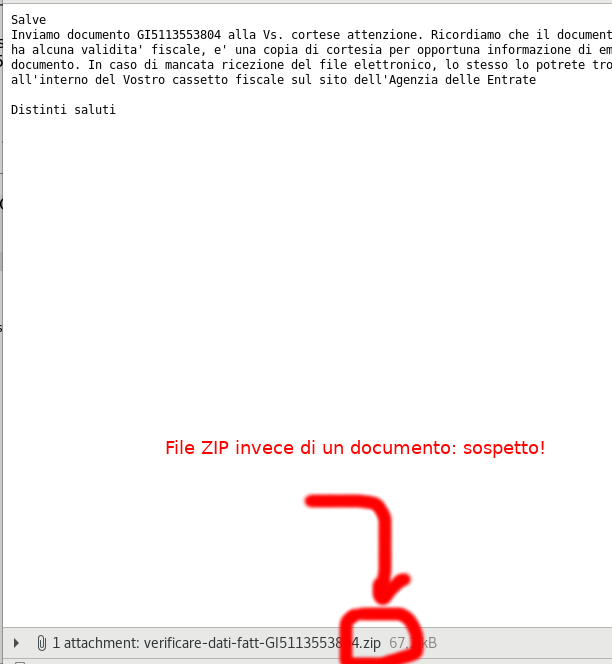

Normalmente, nessuno (autorità comprese) invierebbe comunicati dentro archivi compressi (ZIP, RAR, TAR, GZ). Il formato preferenziale per le comunicazioni è PDF o P7M, questi formati (specie il primo) non è totalmente assente da brutte sorprese ma è più difficile condurvi un attacco completo.

Alcune amministrazioni o aziende usano Word come editor di testo, i documenti Word possono contenere macro malevole ma nelle versioni recenti queste sono usabili solo in formati appositi. Prima di aprire un documento Word verificare che l’estensione sia DOCX e non DOCM o DOC. Quest’ultimo formato è usato anche da versioni molto vecchie di Word.

Analogo discorso vale per i file Excel, XLSX è l’estensione sicura.

In ogni caso non abilitare mai le macro, i criminali usano immagini e trucchi vari per fare sembrare il documento incompleto o senza formattazione. Nessuna comunicazione necessita delle macro.

Versioni molto vecchie di Office (esempio, 2010) sono vulnerabili ad alcuni attacchi. Meglio aggiornarle!

3. Phishing

3. Phishing

Come spiega l’azienda di sicurezza informatica Sophos, una delle ultime truffe consiste nell’invio di una serie di email apparentemente scritte dall’Organizzazione Mondiale della Sanità (Oms) che, col pretesto di fornire informazioni su come proteggersi dal contagio, induce gli utenti italiani a installare Trickbot, un malware capace di rubare i documenti e le password presenti sul computer.

Stando a quanto riportato da Sophos, la finta email dell’Oms, il cui oggetto è “Coronavirus: informazioni importanti su precauzioni”, ha già raggiunto 10mila organizzazioni in Italia. Per indurre gli utenti a scaricare l’allegato, gli hacker, nascosti dietro la firma “Dr. Penelope Marchetti”, fingono che si tratti di un documento contenente indicazioni utili sulle precauzioni da adottare per evitare l’infezione da coronavirus.

In questi casi dobbiamo stare attenti a non inserire mai username e password, tantomeno quelli usati per lavoro, su siti o programmi che non siano sicuri (come quelli dell’amministrazione o dell’azienda).

https://news.sophos.com/en-us/2020/03/04/trickbot-campaign-targets-coronavirus-fears-in-italy/nbsp;

https://www.cert-pa.it/notizie/coronavirus-attenzione-agli-sciacalli/

https://www.cert-pa.it/segnalazioni/

Guarda la video pillola sul phishing su Cybersecurity Trends👇🏼