Le applicazioni sono il nuovo campo di battaglia della sicurezza delle informazioni

Autore: Paolo Arcagni,

Sr. Manager, System Engineering Italy & Iberia di F5 Networks

Nei primi 30 anni di vita, Internet ha rappresentato principalmente un mezzo di trasmissione che permetteva agli utenti di spostare rapidamente le informazioni elaborate localmente in posizioni geograficamente diverse per ulteriori elaborazioni o utilizzi. L’archiviazione locale era ancora la norma e le informazioni trasmesse costituivano, nella maggior parte dei casi, un piccolo sottoinsieme di dati significativi che erano già stati visionati e analizzati dalle persone. C’erano alcune eccezioni ma, nella maggior parte dei casi, le informazioni che viaggiavano attraverso Internet restavano un piccolo sottoinsieme di un archivio più ampio di informazioni.

Negli ultimi 20 anni, Internet è cresciuto gradualmente diventando un luogo che contiene una percentuale sempre maggiore di tutte le informazioni disponibili e una piattaforma non solo di trasmissione ma anche di archiviazione ed elaborazione dei dati a qualsiasi livello di astrazione.

Una delle conseguenze interessanti è che il divario tra il software, che ha elaborato e archiviato le informazioni, e le reti, che le hanno trasmesse e visualizzate (spesso in file HTML statici che chiamiamo siti Web) è crollato. Praticamente tutto il software è ospitato online o ha bisogno di una connessione Internet per funzionare e gli utenti necessitano di connessioni Internet per aggiungere il contesto e il valore che trasforma i dati in informazioni. In questo mondo, tutte le applicazioni sono collegate in rete e tutte le reti terminano in applicazioni.

L’applicazione oggi

Oggi le applicazioni sono il punto focale delle Operation moderne delle aziende private e, sempre più, anche delle organizzazioni non profit e del settore pubblico. Webmail, social media, motori di ricerca, servizi di online banking, prenotazione viaggi, database, streaming multimediale, eLearning e sistemi di gestione dei contenuti, che hanno sostituito i siti statici, sono tutti applicazioni. Come punto di incontro di utenti e reti, le applicazioni rappresentano il valore che definisce la maggior parte delle aziende e il punto di accesso a quello che gli aggressori apprezzano di più: i dati.

F5 ha scelto di focalizzarsi sulle applicazioni perché hanno inesorabilmente conquistato il centro della scena come componente determinante di Internet. Nell’ultima edizione del nostro F5 Application Protection Report 2019 appare, infatti, evidente che l’unico obiettivo al quale gli aggressori danno più importanza delle applicazioni web sono gli utenti che si connettono a queste applicazioni, e che rappresentano il primo tassello per ottenere l’accesso ai dati.

L’evoluzione dei data breach e le principali minacce: il phishing sempre più protagonista

Uno dei capitoli più interessanti dell’analisi di quest’anno riguarda le tipologie di violazione dei dati che abbiamo affrontato esaminando i modelli dei diversi settori, le cause e le ripercussioni.

Nel 2018 avevamo esaminato 384 violazioni avvenute negli Stati Uniti nel 2017 in quattro stati: California, Idaho, Oregon e Washington. La maggior parte delle normative negli Stati Uniti richiedono che le vittime siano informate delle violazioni dei dati, ma al momento solo pochi procuratori hanno raccolto e condiviso pubblicamente le lettere sulla violazione sui propri siti Web. Poiché California, Washington, Idaho e Oregon rappresentano oltre il 16% della popolazione degli Stati Uniti, abbiamo ritenuto la dimensione del campione fosse sufficiente per consentirci di trarre alcune conclusioni interessanti. Nell’edizione di quest’anno abbiamo esteso la nostra analisi a 761 violazioni segnalate nel 2018 in 10 stati che rappresentano il 21,4% della popolazione degli Stati Uniti: California, Washington, Wisconsin, Vermont, New Hampshire, Iowa, Maryland, Oregon, Idaho e Delaware.

Nel 2018, avevamo identificato due principali vettori di attacco – l’injection di codice tramite formjacking e il phishing. In particolare, avevamo scoperto che lo skimming via injection delle carte di pagamento era la minaccia principale per le applicazioni. Si trattava di attacchi di injection che sfruttano le vulnerabilità delle applicazioni Web locali per caricare gli skimmer software delle carte di pagamento (a volte indicati nei report sulle violazioni come malware) in moduli di immissione dei pagamenti non sicuri. Gli attacchi di questo tipo rappresentavano il 21% di tutti i data breach analizzati e includevano molte delle violazioni basate su injection più significative avvenute durante il 2017. La maggior parte dei moduli di pagamento e delle applicazioni che gestivano “un carrello della spesa” compromesso erano eseguiti su PHP; inoltre, abbiamo scoperto che i tentativi di exploit PHP costituivano il 58% del traffico totale di attacco osservato dai sensori Loryka nel 2017.

Il phishing e altre tipologie di attacco al controllo degli accessi sono stati la seconda minaccia più significativa del 2018, rappresentando il 14% di tutte le violazioni analizzate. Nel corso del 2018 abbiamo scoperto che le campagne di phishing si stavano trasformando, diventando più sofisticate e rilevanti, quindi non ci ha sorpreso scoprire che, nel corso dell’ultimo anno, gli attacchi di phishing hanno effettivamente superato l’injection: il phishing è stato responsabile del 21% delle violazioni avvenute nel 2018 con una causa nota, mentre l’injection per lo skimming delle carte di pagamento era responsabile di circa il 12%. Gli exploit e le tattiche specifiche possono cambiare leggermente, ma i due punti più deboli su Internet sono le persone e i moduli delle carte di pagamento basati su PHP – destinati a conservare il loro primato di vulnerabilità.

Primo passo: violare l’accesso

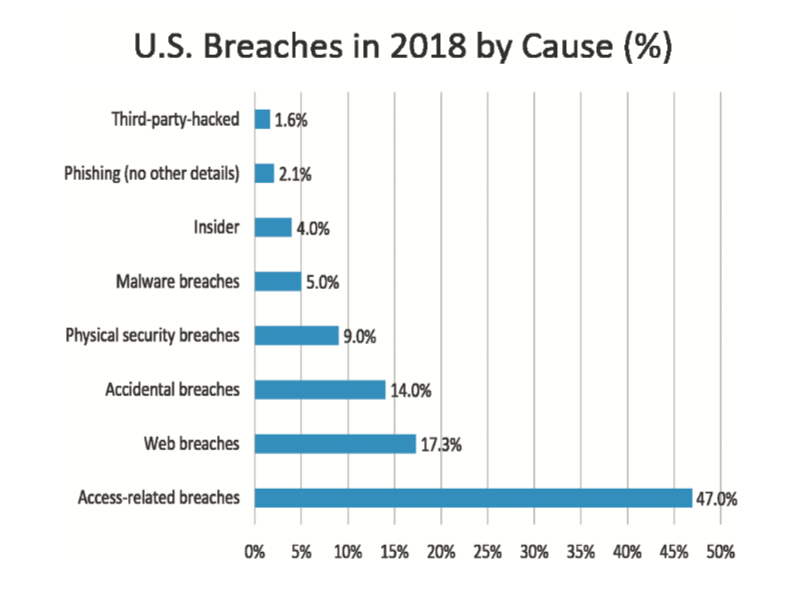

Le violazioni analizzate quest’anno dimostrano che gli esseri umani e le loro strutture di accesso continuano a essere uno dei punti più deboli delle applicazioni. Nel report di quest’anno, infatti, abbiamo riscontrato che la violazione dell’accesso rappresenta la percentuale più elevata tra le cause di violazione note, nel 47% dei casi.

Le sottocategorie all’interno della violazione dell’accesso sono molte e variegate, e comprendono il credential stuffing, il phishing per ottenere l’accesso alle credenziali di login, il brute forcing delle credenziali, e sono sostanzialmente tutte sono riconducibili a una forma di social engineering o al furto di credenziali. L’egemonia di queste tecniche rappresenta, in buona parte, un riflesso della forza di altri controlli tecnici:

perché se fosse più semplice aggirare completamente l’autenticazione, non vedremmo così tanti aggressori scegliere questa strada.

I principali target

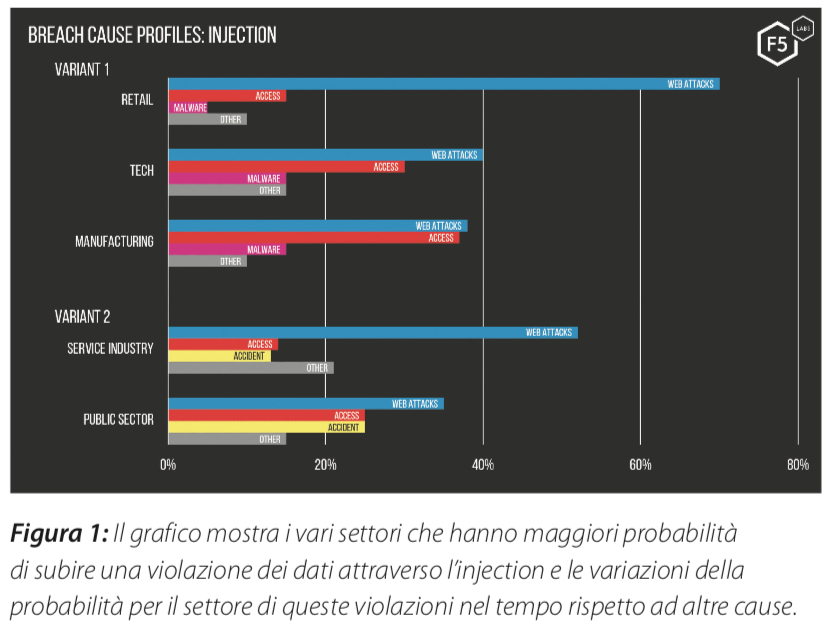

Siamo stati in grado di raggruppare le violazioni identificando due target principali, che corrispondono alle due minacce più comuni: phishing e injection.

1. Le organizzazioni che accettano carte di pagamento sul Web

Queste aziende presentano un tasso elevato di compromissioni, avvenute con l’injection di moduli di pagamento. Il settore del commercio al dettaglio, che si basa fortemente sulle transazioni online, ad esempio ha registrato un tasso sproporzionatamente elevato di compromissioni tramite injection, con il 72% delle violazioni provenienti da questo vettore. Altre realtà simili, nel campo del manufacturing e delle tech, registrano violazioni di questo tipo sempre maggiori e anche il settore pubblico dimostra un’incidenza elevata di attacchi avvenuti con successo tramite injection, probabilmente a causa della prevalenza dell’exploit Click2gov che ha perseguitato le autonomie locali e i siti delle utility nel 2017 e nel 2018. In breve, per le organizzazioni che accettano carte di credito per il pagamento online, gli attacchi con injection delle forme di pagamento, come Magecart, rappresentano un rischio significativo.

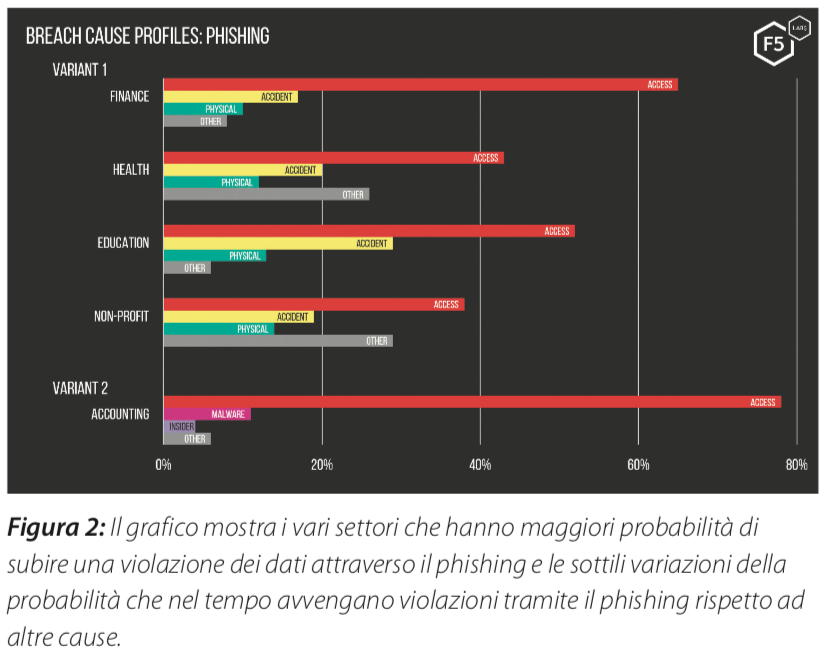

2. Le organizzazioni che possiedono dati identificativi utilizzabili per le frodi

L’altro profilo a rischio che abbiamo identificato riguarda le organizzazioni dei settori finanziario, sanitario, educativo, no profit e amministrativo, che hanno una probabilità estremamente più elevata di essere compromesse attraverso il phishing o l’accesso illecito alla posta elettronica. Questo profilo si articola in modo diverso rispetto al secondo e il terzo vettore di violazione più frequente. Il malware e le minacce interne, ad esempio, svolgono un ruolo più importante nel settore contabile mentre gli incidenti o le violazioni fisiche hanno una prevalenza maggiore nella finanza, sanità, istruzione e non profit. Tuttavia, tutti questi settori mostrano una probabilità estremamente più elevata di subire attacchi di phishing o altre violazioni della posta elettronica.

In molti di questi casi, la lettera di notifica della violazione riportava come soggetti non autorizzati fossero stati in grado di sottrarre informazioni personali non crittografate all’interno delle cache di posta elettronica dei membri dell’organizzazione, anche se la maggior parte delle aziende invita esplicitamente gli utenti a non archiviare informazioni sensibili nelle proprie caselle email, proprio per questo motivo.

I trend che abbiamo identificato sono significativi anche rispetto a come le organizzazioni dei diversi settori scelgono di conservare e trasmettere i propri asset più strategici. Quando il modello di business implica l’e-commerce, le stesse applicazioni di e-commerce rappresentano il percorso diretto verso l’obiettivo, senza presentare troppi ostacoli se non sono controllate correttamente. Non sorprende che le campagne Magecart all’inizio fossero dirette contro le vetrine Magento che funzionano su PHP, che, come abbiamo visto, continua a presentare una vulnerabilità preziosa per chi attacca.

Al contrario, le organizzazioni del secondo profilo, provenienti da settori come la finanza, l’healthcare e l’istruzione, possono archiviare le risorse sensibili lontano dai front-end web. Raggiungere gli obiettivi su tali reti di solito comporta attacchi complessi, a più fasi che richiedono un punto d’appoggio iniziale, che è quasi sempre offerto dal phishing e dalle violazioni dell’email. Sebbene sia certamente possibile trovare informazioni preziose nell’email, l’esfiltrazione di dati da fonti strutturate dall’uomo come l’e-mail è di solito laboriosa e vale la pena effettuarla solo per dati limitati e ricchi di valore, come proprietà intellettuali o comunicazioni politiche. Per attacchi su larga scala e orientati al profitto, l’e-mail rappresenta spesso solo il primo passo in una campagna più ampia per raccogliere informazioni personali (informazioni di identificazione personale), PHI (informazioni sanitarie protette) o PFI (informazioni finanziarie personali).

Conclusioni

I dati disponibili sulle violazioni ci offrono abbastanza elementi per concludere che il vettore di minaccia scelto da chi attaccherà dipenderà da dove e da come le organizzazioni hanno archiviato le risorse, obiettivo ultimo degli attacchi. Se, in virtù del loro modello di business, le organizzazioni orientate all’e-commerce devono archiviare PFI vicino ai propri front-end delle applicazioni, saranno proprio questi front-end a diventare il punto focale degli attacchi. Se le organizzazioni archivieranno i loro asset di valore altrove nelle reti, il social engineering e l’escalation dei privilegi saranno all’ordine del giorno, implicando quindi campagne di phishing.

Le applicazioni non sono solo il codice che eseguono, ma hanno a che fare con tutto ciò che le circonda che le fa nascere: architettura, configurazione, ulteriori risorse a cui l’applicazione si collega e, non ultimo i loro utenti. In altre parole, ci sono aspetti che hanno poco a che fare con la definizione ristretta di applicazione web, ma che possono avere enormi effetti sulla sicurezza di quell’applicazione.

La prevalenza di attacchi agli accessi, come il phishing, nei report sulle violazioni ci riporta a questo contesto più ampio segnalandoci la necessità di comprendere le applicazioni sia a livello dei singoli componenti che le compongono, sia a livello più ampio dell’intero ambiente in cui le persone le utilizzano.

Un’ultima riflessione che possiamo ricavare è che, nei vari settori di mercato presi in esame, le violazioni subite dalle aziende confermano il valore dei programmi di sicurezza basati sul rischio rispetto a quelli che impostati su best practice o checklist.

Sappiamo che gli attacchi che hanno avuto successo sono riusciti a tracciare con una certa precisione il punto in cui le organizzazioni avevano memorizzato il loro obiettivo, le risorse sensibili; ne consegue che le organizzazioni devono personalizzare i controlli e l’architettura rispetto alle minacce concrete che devono affrontare. Questo conferma una la nostra affermazione di lunga data: la valutazione del rischio deve rappresentare una pietra angolare di qualsiasi programma di sicurezza e il primo passo in qualsiasi risk assessment è un processo di inventario sostanziale e continuo.

Link: https://www.f5.com/state-of-application-services-report/interactive-report-2019