Introduzione

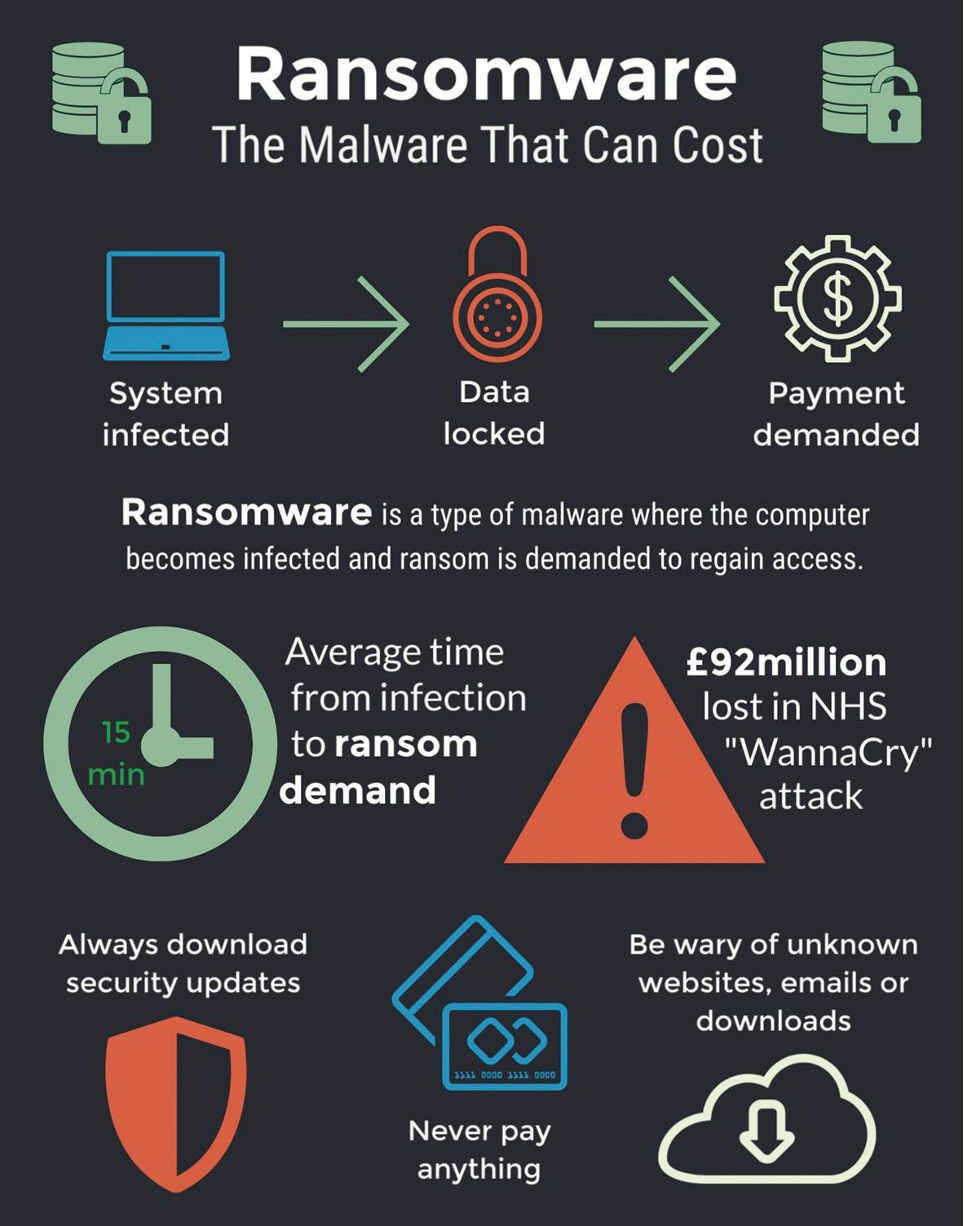

Il ransomware, un software dannoso che crittografa i file e richiede un pagamento per il loro rilascio, ha una storia lunga e leggendaria che risale a diversi decenni fa. Il primo esempio conosciuto di ransomware, il “Trojan AIDS”, è emerso alla fine degli anni ‘80 come presagio delle future minacce digitali. Tuttavia, è stato solo a metà degli anni 2000 che il ransomware ha iniziato a catturare veramente l’attenzione sia degli esperti di cybersecurity che dell’opinione pubblica, segnando l’inizio del suo significativo aumento di popolarità e prevalenza. Durante le fasi evolutive del ransomware, una particolare variante nota come “Reveton” ha raggiunto un famigerato status intorno al 2012. Questa variante ha adottato una metodo particolarmente sinistro impiegando messaggi a tema di polizia per intimidire le vittime e indurle a cedere alle sue richieste di pagamento. La manipolazione psicologica associata a tali messaggi ha aggiunto un nuovo livello di minaccia al panorama dei ransomware. Il panorama dei ransomware ha subito un cambiamento sostanzaile con l’emergere di varianti più sofisticate come “CryptoLocker” nel 2013. Questi ceppi avanzati di ransomware sfruttavano tecniche di crittografia avanzate rendendo i file delle vittime praticamente resistenti alla decrittazione senza l’intervento degli aggressori. Questa nuove tecniche hanno alzato considerevolmente la posta in gioco, poiché le vittime si sono trovate di fronte alla prospettiva di perdere per sempre i loro preziosi dati se non avessero pagato il riscatto.

Negli ultimi anni, la minaccia rappresentata dal ransomware è aumentata notevolmente, catturando l’attenzione globale a causa di incidenti di alto profilo come gli attacchi WannaCry e NotPetya. Questi attacchi su larga scala hanno dimostrato il caos e i blocchi che gli operatori di ransomware potrebbero scatenare. Ad aggravare il rischio, gli operatori di ransomware hanno evoluto le loro tattiche, includendo il concetto di doppia estorsione. Questa tecnica prevede non solo la crittografia dei file delle vittime, ma anche la minaccia di rendere pubblici dati sensibili e riservati, aumentando così in modo esponenziale la pressione sulle vittime affinché vengano rispettate le richieste di riscatto.

In questo panorama sempre più ostile, le infrastrutture critiche, le aziende di tutte le dimensioni, gli ospedali e le organizzazioni governative sono diventati tutti obiettivi primari per gli attacchi ransomware. Anche gli importi dei riscatti richiesti sono cresciuti in modo esponenziale, raggiungendo spesso cifre astronomiche, il tutto con pagamenti in criptovalute in grado di garantire un livello di anonimato agli autori dei reati. Per contrastare efficacemente la crescente minaccia del ransomware, è essenziale un approccio globale e multiforme. Questo approccio richiede gli sforzi congiunti di esperti di cybersecurity, forze dell’ordine e cooperazione internazionale. Le difese tecnologiche devono essere continuamente rafforzate per proteggersi dalle strategie in continua evoluzione degli operatori di ransomware. Altrettanto importanti sono gli sforzi delle forze dell’ordine volti a rintracciare e ritenere questi cybercriminali responsabili delle loro azioni. Poiché le minacce ransomware continuano a evolversi e mutare, mantenere uno stato di attenzione è fondamentale. Le misure proattive sono componenti essenziali di qualsiasi strategia di difesa. Rimanendo informati, preparati e coesi di fronte a questa piaga digitale, gli individui e le organizzazioni possono proteggere meglio se stessi e i propri dati dalla morsa insidiosa del ransomware.

Gli attacchi ransomware possono infatti scatenare un’ondata di conseguenze distruttive che si ripercuotono sia sulla vita individuale che sul panorama organizzativo. L’intricata rete di impatti che questi attacchi possono avere è di vasta portata e comprende vari aspetti del benessere degli individui:

Impatto sugli Individui

- Perdita di Dati: il ransomware non si limita a crittografare i file; interrompe l’accesso a ricordi preziosi e documenti importanti, lasciando le vittime con un evidente senso di perdita. Foto dal valore inestimabile, documenti cari e altri ricordi digitali possono essere rinchiusi a tempo indeterminato, privando le persone della loro eredità digitale.

- Perdita Finanziaria: le vittime si trovano a un bivio: pagare il riscatto o rischiare di perdere i propri dati per sempre. Il pagamento del riscatto può portare a significative difficoltà finanziarie, mentre la scelta di non pagare spesso comporta costi ingenti per il recupero dei dati e la riparazione del sistema. In entrambi i casi, le implicazioni finanziarie possono persistere a lungo anche dopo la fine dell’attacco.

- Violazione della Privacy: la minaccia del ransomware di esporre dati privati è simile a una violazione degli aspetti più intimi della propria vita. La semplice idea che informazioni sensibili vengano esposte ad attori malevoli può portare a una profonda violazione dei confini personali e a una compromissione della fiducia nelle piattaforme digitali.

- Impatto Emotivo: il carico emotivo conseguente a un attacco ransomware può essere molto pesante. I sentimenti simultanei di impotenza, ansia e frustrazione possono mettere a dura prova il benessere mentale. L’incapacità di accedere ai file personali, unita alla paura di una potenziale esposizione dei dati, può sfociare in stress, depressione e altri problemi emotivi.

- Furto di Identità: il furto di informazioni personali in un attacco ransomware può avere effetti a lungo termine. Le vittime potrebbero scoprire che i loro conti finanziari sono compromessi, le loro informazioni personali sfruttate e il loro senso di sicurezza distrutto. Ricostruire la fiducia nelle interazioni digitali e nei sistemi finanziari diventa una battaglia difficile.

Impatto sulle Organizzazioni

-

- Interruzione Operativa: l’impatto del ransomware sulle organizzazioni va oltre il mondo digitale. La paralisi dei sistemi e dei dati importanti può tradursi in interruzioni operative nel mondo reale. Questi attacchi possono bloccare la produttività, bloccare l’evasione degli ordini dei clienti e portare a ritardi nelle tempistiche dei progetti. In casi estremi, la portata dell’interruzione può costringere le organizzazioni a confrontarsi con la triste possibilità di interrompere completamente le loro attività.

- Danni Finanziari: le conseguenze finanziarie di un attacco ransomware possono essere impressionanti. La combinazione dei tempi di inattività, dei costi associati al ripristino dei dati e del sistema e delle potenziali azioni legali può infliggere un duro colpo ai profitti di un’organizzazione. Gli effetti a catena di tale danno finanziario possono ripercuotersi per anni, influenzando le opportunità di investimento, i piani di crescita e la stabilità economica complessiva.

- Danni alla Reputazione: gli effetti a catena delle violazioni dei ransomware si estendono al mondo dell’opinione pubblica. La divulgazione pubblica di un attacco può distruggere la reputazione di un’organizzazione, erodendo la fiducia di clienti, partner e stakeholder. La compromissione della fiducia può avere implicazioni di vasta portata, influenzando i tassi di fidelizzazione dei clienti, attirando l’attenzione negativa dei media e provocando potenzialmente un calo a lungo termine delle entrate.

- Ripercussioni Normative e Legali: per i settori che gestiscono dati sensibili, come quello sanitario e finanziario, le conseguenze di un attacco ransomware possono oltrepassare le crisi finanziarie e operative. La mancata protezione dei dati sensibili può portare a sanzioni normative, azioni legali e problemi di conformità. Le conseguenze legali potrebbero coinvolgere non solo i clienti che chiedono risarcimenti, ma anche le autorità di regolamentazione che esaminano attentamente le procedure di protezione dei dati dell’organizzazione.

- Perdita di Dati: nei casi in cui le organizzazioni scelgono di non pagare il riscatto o non dispongono di backup completi, la perdita di dati importanti diventa una triste realtà. Questa perdita può interrompere la business continuity, ostacolare i processi decisionali e impedire la pianificazione futura. Il vuoto lasciato da dati insostituibili può avere un profondo impatto sugli obiettivi strategici a lungo termine dell’organizzazione.

- Interruzione della Supply Chain: la natura interconnessa del ransomware può trasformarlo in un’infezione a catena, diffondendosi attraverso la rete di un’organizzazione e penetrando nelle reti dei suoi partner e fornitori. La conseguente interruzione della supply chain può estendersi a tutti i settori, colpendo più organizzazioni ed aggravando l’impatto iniziale sul soggetto target.

- L’interconnettività

La violazione iniziale del ransomware nelle difese di un’organizzazione è simile al paziente zero in una pandemia. Una volta dentro, cerca di propagarsi, sfruttando la natura interconnessa della rete. Ma non si ferma all’host interessato; si infiltra nelle reti di partner, fornitori ed entità interconnesse. Questo contagio digitale trasforma una singola violazione in un attacco diffuso, un incidente isolato in una crisi sistemica. - Reazione a catena dell’impatto

L’interruzione all’interno della rete di un’organizzazione è solo l’inizio. Man mano che il ransomware prolifera attraverso le reti interconnesse, innesca una reazione a catena, causando danni a tutti i settori. Alla supply chain, alla produzione, alla distribuzione, ai fornitori di servizi, ai rivenditori. Gli effetti si moltiplicano, amplificando esponenzialmente l’impatto iniziale. - Un parallelo nel mondo reale: NotPetya

Il famigerato ransomware NotPetya è un chiaro esempio della portata dell’interruzione della supply chain. Nel 2017, questo wiper distruttivo, mascherato da ransomware, ha preso di mira inizialmente le organizzazioni ucraine attraverso un software di preparazione fiscale. Tuttavia, la sua furia non si è limitata all’Ucraina. NotPetya si è propagato attraverso un colosso mondiale delle spedizioni, Maersk, paralizzandone le operazioni in tutto il mondo. L’infezione ha oltrepassato i confini, colpendo il colosso farmaceutico Merck, interrompendo la produzione e causando perdite finanziarie miliardarie. L’azione interconnessa del ransomware intensifica l’impatto dell’interruzione. Le organizzazioni, già alle prese con le conseguenze della propria violazione, si ritrovano a subire il peso delle vulnerabilità dei partner della supply chain. Gli effetti a cascata dei tempi di inattività, perdita di dati e conseguenze finanziarie diventano un groviglio intricato, poiché ogni soggetto coinvolto lotta per mitigare la crescente tensione.

- L’interconnettività

- L’impegno delle Risorse IT: La battaglia contro il ransomware richiede un notevole impiego di risorse IT, sottraendo attenzione e impegno ad altri progetti strategici. I team IT devono destreggiarsi nel complesso panorama della decrittazione, del recupero dei dati e del ripristino del sistema, spesso lavorando 24 ore su 24 per ridurre al minimo i tempi di inattività. Questa modifica può compromettere la strategia IT complessiva di un’organizzazione e rallentare l’innovazione tecnologica.

- Impatto sulle Assicurazioni Cyber: Le conseguenze di un attacco ransomware possono ripercuotersi nel campo delle assicurazioni cyber. Le organizzazioni che ne sono rimaste vittime potrebbero riscontrare un aumento dei premi o addirittura avere difficoltà a garantire la copertura in futuro. Ciò aumenta ulteriormente la posta in gioco, rendendo il recupero post-attacco ancora più oneroso dal punto di vista finanziario.

Noti Attacchi Ransomware – Uno Sguardo al loro Impatto

Noti Attacchi Ransomware – Uno Sguardo al loro Impatto

WannaCry (2017): questo famigerato attacco, sfruttando una vulnerabilità di Windows, si è diffuso a livello globale, colpendo centinaia di migliaia di sistemi in 150 paesi. L’attacco ha interrotto servizi essenziali come l’assistenza sanitaria, i trasporti e le agenzie governative, lasciando dietro di sé una scia di caos.

NotPetya (2017): inizialmente mascherato da ransomware Petya, NotPetya ha rivelato il suo vero intento di wiper distruttivo. Ha sfruttato le vulnerabilità di Windows utilizzando metodi di propagazione alternativi, colpendo aziende di tutto il mondo, comprese società importanti come Maersk e Merck.

Attacco Colonial Pipeline (2021): il gruppo DarkSide ha preso di mira la Colonial Pipeline, forzandone la chiusura e provocando carenza di carburante in tutti gli stati. Questo incidente ha sottolineato il potenziale impatto del ransomware sulle infrastrutture critiche, scuotendo le fondamenta della distribuzione energetica.

Attacco Ransomware JBS (2021): colpendo una delle più grandi aziende di lavorazione di carne al mondo, l’attacco JBS ha interrotto la produzione di carne negli Stati Uniti e in Australia, evidenziando le vulnerabilità all’interno della supply chain alimentare.

Vulnerabilità del Settore Sanitario: il ransomware ha una particolare preferenza per il settore sanitario, poiché sfrutta i dati sensibili dei pazienti archiviati al suo interno. Gli ospedali e le strutture mediche diventano obiettivi primari, causando un’interruzione dell’assistenza ai pazienti, ritardando i trattamenti e mettendo a repentaglio la documentazione sanitaria.

In tutti questi casi, le ripercussioni degli attacchi ransomware si riversano su settori critici, causando interruzioni operative, perdite finanziarie e preoccupazioni per la sicurezza pubblica. La collaborazione sinergica tra governi, industrie ed esperti di cybersecurity resta fondamentale per bloccare l’ondata di queste minacce digitali.

Varianti e meccanismi

La storia del ransomware dalle sue fasi nascenti alla sua attuale importanza è stata segnata da un’evoluzione di tattiche e strategie, mentre i cybercriminali perfezionano continuamente i loro metodi per massimizzare il guadagno finanziario. Con caratteristiche e metodi distinti, sono emersi tre tipi principali di ransomware come avanguardie dell’estorsione digitale.

-

- Ransomware con Crittografia – I Digital Locksmiths Il ransomware basato su crittografia, spesso definito cripto-ransomware, ha consolidato la sua posizione come minaccia principale nel panorama dei ransomware. Funziona come un digital locksmith, impiegando potenti algoritmi di crittografia per bloccare i file delle vittime oltre a renderli inaccessibili. Il processo di crittografia trasforma i file in parole senza senso, rendendoli incomprensibili senza la chiave crittografica in mano agli aggressori. Una volta che i file vengono intrappolati in questo labirinto crittografico, sullo schermo della vittima si visualizza una richiesta di pagamento del riscatto in criptovaluta. Il pagamento promette la chiave di decifrazione, mettendo le vittime davanti alla scelta di: pagare o perdere i propri file per sempre. I ransomware crittografici più rappresentativi, come CryptoLocker, CryptoWall e Ryuk, hanno portato questa variante in prima linea nell’estorsione digitale

- Locker Ransomware – I Digital GatekeepersIl ransomware Locker, simile a un digital gatekeeper, esercita il controllo sui sistemi operativi delle vittime. Invece di prendere di mira i file, requisisce l’accesso all’intero sistema. Il mondo digitale della vittima è bloccato dietro una barriera imposta dal ransomware, accompagnato da un annuncio a schermo intero che potrebbe imitare in modo convincente la comunicazione delle forze dell’ordine. Questo messaggio accusa la vittima di cattiva condotta e sollecita il pagamento come unica modalità di accesso al sistema. In sostanza, il sistema stesso diventa ostaggio e il riscatto richiesto è il prezzo per la sua liberazione. I più importanti rappresentanti dei locker ransomware comprendono varianti come WinLocker e i ransomware a tema Police.

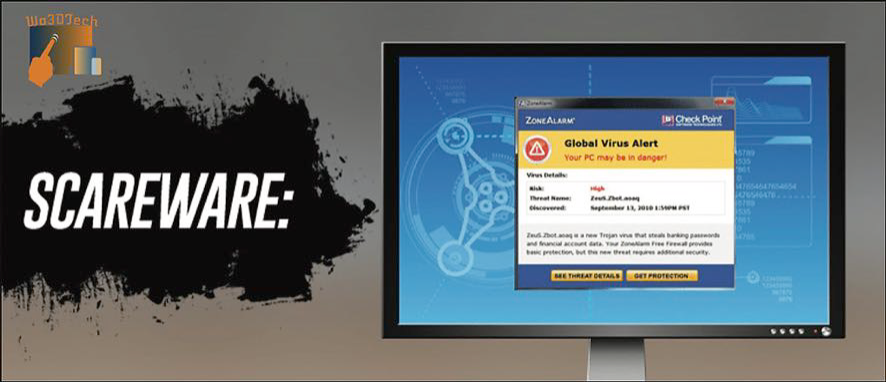

- Scareware – La Minaccia FittiziaLo scareware adotta un approccio completamente diverso, mascherandosi da virtual ghost con l’unico intento di seminare il panico. A differenza dei suoi omologhi, lo scareware non crittografa i file né immobilizza i sistemi. Al contrario, condiziona psicologicamente gli utenti, evocando scenari falsi di infestazione da malware o attacchi virali. Messaggi allarmanti, che ricordano segnali di pericolo, emergono sotto forma di pop-up, chiedendo all’utente di usare i propri fondi per l’acquisto di una soluzione pseudo-antivirus. Il social engineering fa da padrone nel mondo dello scareware, convincendo le vittime a pagare per la risoluzione di un problema che, in verità, non è mai esistito.

Un Filo Comune: l’Estorsione e le sue Complesse Ramificazioni

Nonostante la diversità delle loro tecniche, tutti e tre i tipi di ransomware fanno risalire la loro genesi all’arte malevola dell’estorsione. Attraverso l’intimidazione, la guerra psicologica o la coercizione diretta, i cybercriminali fanno pressione sulle vittime affinché soddisfino le loro richieste. Tuttavia, il pagamento del riscatto non garantisce che i sistemi vengano riparati o che i dati vengano recuperati; potrebbe essere data la chiave di decrittazione o il silenzio assoluto. Pagare il riscatto non fa che alimentare il circolo vizioso, incoraggiando i cybercriminali a perfezionare le loro tattiche e a creare ceppi di ransomware sempre più sofisticati.

Come Funziona il Ransomware: Svelare le Complessità della Crittografia e dell’Estorsione

Come Funziona il Ransomware: Svelare le Complessità della Crittografia e dell’Estorsione

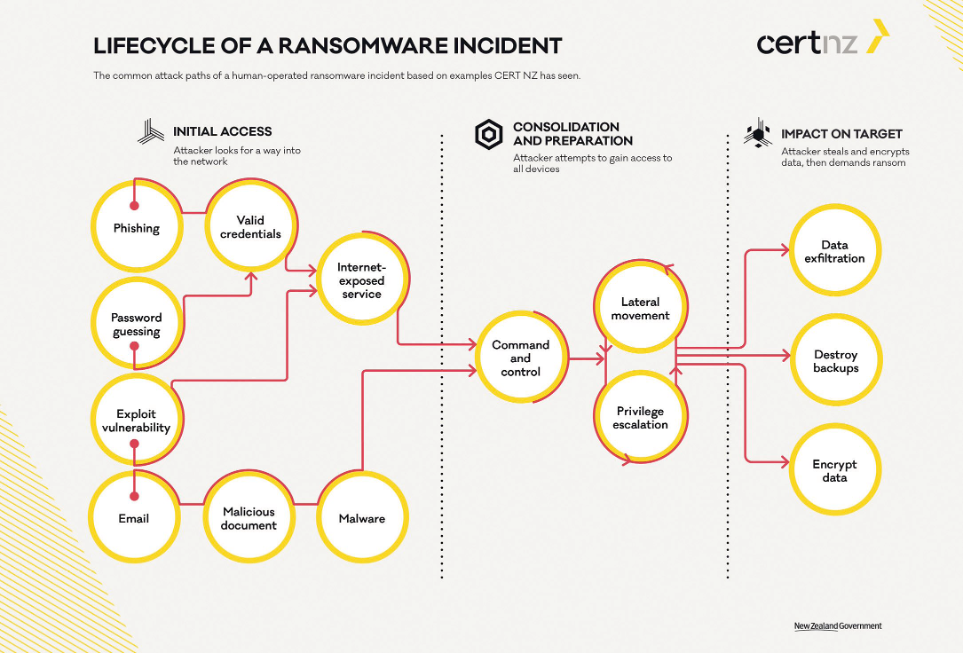

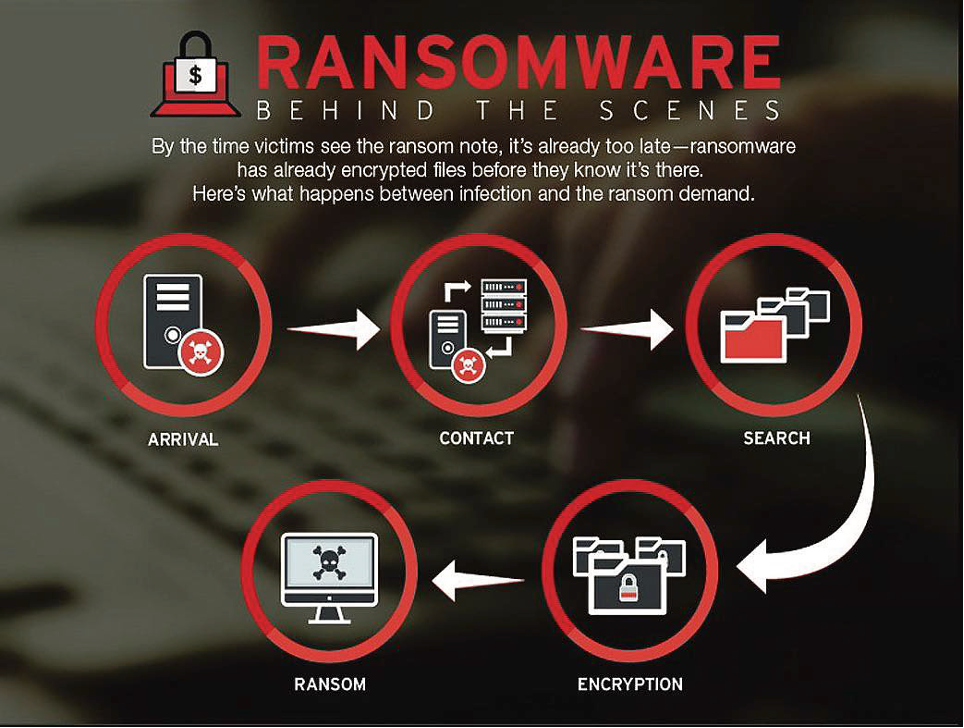

Quando il ransomware si infiltra in un sistema, inizia la sua malevola dance di crittografia ed estorsione, orchestrata da intricati meccanismi progettati per massimizzare il suo impatto.

- La Dance della Crittografia La prima mossa del ransomware è scansionare i file della vittima, selezionandola da un mare di dati. Utilizzando sofisticati algoritmi di crittografia, il ransomware blocca i file all’interno di una fortezza inespugnabile. A ogni file viene assegnata una chiave di crittografia univoca, un talismano digitale necessario per sbloccarne il contenuto. Queste chiavi vengono conservate sul server dell’aggressore, garantendone l’esclusività.

- L’Inquietante Trasformazione Una volta che il ransomware inizia a crittografare, i file delle vittime subiscono una trasformazione inquietante. I dati si trasformano in parole incomprensibili senza senso, ed è come se il ransomware avvolgessi i contenuti con un velo digitale. Le identità dei file vengono riscritte, le estensioni modificate o vengono aggiunte nuove estensioni, segnalando il loro stato crittografato. Un file come “document.docx” si trasforma in “document.docx.encrypted”, contrassegnando così l’avvenuta crittografia.

- L’arrivo Minaccioso della Richiesta di Riscatto Dopo questa trasformazione, la minacciosa richiesta di riscatto appare sul sullo schermo. Arrivando in varie forme (file di testo, pop-up, immagini), informa le vittime della crittografia irrevocabile e fornisce precise condizioni da rispettare per tornare in possesso dei propri dati o del proprio sistema. Non mancano le istruzioni per creare un portafoglio di criptovaluta, spesso in Bitcoin, dove le vittime devono trasferire il riscatto richiesto, per riconquistare il patrimonio digitale.

- Il Conto alla rovescia Il tempo diventa un protagonista inevitabile nel mondo del ransomware. Il messaggio fissa una scadenza per il pagamento, simile a una clessidra la cui sabbia sottile scorre inesorabilmente. Un minaccioso conto alla rovescia incombe, avvertendo le vittime di terribili conseguenze se il riscatto non verrà effettuato in tempo. Aleggia un agghiacciante ultimatum: rispettalo o rischierai la scomparsa permanente della chiave di decrittazione o l’aumento del prezzo del riscatto.

- Lo Stratagemma della Doppia Estorsione L’evoluzione della strategia ransomware introduce un’arma a doppio taglio: la doppia estorsione. Gli aggressori, assetati di maggiore potere, oltrepassano i confini della crittografia. Prima di nascondere i file sotto il velo della crittografia, rubano silenziosamente i dati sensibili dal dominio della vittima. Questo patrimonio, che comprende informazioni riservate sui clienti, segreti industriali e documenti finanziari, diventa una spada da brandire. Emerge un nefasto ultimatum: paga il riscatto o affronta la diffusione di questi dati rubati sul web.

La Complessa Dance del Cybercrime

La dualità del ransomware, che intreccia crittografia ed estorsione, presenta una coreografia sofisticata. Unisce la manipolazione psicologica con l’abilità tecnologica, creando un’intricata sinfonia di terrore e coercizione. Questa strategia è rafforzata dalla minaccia incombente non solo della perdita di dati ma anche della potenziale reazione a catena che si innesca dopo la violazione di dati sensibili come danni alla reputazione, sanzioni normative e battaglie legali.

Metodi di Distribuzione Comuni: Smascherare i canali di infezione

L’evoluzione del ransomware è intrinsecamente legata ai suoi metodi di distribuzione innovativi. I cybercriminali sfruttano abilmente le debolezze umane e le vulnerabilità tecnologiche per infiltrarsi nei sistemi con i loro payload dannosi.

- Email di Phishing Le email di phishing rimangono uno dei vettori di infezione più diffusi per la distribuzione di ransomware. Queste email ingannevoli si mascherano da corrispondenza legittima, inducendo gli utenti a fare clic su allegati o collegamenti dannosi. All’insaputa del destinatario, questa azione apparentemente innocua avvia il download e l’esecuzione del ransomware sul proprio sistema.

- Siti Web Compromessi e Malvertising I siti Web compromessi fungono da trappole ignare, obbligando a download automatici del ransomware. Il malvertising, sfrutta gli annunci online per reindirizzare gli utenti a tali siti web. Un singolo clic errato può avviare l’installazione nascosta del ransomware.

- Drive-By Download Navigare in modo inesperto sul web può portare ad un’infezione involontaria di ransomware. I cybercriminali si infiltrano nei siti Web, aspettando di sfruttare le vulnerabilità dei browser o del software. Il semplice atto di visitare un sito compromesso può inavvertitamente distribuire il ransomware attraverso questi “drive-by” download.

- Sfruttare il Remote Desktop Protocol (RDP) – Backdoor Intrusion Le connessioni RDP debolmente protette offrono ai cybercriminali un percorso diretto verso i sistemi delle vittime. Sfruttando misure di sicurezza deboli, gli attaccanti possono installare silenziosamente ransomware sul computer della vittima, aggirando le difese tradizionali.

- Exploit kit: a Caccia di Vulnerabilità Gli exploit, pacchetti di codice dannoso, setacciano software alla ricerca di vulnerabilità ben note da sfruttare. Quando vengono rilevate, queste vulnerabilità fungono da gateway per la distribuzione del ransomware. Prendendo di mira meticolosamente i punti deboli del software, gli attaccanti utilizzano gli exploit kit come armi per infiltrarsi nei sistemi.

- Supporti Rimovibili e Social Engineering Le unità USB infette e altri supporti rimovibili possono introdurre involontariamente ransomware nei sistemi. Il social engineering, d’altro canto, manipola gli utenti inducendoli a scaricare o eseguire volontariamente ransomware, spesso mascherati da aggiornamenti software legittimi.

Prevenzione e Mitigazione: Protezione Contro l’Attacco Ransomware

Lo studio attento delle tecniche del ransomware sottolinea l’urgenza di misure proattive di cybersecurity. Una difesa solida implica non solo pratiche preventive ma anche l’implementazione di soluzioni di backup resilienti. La inviolabilità dei dati e la sovranità digitale dipendono dall’attenta navigazione in questo labirinto informatico, dalla salvaguardia contro le complessità della crittografia, dell’estorsione e delle tattiche in continua evoluzione dei cybercriminali. La battaglia contro il ransomware richiede un approccio su più fronti, in cui controllo, conoscenza e misure proattive costituiscono il baluardo contro questa minaccia digitale.

- La Protezione con gli Aggiornamenti Software Gli aggiornamenti regolari del software rappresentano una difesa fondamentale contro il ransomware. Mitigando le vulnerabilità note nei software obsoleti, i punti di ingresso sfruttati dai cybercriminali diventano obsoleti. Questi aggiornamenti creano una barriera contro la minaccia del ransomware, impedendogli un facile accesso ai sistemi.

- Le Misure di Cybersecurity L’adozione di solide procedure di cybersecurity costituisce la base della difesa. Ciò include dotare i sistemi di software antivirus e antimalware affidabili, installare firewall per respingere intrusioni non autorizzate, implementare l’autenticazione a due fattori per un ulteriore livello di sicurezza, limitare i privilegi dell’utente per ridurre potenziali violazioni e perfezionare continuamente i controlli di accesso per proteggere i dati sensibili.

- La Formazione degli Utenti Fornire ai singoli individui le conoscenze necessarie per riconoscere e contrastare gli attacchi di phishing e di social engineering è fondamentale. La maggior parte degli attacchi ransomware avviene attraverso e-mail di phishing o tattiche di social engineering. Gli utenti formati rappresentano un baluardo impenetrabile, in grado di identificare collegamenti dannosi, allegati ed e-mail sospette che preavvisano un attacco ransomware.

- La Solida Strategia di Backup Una solida strategia di backup rappresenta una protezione contro il blocco dei ransomware. La creazione di questa difesa implica diverse pratiche: eseguire regolarmente il backup dei dati per garantire una perdita minima di dati, archiviare i backup offline o all’interno di segmenti di rete sicuri e isolati per impedire l’invasione del ransomware sui file di backup, mantenere più versioni di backup per consentire il corretto ripristino, programmare regolari test dei backup per verificarne la funzionalità e adozione della regola 3-2- 1 che salvaguarda tre copie dei dati, di cui due su supporti distinti e una archiviata fuori sede.

Il Monitoraggio Costante

La difesa dal ransomware è incessante. Richiede controllo costante e collaborazione ininterrotta in tutti gli livelli di un’organizzazione, dagli executive ai singoli utenti, rafforzando la convinzione che la sovranità digitale sia responsabilità collettiva di tutti.

Prevenzione

Prevenzione

In un panorama in cui le minacce cyber si evolvono e mutano, la prevenzione operante su più fronti rappresenta la cosa più importante. Aggiornamenti software regolari, pratiche di cybersecurity, formazione degli utenti e una strategia di backup formano uno scudo impenetrabile contro gli attacchi del ransomware. Questa collaborazione guida individui e organizzazioni nel labirinto delle minacce cyber, garantendo che escano illesi dalla morsa del ransomware.

Rispondere agli Attacchi Ransomware

Nelle temibili conseguenze di un attacco ransomware, riuscire nella attività di risposta diventa fondamentale, una riposta in grado di aiutare le vittime immerse nelle acque tumultuose dell’incertezza.

- Isola e Proteggi Il primo imperativo di fronte a un attacco ransomware è fermarsi. Isola rapidamente il sistema infetto per interrompere la sua connessione all’ecosistema digitale, impedendo all’infezione di diffondersi ad altri dispositivi. Questo isolamento richiede una quarantena digitale, per proteggere i sistemi ancora non infettati.

- Valutare e Comprendere Il secondo step prevede una meticolosa valutazione dell’attacco. Individua quali file e sistemi sono stati intaccati. Scopri l’estensione dell’intrusione, accertando l’entità del danno per tracciare una strada da seguire. Questa comprensione è la base per un processo decisionale strategico.

- Valutare la Richiesta di Riscatto In mezzo al caos, incombe lo spettro della richiesta di riscatto, che promette la liberazione in cambio di un pagamento. Tuttavia, la cautela deve prevalere sulla fretta. Valuta altre opzioni oltre quella del pagamento del riscatto, cercando tool o soluzioni di decifrazione che potrebbero sbloccare i file in ostaggio. Per non parlare del fatto che in molti paesi il pagamento del ransomware è considerato illegale. Questa riflessione equilibrata apre la strada a una scelta consapevole.

- Segnala e Coinvolgi gli Esperti Un valido aiuto arriva dalle forze dell’ordine. Segnala prontamente l’attacco, contribuendo in maniera significativa alla lotta al cybercrime. Il coinvolgimento degli esperti della cybersecurity è imperativo; infatti, questi sono in grado di destreggiarsi negli intricati labirinti dei ransomware. La loro competenza nell’analizzare la situazione e nel tracciare il percorso di ripristino può essere la bussola durante la tempesta.

- Ripristino da Backup Se hai a disposizione il backup dei dati, il ripristino diventa la tua ancora di salvezza. Backup puliti e non contaminati diventano la soluzione all’azione del ransomware, rivitalizzeranno i sistemi e daranno nuova vita ai file crittografati.

Pagare o Non Pagare: Il Dilemma Fatidico

Pagare o Non Pagare: Il Dilemma Fatidico

La decisione di pagare il riscatto si pone come un crocevia di emozioni. Si hanno davanti sia pro che contro, creando un dilemma fatidico. Il pagamento può fornire l’ambita chiave di decrittazione, accelerando il ripristino e riducendo al minimo le interruzioni operative. Tuttavia, questo percorso è pieno di rischi. Non vi è alcuna garanzia che la chiave sarà consegnata o che la decrittazione vada a buon fine. Ricondando, inoltre, che ogni pagamento finanzia le imprese cybercriminali perpetuando un ciclo di estorsioni. Inoltre, pagare una volta potrebbe contrassegnarti come bersaglio per attacchi futuri.

Collaborazione e Risposte Personalizzate

Il coinvolgimento delle forze dell’ordine e degli esperti di cybersecurity supera gli ambiti individuali, e si trasforma in un’armoniosa difesa collettiva. Questa collaborazione è indispensabile per monitorare e perseguire i cybercriminali, fornire indicazioni sulle migliori pratiche e rafforzare il proprio mondo digitale contro future incursioni.

L’Odissea Individualizzata

Non esistono due incidenti ransomware uguali. Ogni attacco è unico, regolato da variabili come il valore dei dati, l’importo del riscatto, la disponibilità del backup e le implicazioni legali. Personalizza la tua risposta, elaborando una strategia che rispecchi le tue condizioni specifiche, armandoti di conoscenza, supporto e una determinazione incrollabile.

Trend Recenti e Prospettive Future: Orientarsi tra le Mutevoli Tendenze dei Ransomware

Nel panorama in continua evoluzione delle minacce cyber, il mondo del ransomware presenta mutevoli tendenze, caratterizzato dai trend recenti e contrassegnato dagli sviluppi emergenti.

-

-

-

- Ransomware-as-a-Service (RaaS) È emerso un mercato oscuro, segnato dal minaccioso fenomeno del Ransomware-as-a-Service (RaaS). In questo mercato, attaccanti vendono toolkit e piattaforme ransomware agli aspiranti cybercriminali, chiedendo in cambio una quota dei profitti. Questo sinistro modello di business ha compromesso la difesa iniziale, limitando le conoscenze tecniche necessarie per lanciare campagne ransomware. Con interfacce intuitive, supporto tecnico e persino servizio clienti, le piattaforme RaaS hanno reso accessibile a tutti il ransomware, consentendo un’ondata di attacchi diffusi.

- Targeting specifico La storia del ransomware è passata da generica a strategica. I cybercriminali hanno affinato le loro tattiche, puntando su settori che da cui potrebbero ricavare riscatti più alti. Il targeting strategico comprende l’assistenza sanitaria, gli enti governativi, le istituzioni finanziarie e le infrastrutture critiche. Questi attacchi sfruttano le vulnerabilità insite nella natura critica delle operazioni o dalla sensibilità dei dati. Sfruttando la minaccia del data breach o degli sconvolgimenti operativi, gli aggressori esercitano una pressione che spesso si traduce in sostanziali ricompense.

- Difese Tecnologiche

Per contrastare efficacemente il ransomware sono emersi efficaci strumenti di difesa tecnologica:- Behavioral Analysis: l’attività del trovare tracce del ransomware prima che colpisca, identificando le attività anomale e contrastandole all’inizio.

- Deception Technology: i dati e i sistemi esca svolgono un ruolo fondamentale, attirando gli aggressori in labirinti di informazioni fuorvianti distogliendo i loro sforzi da risorse preziose.

- Intelligenza Artificiale (AI) e Machine Learning (ML): questi alleati tecnologici esercitano un potere predittivo, portando alla luce modelli nel labirinto di dati, identificando anomalie e prevedendo imminenti incursioni di ransomware.

- Architettura Zero Trust: questa paradigma comporta il passaggio dalla fiducia intrinseca alla verifica rigorosa. Impone severi controlli di accesso, verifica continua e accesso con privilegi minimi, limitando le potenziali superfici di attacco del ransomware.

- Sguardo sul Futuro: Convergenza delle Forze La futura lotta contro il ransomware vedrà probabilmente una convergenza di forze. La tecnologia svolgerà un ruolo fondamentale, affiancandosi a meccanismi di prevenzione avanzati e promuovendo al tempo stesso la collaborazione internazionale.

- L’imperativo Strategico della Collaborazione

- a. Progressi Tecnologici: man mano che il ransomware affina le sue tattiche, la cybersecurity deve evolversi di pari passo. L’intelligenza artificiale, il machine learning, l’analisi comportamentale e la deception technology matureranno, operando con maggiore precisione e capacità di previsione.

- b. Collaborazione Internazionale: le maree digitali non conoscono confini. Rintracciare e arrestare i cybercriminali richiede la cooperazione internazionale, che trascende i confini giurisdizionali.

- c. Controllo a Tutti i Livelli: il crogiolo della difesa si estende dall’individuo all’organizzazione. La missione della cybersecurity deve essere solida, diventando parte intrinseca della vita digitale quotidiana.

- d. Controllo Proattvo: man mano che le trame del ransomware diventano sempre più fitte, lo scudo di prevenzione deve innalzarsi sempre più. Controllo, monitoraggio continuo e risposta rapida agli incidenti saranno fondamentali per mitigarne l’impatto.

-

-

Sintesi: Comprensione delle Minacce e delle Difese Ransomware

Il ransomware, un software dannoso che richiede un pagamento per i file crittografati, si è evoluto nel tempo. Varianti come “Reveton” e “CryptoLocker” segnano la sua evoluzione. Gli incidenti recenti evidenziano impatti globali e la richiesta di riscatti elevati in criptovaluta. La difesa necessita di collaborazione, tecnologia e azioni legali. Gli impatti includono perdita di dati, impiego di risorse finanziarie, violazioni della privacy, impatto emotivo e furto di identità per gli individui. Le organizzazioni devono affrontare interruzioni operative, danni finanziari, perdita di reputazione, conseguenze legali, perdita di dati e interruzione della supply chain. Il ransomware si diffonde in modo contagioso attraverso le reti, colpendo molteplici settori. La distribuzione avviene attraverso phishing, siti web dannosi e exploit kit. I meccanismi includono crittografia, richieste di riscatto, manipolazione psicologica e doppia estorsione. La prevenzione prevede aggiornamenti, cybersecurity, formazione e backup robusti. La risposta richiede isolamento, valutazione, reporting e ripristino dai backup. Pagare il riscatto è un dilemma; la collaborazione di esperti è fondamentale. Tendenze recenti: Ransomware-as-a-Service (RaaS), targeting del settore, progressi nella difesa tecnologica e cooperazione internazionale.

Meccanismi di Difesa

- Aggiornamenti Software: Regolari aggiornamenti eliminano le vulnerabilità del software obsoleto.

- Pratiche di Cybersecurity: utilizzare antivirus, firewall, autenticazione a due fattori, limitare i privilegi utente e perfezionare i controlli di accesso.

- Formazione degli Utenti: forma gli utenti a riconoscere gli attacchi di phishing e di social engineering.

- Backup Robusti: backup regolari, isolati e testati proteggono dalla perdita di dati.

- Behavioral Analysis: rileva le anomalie prima che il ransomware colpisca.

- Deception Technology: inganna gli attaccanti con sistemi e dati ingannevoli.

- AI e ML: prevede modelli e identificare anomalie.

- Architettura Zero Trust: rigorosa verifica e severi controlli di accesso.

- Collaborazione Internazionale: rintracciare e arrestare i cybercriminali richiede cooperazione.

- Controllo e Risposta agli Incidenti: il monitoraggio continuo e la risposta rapida sono decisivi.

In un panorama dinamico, la lotta contro il ransomware richiede una difesa proattiva, collaborazione e incessante ricerca della sicurezza. Nel cuore dell’evoluzione della narrativa del ransomware, risuona una chiamata alle armi. La difesa è multiforme, la risposta sincronizzata e la risolutezza incrollabile. In una società in cui il mondo digitale e quello tangibile si intrecciano, la lotta contro il ransomware è una testimonianza della resilienza dell’umanità e della costante ricerca della sicurezza.

Autrice: Jelena Zelenovic Matone