Introduzione

Negli ultimi anni, come ulteriormente confermato nell’ultima relazione dell’Agenzia per la cybersicurezza nazionale (ACN), il ransomware si è af fermato come una delle minacce più pericolose nel panorama della sicurezza informatica. Le organizzazioni di ogni settore sono state colpite da attacchi di ransomware che hanno causato danni significativi, tra cui perdite finanziarie, interruzioni delle operazioni commerciali e compromissione dei dati sensibili. Solo dall’osservatorio dell’ACN – che è comunque parziale – sono stati gestiti nel 2022 oltre 1094 attacchi cyber, condotti soprattutto attraverso ransomware.

fermato come una delle minacce più pericolose nel panorama della sicurezza informatica. Le organizzazioni di ogni settore sono state colpite da attacchi di ransomware che hanno causato danni significativi, tra cui perdite finanziarie, interruzioni delle operazioni commerciali e compromissione dei dati sensibili. Solo dall’osservatorio dell’ACN – che è comunque parziale – sono stati gestiti nel 2022 oltre 1094 attacchi cyber, condotti soprattutto attraverso ransomware.

Il ransomware: evoluzione della specie

Il ransomware si è molto evoluto negli anni, diventando sempre più sofisticato e pericoloso.

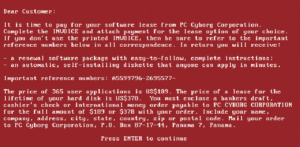

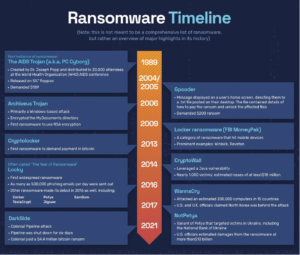

Inizialmente, era sinonimo di malware che crittografava i file sul computer dell’utente e richiedeva il pagamento di un riscatto per ripristinare l’accesso ai dati. I primi esempi di ransomware risalgono ai primi anni ‘90, quando sono stati creati programmi come “AIDS Trojan” e “PC Cyborg”. Questi programmi crittografavano i file sui computer delle vittime e chiedevano un pagamento per ripristinarne l’accesso. Nel corso degli anni, il ransomware è diventato sempre più avanzato, attraverso l’utilizzo di tecniche come la crittografia asimmetrica e il pagamento in criptovalute per rendere più difficile il tracciamento delle transazioni.

ai dati. I primi esempi di ransomware risalgono ai primi anni ‘90, quando sono stati creati programmi come “AIDS Trojan” e “PC Cyborg”. Questi programmi crittografavano i file sui computer delle vittime e chiedevano un pagamento per ripristinarne l’accesso. Nel corso degli anni, il ransomware è diventato sempre più avanzato, attraverso l’utilizzo di tecniche come la crittografia asimmetrica e il pagamento in criptovalute per rendere più difficile il tracciamento delle transazioni.

Ma l’evoluzione più importante si è avuta con il cambio di target: dal singolo utente si è passati a organizzazioni aziendali e pubblica amministrazione, portando il ransomware a diventare una sorta di sinonimo di accesso abusivo a una rete di una organizzazione, per operare un data breach e una (e spesso, più) richieste di riscatto. Quindi, non ci troviamo più davanti a un utente al quale si blocca il pc, ma gli attaccanti operano una penetrazione nella rete della vittima, sfruttando diverse strade, al fine di operare illecitamente sui dati. Solo in conclusione, di fatto, si cifreranno tutti i sistemi disponibili in rete (backup compresi, se accessibili).

Le tipiche tecniche di attacco

Le tipiche fasi di un moderno attacco ransomware sono le seguenti:

a. Fase di Inizializzazione: In questa fase, gli aggressori utilizzano varie tecniche di ingegneria sociale e tecniche di exploit per compromettere il sistema della vittima. Le due principali modalità sono lo spear-phishing per inviare e-mail con link e allegati malevoli e/o sfruttare vulnerabilità tecnologiche dell’infrastruttura dell’organizzazione (spesso nei sistemi di accesso a sistemi esposti in rete, modalità ancora più presente a seguito dell’enorme richiesta di smart working).

b. Fase di Esecuzione: Una volta che gli aggressori hanno accesso al sistema, possono utilizzare tecniche di exploitation per ottenere i permessi di root o di amministratore e diffondere il loro malware attraverso la rete dell’organizzazione. Lo scopo dell’attaccante, infatti, è quello di cercare utenze di amministratore, perché è con quelle utenze che potrà fare alcune azioni più pervasive nella rete della vittima. A tale scopo, possono utilizzare tool di exploit come Metasploit per trovare e sfruttare le vulnerabilità dei sistemi, utilizzare il malware per installare agenti di remote access trojan (RAT) o backdoor, o utilizzare tecniche di password guessing o stealing per ottenere le credenziali di accesso dei sistemi.

c. Fase di Persistenza: Una volta che gli aggressori hanno ottenuto l’accesso alla rete, cercano di mantenere l’accesso e il controllo sulla rete. Possono utilizzare tecniche di rootkit per nascondere il malware dal rilevamento delle soluzioni di sicurezza, utilizzare tecniche di obfuscation per mascherare il loro codice malevolo, o utilizzare tecniche di backdoor per garantire che possano mantenere l’accesso alla rete anche dopo il riavvio dei sistemi o il ripristino dei dati.

d. Fase di Evasione: Gli aggressori cercano di evitare il rilevamento da parte delle soluzioni di sicurezza dell’organizzazione e di bypassare le misure di sicurezza implementate. Possono utilizzare tecniche di packer per mascherare il malware in modo che non sia rilevabile dalle soluzioni di sicurezza, utilizzare tecniche di cifratura per criptare il codice malevolo o utilizzare tecniche di “living off the land” (LOL) per utilizzare strumenti di sistema legittimi per eseguire il malware.

e. Fase di Data Breach: In questa fase, gli attaccanti hanno l’obiettivo di esfiltrare più dati possibili, per poi poter ricattare la vittima con una doppia estorsione e/o per pubblicare o vendere i dati sul dark market. Per questo obiettivo, sarà importante aggirare gli eventuali sistemi di alert per grandi flussi di dati verso l’esterno.

f. Fase di Cifratura: In questa fase, gli aggressori utilizzano il malware per cifrare i dati della vittima e richiedere un riscatto per il ripristino dei dati. Possono utilizzare algoritmi di crittografia avanzati come AES o RSA per cifrare i dati della vittima, creare una chiave di decrittazione personalizzata per ogni vittima, e utilizzare un sistema di pagamento anonimo come Bitcoin per ricevere il pagamento del riscatto.

g. Fase di Richiesta di Riscatto: Dopo aver rubato e cifrato i dati della vittima, gli aggressori inviano un messaggio di avviso alla vittima e richiedono il pagamento del riscatto. Possono utilizzare servizi di chat e messaggistica per comunicare con la vittima, offrendo la chiave di decrittazione in cambio del pagamento del riscatto. Spesso, gli aggressori minacciano di distruggere o pubblicare i dati della vittima se non viene pagato il riscatto entro un certo periodo di tempo. E questo avviene sia per la vittima che per gli interessati a cui si riferiscono i dati (si parla, appunto di doppia o tripla estorsione).

h. Fase di Post-attacco: Dopo aver ricevuto il pagamento del riscatto, gli aggressori potranno fornire alla vittima la chiave di decrittazione e la istruiscono su come decifrare i dati. Tuttavia, non c’è alcuna garanzia che la vittima riceverà effettivamente la chiave di decrittazione o che i dati saranno completamente decifrati. Inoltre, anche se la vittima paga il riscatto, gli aggressori avranno comunque copia dei dati e, se non risolto il problema del cosiddetto “malato zero”, questi potranno teoricamente mantenere l’accesso al sistema e rubare ulteriori dati sensibili, oltre che cifrare nuovamente la rete.

Analisi delle causeNei numerosi casi che abbiamo analizzato nel panorama nazionale, ci sono alcuni punti di attenzione che si avvicendano di frequente e che potremmo sintetizzare in queste azioni:

a. le tecnologie di sicurezza non coprono mai tutto il perimetro, i progetti sono troppo spesso a rilento;

b. le configurazioni sono “al minimo”, per asseriti – e non meglio precisati, né documentati – problemi di business o ICT;

c. il monitoraggio non è efficace, sia in termini di use case (cosa monitorare) che di analisti (seniority e competenze);

d. la cyber threat intelligence è spesso poco più di una rassegna stampa (“per restare aggiornati”!) e non esistono processi che favoriscono una postura più adeguata con l’evolversi delle minacce cyber (uno degli scopi primari dell’intelligence e del cyber threat hunting);

e. le reti sono “piatte”(con relativa eccessiva fiducia implicita): raramente esistono soluzioni di NDR (Network Detection & Response) e i progetti sulla gestione delle utenze privilegiate e amministrative con Multi Factor Authentication faticano a partire (o a completarsi);

f. le persone sono poco formate, sia in generale che in alcune aree più professionali;

g. le vulnerabilità sono migliaia, aumentano più velocemente di quelle che si risolvono;

h. i vertici aziendali non vengono adeguatamente informati (e quindi sono inconsapevoli del rischio reale). Spesso, al contrario, c’è un mantra di rassicurazione e questo accade molto più frequentemente in organizzazioni che hanno la cyber security all’interno dell’ICT, per fisiologico conflitto di interessi.

Ed è su quest’ultimo punto, molto importante, che c’è un’opportunità chiave per il top management, per influire alla riduzione del rischio ransomware (ed in generale per una migliore cybersecurity). È necessario, a parere di chi scrive, separare le funzioni organizzative ICT e Cybersecurity.

La separazione tra ICT e Cybersecurity: una sfida possibile

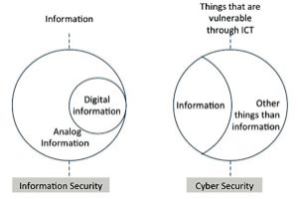

La separazione delle funzioni organizzative ICT e Cybersecurity è fondamentale per garantire una gestione efficace del rischio ransomware. La materia richiede competenze specialistiche e una profonda comprensione delle minacce informatiche emergenti. Affidare la responsabilità della cybersecurity a una struttura separata consente di concentrarsi specificamente sulla prevenzione, la rilevazione e la risposta agli attacchi informatici. Inoltre, come già accennato, aiuta a evitare conflitti di interesse e a garantire un controllo adeguato sulle misure di sicurezza adottate.

La Cybersecurity, in questa nuova veste organizzativa, potrà esercitare liberamente l’autorità e utilizzare le risorse necessarie per implementare le migliori pratiche di sicurezza, condurre test di vulnerabilità, portare il cyber risk management all’attenzione del vertice aziendale e fornire formazione continua al personale ed al management.

È bene dire, allo stesso tempo, che nonostante la separazione delle funzioni, è fondamentale promuovere una stretta collaborazione e una comunicazione efficace tra il team ICT e il team di Cybersecurity. Questo garantirà una comprensione condivisa delle esigenze e delle sfide di entrambi i reparti, consentendo una gestione integrata del rischio cyber (ed in questo caso, del ransomware).

Esistono, di contro, alcuni aspetti di riflessione che vanno valutati, per operare una determinata trasformazione organizzativa. In particolare:!

- Qual è il miglior modello organizzativo?

- Quali sono i rischi/svantaggi che si innestano in questo cambiamento?

Le risposte non sono semplici, in un contesto teorico, in quanto è necessario ragionare caso per caso. Per esperienza, possiamo tracciare alcune riflessioni, non necessariamente applicabili a tutti i contesti. Prima di tutto, non esiste un unico modello organizzativo: in alcuni scenari del settore telecomunicazioni o bancari, ad esempio, sono state create – già molti anni or sono – delle strutture di Tutela Aziendale (et similia), con all’interno le “varie” sicurezze, da quella fisica a quella cyber, con talvolta il fraud management, sicurezza sul lavoro, qualità ed altro ancora. In questi modelli, dove il rischio conflittuale esiste ed è vivo, è molto importante stabilire il perimetro delle attività e quindi definire i relativi centri di costo.

Nonostante tale modello, ci sono organizzazioni che preferiscono tenere al di fuori dell’ICT gli aspetti di governance, risk e compliance della cybersecurity, lasciando nell’ICT quelli implementativi (progettuali) e operativi (compreso il SOC). In altri esempi – ad avviso di chi scrive i più interessanti – lasciano al di fuori dell’ICT quasi tutti gli aspetti di cybersecurity, preferibilmente identificando un CISO con forti doti di leadership (interna ed esterna), mantenendo nell’ICT alcune parti più operative della quotidianità nella gestione della sicurezza. In questo modello, il top management non avrà dubbi organizzativi, saprà a chi chiedere aggiornamenti, avrà la consapevolezza di aver ridotto al minimo i conflitti di interesse (con una buona dose di segregation of duty).

Quest’ultimo approccio, in alcune organizzazioni, ha iniziato a far riflettere sulla posizione organizzativa del CISO la quale, per meglio operare, potrà anche riferire direttamente al board e quindi ai vertici aziendali, preferibilmente senza filtri. Questo orientamento, ad ogni buon conto, deve anche essere valutato (come sempre accade) rispetto ai manager presenti. Un CISO, organizzativamente all’interno di una struttura di Tutela Aziendale molto “analogica”, farà fatica a comunicare al board per il tramite di questo schema “di gioco”.  A fine di ridurre il rischio di “filtro analogico” di tematiche cyber complesse, quindi, potrà essere decisa una modalità più snella e meno “militare” dell’organizzazione, con una maggiore libertà del CISO nelle relazioni con i vertici. In casi particolari, si potrà anche decidere di mettere il CISO a pari livello di Tutela Aziendale o del CIO: questo disegno ha anche l’indubbio vantaggio di avere, specialmente in alcune culture organizzative italiane, un maggiore equilibrio tra i manager, in modo che la stessa ICT si senta di fatto “alla pari” della cybersecurity anche sul piano politico-organizzativo aziendale.

A fine di ridurre il rischio di “filtro analogico” di tematiche cyber complesse, quindi, potrà essere decisa una modalità più snella e meno “militare” dell’organizzazione, con una maggiore libertà del CISO nelle relazioni con i vertici. In casi particolari, si potrà anche decidere di mettere il CISO a pari livello di Tutela Aziendale o del CIO: questo disegno ha anche l’indubbio vantaggio di avere, specialmente in alcune culture organizzative italiane, un maggiore equilibrio tra i manager, in modo che la stessa ICT si senta di fatto “alla pari” della cybersecurity anche sul piano politico-organizzativo aziendale.

Il tema, come ovvio, è complesso e in questa sede si può solo ipotizzare la necessità di una riflessione, lasciando caso per caso la scelta del design organizzativo e dei manager a un progetto ad hoc, lasciando alla sensibilità organizzativa della singola azienda la scelta dello schema più adeguato.

Conclusioni

Il ransomware – negli ultimi anni – ha subito un’enorme evoluzione tecnica e di scelta dei target, sempre più complessi e quindi interessanti sul piano opportunistico.

Al contempo, gli attacchi ransomware, nelle organizzazioni pubbliche e private, hanno enorme efficacia per alcune cause comuni, spesso dipendenti da problematiche architetturali, progettuali, formative e vulnerabilità che possono restare “sotto al tappeto”, anche a causa di modelli organizzativi e di leadership che vedono la cybersecurity all’interno dell’ICT.

Per tale motivo, è opinione di chi scrive che la separazione delle funzioni organizzative ICT e Cybersecurity rappresenta un’opportunità strategica per ridurre il rischio ransomware. L’implementazione di soluzioni organizzative come la creazione di un team dedicato alla Cybersecurity, una collaborazione efficace tra i reparti, politiche di accesso e privilegi ben definite, monitoraggio delle minacce e formazione del personale può aiutare a migliorare la sicurezza informatica e mitigare il rischio di attacchi ransomware. Affrontare questa sfida richiede un impegno continuo da parte dell’organizzazione nel rafforzare le difese e nel promuovere una cultura della sicurezza informatica in tutti i livelli dell’azienda.

La scelta del modello organizzativo più adeguato e delle persone all’interno di questo processo è molto importante e, nonostante la diffusione dell’intelligenza artificiale (che permea anche le soluzioni di cybersecurity), ad oggi il fattore umano resta ancora il punto di forza e di debolezza di questo ecosistema. E le organizzazioni, come noto, sono fatte di persone.