A pochi giorni dall’inizio del 2021 è stato scoperto un nuovo ransomware che prende di mira le vittime aziendali in attacchi operati da persone. Denominato Babuk Locker, il ransomware sembra aver compromesso con successo cinque società finora, secondo la ricerca di uno studente di informatica presso Georgia Tech, Chuong Dong.

Secondo un report di BleepingComputer, le richieste di riscatto con le vittime vanno da $ 60.000 a $ 85.000 in Bitcoin e le società vittime vanno da un produttore di prodotti per test medici a una società di aria condizionata e riscaldamento negli Stati Uniti. Almeno una delle società ha accettato di pagare un riscatto di 85.000 dollari.

Sebbene Babuk abbia alcune caratteristiche distintive che vanno dal non sofisticato al normale, propone anche trucchi più nuovi, in particolare quando si tratta di crittografia e abuso delle funzionalità legittime di Windows, ha affermato Dong.

Come Babuk Locker crittografa i dispositivi

“Ogni eseguibile di Babuk Locker analizzato da BleepingComputer è stato personalizzato per vittima per contenere un’estensione hardcoded, una richiesta di riscatto e un URL vittima di Tor.

Secondo il ricercatore di sicurezza Chuong Dong che ha anche analizzato il nuovo ransomware, la codifica di Babuk Locker è amatoriale ma include una crittografia sicura che impedisce alle vittime di recuperare i propri file gratuitamente.

Quando viene avviato, gli attori della minaccia possono utilizzare un argomento della riga di comando per controllare come il ransomware deve crittografare le condivisioni di rete e se devono essere crittografate prima del file system locale.

Una volta avviato, il ransomware terminerà vari servizi e processi di Windows noti per mantenere aperti i file e impedire la crittografia. I programmi terminati includono server di database, server di posta, software di backup, client di posta e browser web.

Durante la crittografia dei file, Babuk Locker utilizzerà un’estensione codificata e la aggiungerà a ciascun file crittografato, come mostrato di seguito. L’attuale estensione hardcoded utilizzata per tutte le vittime finora è .__ NIST_K571__ .

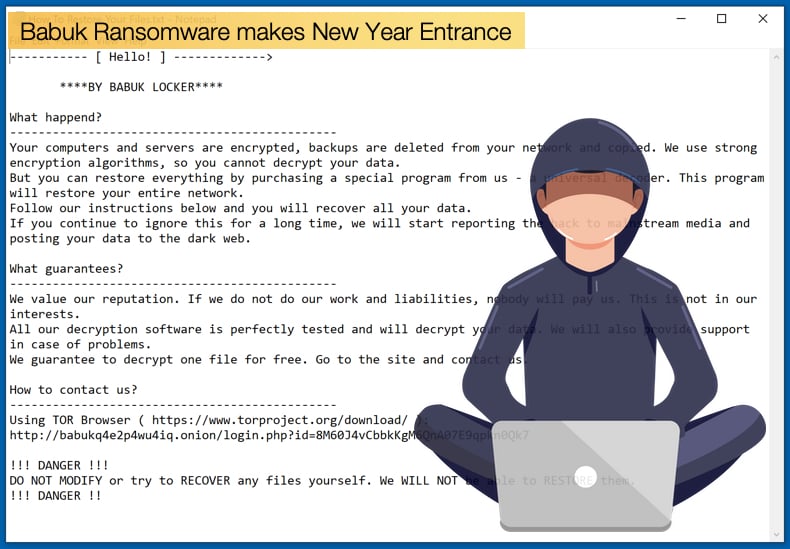

In ciascuna cartella verrà creata una richiesta di riscatto denominata How To Restore Your Files.txt. Questa richiesta di riscatto contiene informazioni di base su ciò che è accaduto durante l’attacco e un collegamento a un sito Tor dove la vittima può negoziare con gli operatori di ransomware.

Il sito Babuk Locker Tor non è niente di speciale e contiene semplicemente una schermata di chat in cui la vittima può parlare con gli attori della minaccia e negoziare un riscatto. Come parte del processo di negoziazione, gli operatori di ransomware chiedono alle loro vittime se hanno un’assicurazione informatica e stanno lavorando con una società di recupero da ransomware.

Gli operatori di ransomware chiederanno anche alle vittime il file % AppData% \ ecdh_pub_k.bin, che contiene la chiave ECDH pubblica delle vittime che consente agli autori della minaccia di eseguire la decrittazione di prova dei file della vittima o di fornire un decrittore.

Sfortunatamente, Dong afferma che l’uso da parte del ransomware di ChaCha8 e Diffie-Hellman (ECDH) a curva ellittica rende il ransomware sicuro e non decifrabile gratuitamente”.