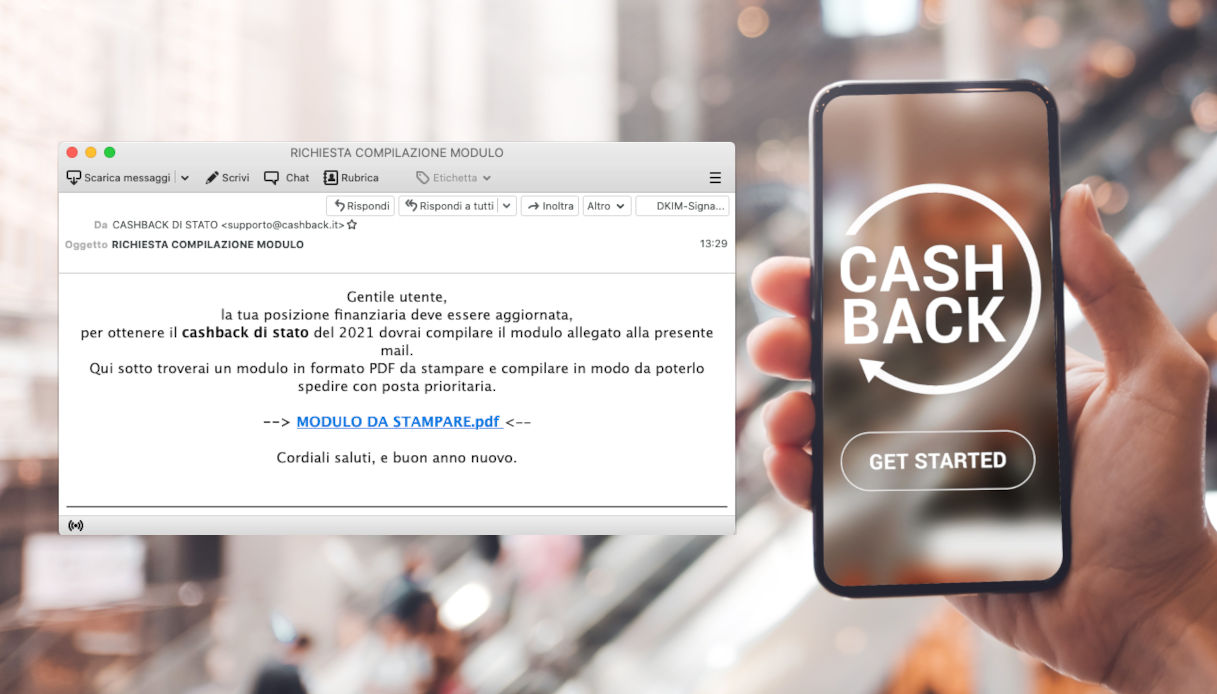

Gli esperti di cybersecurity di D3Lab hanno rilevato una campagna malspam che fa leva sul recente programma di rimborso in denaro per acquisti effettuati con strumenti di pagamento elettronici, il cashback di stato, per veicolare sysc32cmd in Italia.

Gli esperti del CERT-AgID hanno eseguito una successiva analisi della e-mail pervenuta grazie alla rilevazione e alla tempestiva segnalazione di D3Lab rilevando che il link nel testo non scarica un file pdf come riportato ma si tratta di un file eseguibile scritto in Visual Basic 6 con doppia estensione.

“sysc32cmd” un rat/infostealer

Il malware è scritto in VB6 ed utilizza un server FTP su Altervista per lo scambio di informazioni con l’autore.

Una volta avviato, gestisce la propria persistenza copiandosi nella home dell’utente ed usando il registro di sistema. Successivamente colleziona le informazioni sulla macchina della vittima e le salva sul server FTP e infine scarica un modulo aggiuntivo (keylogger) dal server FTP e avvia un timer che recupera i comandi da eseguire sempre da un file presente sul server FTP.

Il malware esegue se seguenti operazioni:

- Acquisisce informazioni sul nome utente e sul nome macchina e li concatena usando un trattino;

- Verifica la presenza di “C:\Users” o “C:\Documents and settings” usando la data di creazione della cartella;

- Nasconde la finestra dall’elenco delle applicazioni usando Global.TaskVisible = False;

- Verifica se esiste già una istanza attiva con Global.PrevInstance;

- Genera un file in “C:\User\USERNAME\win1.ini” all’interno del quale scrive il percorso da cui è stato lanciato il malware. Lo userà per rimuoverlo;

- Se il file eseguibile non è denominato “sysc32cmd” o “sysc32log” effettua una copia di sé stesso in C:\User\USERNAME\sysC32cmd.exe;

Il file sorgente è generato usando il nome dell’applicazione così come ottenuto tramite l’oggetto App. Non contiene quindi l’estensione, viene prima provata l’estensione .exe e poi .scr. - Genera dei file di testo rinominati in .dll contenenti le istruzioni telnet per collegarsi in FTP;

Il Cert-AgID ha provveduto a diramare gli IoC legati a questa campagna attraverso la propria piattaforma a tutela delle organizzazioni accreditate.

Da ricordare:

Il piano Cashback è gestito da PagoPA Spa , che non invia email ad alcun destinatario e, al contrario, utilizza solo IO per comunicazioni e messaggi agli utenti. Di conseguenza, chiunque riceva un’e-mail da Cashback può essere certo che si tratti di un virus o di un tentativo di truffa.

https://cert-agid.gov.it/news/malware/falsa-comunicazione-cashback-di-stato-veicola-malware/