Il laboratorio di sicurezza della società di cybersecurity Upstream, Secure-D, ha scoperto che 4shared, una popolare app per la condivisione e archiviazione di file, scaricata dal Play Store oltre 100 milioni di volte, ha pubblicato annunci fasulli sui dispositivi dell’utente che generano visualizzazioni, clic e acquisti falsi. L’app mostrava banner invisibili e attivava sottoscrizioni a pagamento senza che l’utente ne fosse informato.

Ultimamente, Upstream ha identificato e bloccato oltre 114 milioni di transazioni sospette provenienti dalla stessa app Android e generate da 2 milioni di dispositivi mobili in 17 paesi che sarebbero potrebbero costare agli utenti costi fino a 150 milioni di dollari di addebiti indesiderati. Il 17 aprile 2019 l’app era stata bruscamente rimossa da Google Play, quindi sostituita il giorno seguente con una nuova versione completamente nuova pur mantenendo l’icona originale di 4shared con una nuova barra multifunzione. A partire dal 21 giugno, le installazioni del “nuovo” 4shared su Google Play, sprovvista del codice responsabile dell’attività sospetta, sono state più di 5 milioni.

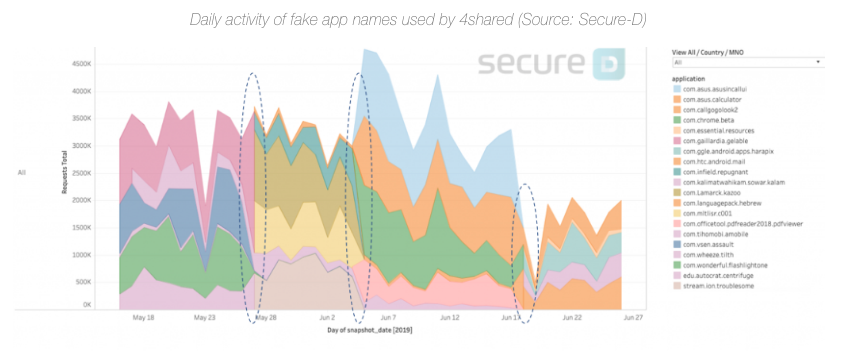

Continuando a monitorare l’attività di 4shared a giugno, Secure-D ha scoperto che l’app tentava di mascherare la propria identità mentre svolgeva attività sospette. Invece di apparire sotto il suo nome, assumeva i nomi di app legittime esistenti (come com.chrome.beta – la nuova versione beta del browser Chrome di Google) o non esistenti. L’app sembrava utilizzare più nomi falsi contemporaneamente che cambiava regolarmente e simultaneamente”, come dichiarato da Secure-D.

Secure-D ha registrato un elevato numero di abbonamenti sospetti avviati non intenzionalmente dagli utenti per servizi digitali di tariffe aeree non desiderate.

“Abbiamo acquistato uno dei dispositivi, che ha eseguito un numero elevato di tentativi di iscrizione dal suo proprietario e lo abbiamo portato nel nostro laboratorio per le indagini. Il telefono portatile era un SAMSUNG GALAXY J1 MINI PRIME, SM-J106 e aveva l’app 4shared installata. Il test è iniziato con un’analisi dinamica del dispositivo per rilevare e registrare il traffico di rete HTTP in entrata e in uscita dal dispositivo.

Durante il test, quando è stato tentato un abbonamento indesiderato è stato inviato un SMS di verifica dell’abbonamento. Ciò ha permesso agli esperti di Secure-D di isolare ed esaminare il traffico . L’analisi statica e comportamentale ha mostrato che l’applicazione 4shared comunicava con i server di comando e controllo e, successivamente, i reindirizzamenti multipli si collegavano al portale di acquisto per servizi digitali premium.

Su un’ulteriore analisi, gli SDK sono stati trovati contenenti URL con hardcoded occultati, creando la catena di reindirizzamento che portava agli abbonamenti indesiderati. Gli SDK incorporati sono stati progettati per navigare verso una serie di servizi pubblicitari e quindi eseguire “clic” automatici sugli annunci. Tutto ciò è avvenuto in modo invisibile sullo sfondo senza alcuna interazione dell’utente.

I collegamenti che hanno permesso il reindirizzamento al servizio di abbonamento e il collegamento al file JavaScript che esegue i clic automatici sono stati tutti ospitati su server completamente diversi, una chiara indicazione che una tecnica di fronting del dominio veniva utilizzata per mascherare l’identità del truffatore.

L’applicazione trasmetteva anche dati personali, inclusi deviceType, deviceId, userId, deviceCategory, sessions, activeDays, lastSession, AgeMin, AgeMax e Gender ai server situati nelle Isole Vergini britanniche e negli Stati Uniti. Questa operazione è abilitata con il consenso dell’utente. Secondo l’informativa sulla privacy di Google Play, gli utenti di 4share hanno la possibilità di acconsentire o meno alla raccolta e all’utilizzo delle proprie informazioni personali. Inoltre, l’analisi ha mostrato che 4shared per Android utilizza autorizzazioni intrusive che non sono correlate alle funzioni dichiarate”.

Secondo le indagini di Secure-D, “4shared è stato utilizzato in modo fraudolento e per frodare e reclamare introiti economici dalle reti pubblicitarie online con conseguenti gravi conseguenze per gli utenti finali”.

La questione comunque non è affatto semplice, poiché 4shared potrebbe addirittura essere una vittima in questa vicenda, visto che il componente che attivava gli abbonamenti a servizi a pagamento è sviluppato da un’altra società, l’Elephant Data, con sede legale ad Hong Kong. La società ha comunicato di essere totalmente all’oscuro del comportamento del codice sviluppato da Elephant Data.

Maggiori dettagli: https://www.upstreamsystems.com/secure-d-uncovers-4shared-android-app-triggers-suspicious-background-activity-generating-fake-clicks-subscriptions/

Fonte: Secure D Lab