Oggi giorno, potremmo tutti comunicare in piede equino. Sarebbe il caso se un consorzio di industrie indiane e sovietiche avesse voluto usare a scopi commerciali il frequency-hopping spread spectrum, un sistema brevettato nel lontano 1941 col nome di Secret Communication System e destinato alla trasmissione con le torpedini della marina militare.

Logicamente, alla ricerca di un nome facile da tenere

a mente ma legato ad un grande personaggio storico

soddisfacente per tutte le parti, questo ipotetico

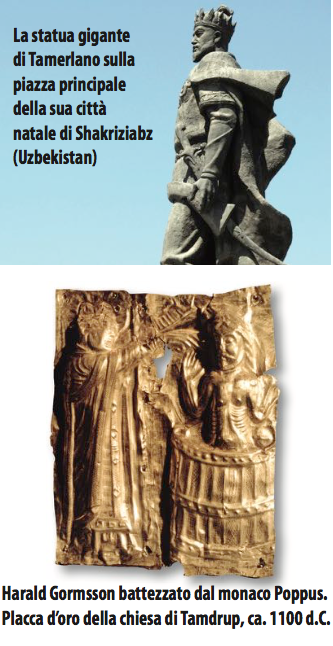

consorzio avrebbe optato per Tamerlano, il conquistatore

che ci ha trasmesso numerosi patrimoni dell’Umanità,

quali Samarcanda, Bukhara, Khiva, ma anche, tramite i suoi

figli che conquistarono l’India settentrionale, il celeberrimo Taj Mahal. Il suo nome, Timur-i-lang, significa Timur lo schioppo o anche Timur dal piede equino, una conseguenza a vita di una pesante caduta dal suo cavallo in gioventù.

Logicamente, alla ricerca di un nome facile da tenere

a mente ma legato ad un grande personaggio storico

soddisfacente per tutte le parti, questo ipotetico

consorzio avrebbe optato per Tamerlano, il conquistatore

che ci ha trasmesso numerosi patrimoni dell’Umanità,

quali Samarcanda, Bukhara, Khiva, ma anche, tramite i suoi

figli che conquistarono l’India settentrionale, il celeberrimo Taj Mahal. Il suo nome, Timur-i-lang, significa Timur lo schioppo o anche Timur dal piede equino, una conseguenza a vita di una pesante caduta dal suo cavallo in gioventù.

Il fato, però, aveva un piano diverso. Nel 1998, nel loro tentativo di connettere rapidamente senza cavo i diversi device informatici, fu un consorzio scandinavo fondato da Ericsson e Nokia a creare uno Special Interest Group (SIG) a questo scopo, in collaborazione coi giganti americani IBM ed Intel ed il giapponese Toshiba.

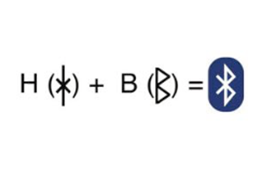

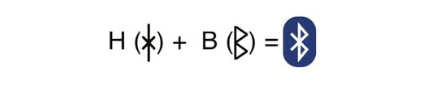

Durante la seduta tecnica nella quale vennero finalizzati i dettagli operativi nonché la messa sul mercato della tecnologia, si svolse un lungo dibattito sul nome da dare a questa nuova forma  di connettività. Fu allora che un ingegnere della Intel, Jim Kardach, appassionato di storia, suggerì di usare il dente blu (Blåtand). Questo soprannome, postumo1, è quello di Harald Gormsson, il primo sovrano vichingo convertito al cristianesimo che riuscì, anche tramite questa nuova religione2, a unire tutte le tribù della Danimarca, esattamente come la nuova tecnologia avrebbe permesso di unire tutti i device già muniti di una connessione wi-fi. Si trattava solo di una proposta all’interno del SIG, nell’attesa che le équipe marketing trovassero qualcosa di più seducente. Al contrario, queste ultime rimasero colpite da Harald e riuscirono a creare rapidamente un logo. Per fare ciò, hanno combinato, all’interno di un’ovale blu come il colore del dente, le lettere runiche H (di Harald) e B (di Blåtand).

di connettività. Fu allora che un ingegnere della Intel, Jim Kardach, appassionato di storia, suggerì di usare il dente blu (Blåtand). Questo soprannome, postumo1, è quello di Harald Gormsson, il primo sovrano vichingo convertito al cristianesimo che riuscì, anche tramite questa nuova religione2, a unire tutte le tribù della Danimarca, esattamente come la nuova tecnologia avrebbe permesso di unire tutti i device già muniti di una connessione wi-fi. Si trattava solo di una proposta all’interno del SIG, nell’attesa che le équipe marketing trovassero qualcosa di più seducente. Al contrario, queste ultime rimasero colpite da Harald e riuscirono a creare rapidamente un logo. Per fare ciò, hanno combinato, all’interno di un’ovale blu come il colore del dente, le lettere runiche H (di Harald) e B (di Blåtand).

Con più di 2.5 miliardi di strumenti TIC dotati di questa funzionalità, Bluetooth è destinato ad un brillante avvenire3. Ma è sicuro farne uso?

Come per tutti gli strumenti molto popolari, la risposta è sì, ma con la più grande cautela. Bluetooth è stato pensato per un uso libero, rapido ed affidabile, e non possiede una robustezza particolare. Numerosi metodi per piratare un device via Bluetooth ci sono noti, così come le contromisure da adottare4.

A settembre del 2017, il Cert US5 nonché numerose testate specializzate dettero l’allarme sull’esistenza di una nuova breccia, usata da un intruso soprannominato “Dubbed Blueborne” 6, che si sostituisce alla connessione legittima e permette così di infiltrare PC, smartphone e tablet tramite la funzionalità Bluetooth, indifferentemente dal sistema operativo (PC, iOS, Android, Linux-Kernel).

Apple e Microsoft hanno rapidamente garantito le patch necessarie, facendo sì che gli utilizzatori dei sistemi iOS10 e Microsoft, doverosamente aggiornati, siano ormai protetti, ma non gli smartphone ed altri device che usano Android.

Per noi tutti, la prima precauzione di base da prendere è di spegnere sistematicamente le connessioni Bluetooth quando non sono utilizzate, come fece notare giustamente il sottotitolo dell’articolo di Verge che svelò al pubblico il nuovo attacco: “A good reason to turn off Bluetooth when you’re not using it”.

Come altri exploit prima di lui, Dubbed Blueborne non poteva effettivamente derubare le sue vittime se non si trovavano nel perimetro di ricezione/trasmissione dello strumento del pirata e se la funzione Bluetooth del loro dispositivo non era attivata.

Se lavorate però nel quadro della sicurezza d’impresa, vi sono diverse misure supplementari da implementare nonché perimetri di sicurezza da stabilire.

A questo scopo, il National Institute of Standards and Technologies (NIST ) ha pubblicato nel 2016 un manuale completo, la “Guide to Bluetooth Security”, oggi alla sua seconda edizione consultativa. Quest’opera, dedicata ai CISO, CSO e CIO ma anche ai Risk Manager, è un «must» da scaricare e da leggere per poter poi prendere le buone decisioni in funzione di ogni zona dell›ecosistema da difendere7. In complemento – o in alternativa – il supporto del corso “Bluetooth Security” del Prof. Antan Giousouf del Dipartimento di Sicurezza delle Comunicazioni dell’Università della Ruhr 8, col suo stile limpido e le sue numerose illustrazioni, permette di farsi rapidamente una visione olistica sulla problematica e di prendere le misure idonee, godendo di una lettura meno tecnica rispetto a quella della guida del NIST.

1. Questo soprannome appare per la prima volta in fonti datate una trentina d’anni dopo la morte del sovrano. Nessuna attestazione contemporanea è stata rinvenuta, tantomeno sulle iscrizioni ordinate dallo stesso Harald, come ad esempio la stele sacra con epigrafe runica che fece erigere nel santuario di Jelling: cfr. A. Pedersen, Monumenterne i JellingFornyettraditionpåtærsklentil en nytid (The JellingMonuments – Expressions of tradition on the threshold of a new era), in M. ManøeBjerregaard, M. Runge (eds.) At være i centrumMagtogminde – højstatusbegravelser i udvalgte centre 950-1450 Rapport fra tværfagligt seminar afholdt i Odense, 10. februar 2016, vol. 1, Odense 2017, pp. 5-22. SuHarald, si veda l’eccellente libretto del Prof. Sven Rosborn di Malmö (A unique object from Harald Bluetooth’s time?, Malmö 2016),nonché l’opera collettivadi J. Langer, M. LutfeAyoub (eds.), Unraveling the Vikings: Studies of Medieval Norse Culture (Desvendandoosvikings: studos de cultura nórdicamedieval), Pessoa 2016

2. Cf. H. Janson, Vikingarochkristendom. Någrahuvudlinjer i ochkringdenkyrkopolitiskautvecklingen i Nordenca. 800-1100, in Historieforum: Tidskriftförhistoriskdebatt, nr 2 (2009), pp. 58-88

3. Informazioni tratte da “A short history of Bluetooth”, articolo pubblicato dalla Nordic Semiconductor all’indirizzo: https://www.nordicsemi.com/eng/ News/ULP-Wireless-Update/A-short-history-of-Bluetooth

4. cf. K. Haataja, K. Hyppönen, S. Pasanen, P. Toivanen, Bluetooth Security Attacks. Comparative Analysis Attacks and Countermeasures, Cham 2013 (Springer ed.), 88 pp.

5. Scheda tecnica su Dubbed Blueborne e le sue funzionalità : https://www. kb.cert.org/vuls/id/240311

6. https://www.theverge.com/2017/9/12/16294904/bluetooth-hack-exploit- android-linux-blueborne

7. https://csrc.nist.gov/publications/drafts/800-121/sp800_121_r2_draft.pdf

8. https://www.emsec.rub.de/media/crypto/attachments/files/2011/04/ seminar_giousof_bluetooth.pdf