Il Consiglio direttivo della BCE ha approvato nella primavera del 2017 la strategia di supervisione per la resilienza cibernetica delle infrastrutture di mercato europee con il fine di assicurare un’applicazione comune e coerente con la Guidance on cyber resilience for financial market infrastructures (1) nell’ambito dell’Eurosistema. Fra le iniziative vi è anche la predisposizione di un quadro di riferimento per l’esecuzione di test avanzati sui sistemi informativi.

Vediamone in breve le principali caratteristiche.

Con la denominazione di TIBER(2)-EU viene identificato un framework comune transnazionale per l’esecuzione di test che prevede l’uso di una varietà di tecniche per simulare un attacco alle funzioni critiche di un’entità e ai sistemi sottostanti (cioè persone, processi e tecnologie) al fine di valutarne la resilienza.

Gli obiettivi sono aiutare le entità a ottenere informazioni sulle loro capacità di protezione, rilevamento e risposta e per aiutarle a combattere gli attacchi informatici.

Il framework facilita inoltre i test per le entità transfrontaliere sotto la supervisione di diverse autorità, facilitando un approccio europeo armonizzato nei confronti dei test basati sull’intelligence che imitano le tattiche, le tecniche e le procedure dei veri hacker.

Tale attività, come è noto soprattutto a chi ha partecipato anche ad altre tipologie di test (come ad esempio quelle sulla business continuity) sono rischiose (e costose) e vanno accuratamente preparate.

Questo fa sì che i rischi che derivano da tali azioni, quali l’individuazione di informazioni sulle vulnerabilità dell’entità sottoposta a test ed altre informazioni riservate da parte dei soggetti che partecipano alle attività di verifica, nonché possibili malfunzionamenti o anche la perdita o diffusione di dati, devono essere preventivamente individuati e gestiti.

È inoltre particolarmente importante che tali test siano effettuati da soggetti particolarmente qualificati e che offrano adeguate garanzie; il framework quindi fornisce anche indicazioni su come effettuare una valutazione dei possibili fornitori.(3)

Gli obiettivi di TIBER-EU comprendono fra gli altri:

– migliorare la cyber resilienza delle entità e del settore finanziario in generale;

– standardizzare e armonizzare il modo in cui le entità eseguono i test in tutta l’UE, garantendo al contempo a ciascuna giurisdizione un certo grado di flessibilità per adattare il quadro in base alle sue specificità;

– fornire indicazioni alle autorità su come stabilire, attuare e gestire questa forma di test a livello nazionale o europeo;

– valutare anche gli aspetti giurisdizionali per i test di entità multinazionali;

– favorire la cooperazione internazionale fra i vari soggetti coinvolti;

– etc.

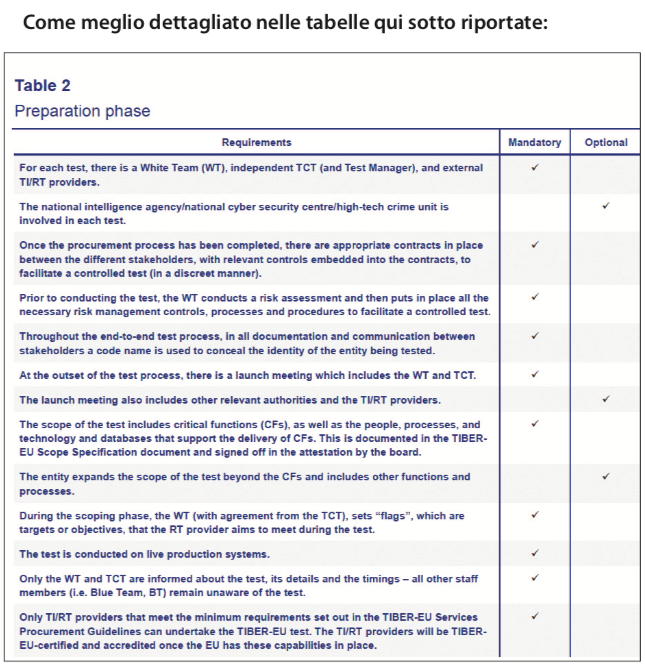

Lo svolgimento dei test secondo il processo TIBER-UE prevede tre fasi:

– una fase di preparazione

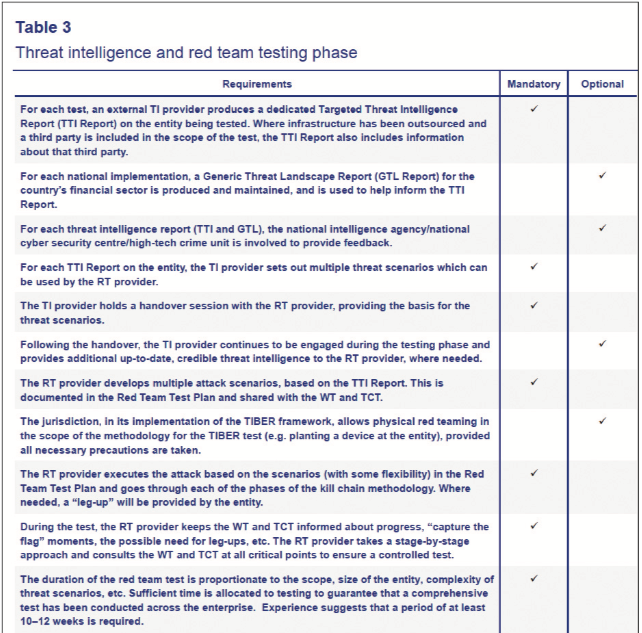

– la fase di test

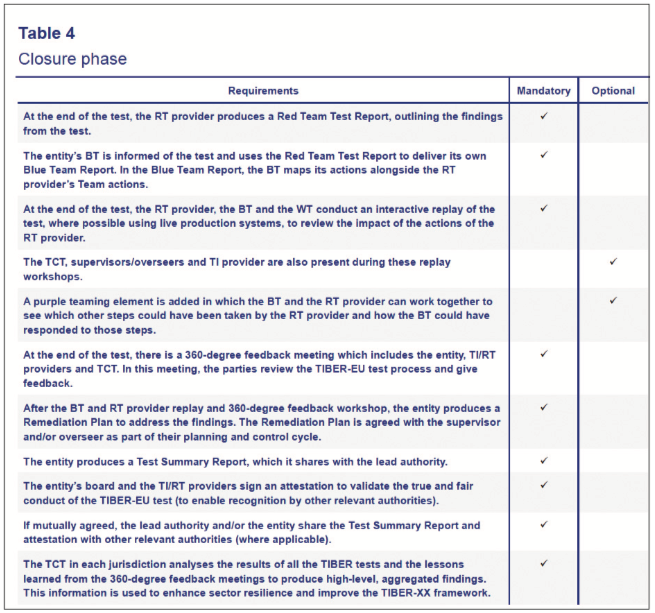

– una fase di chiusura

I test TIBER-UE devono essere eseguiti senza la conoscenza della sicurezza dell’entità target o della capacità di risposta (ovvero Blue Team, BT). Solo un piccolo gruppo dell’entità, indicato come White Team (WT), conosce il test. Questo per garantire che il test sia in grado di valutare l’efficacia dell’entità target in grado di proteggere i suoi sistemi critici e l’efficacia con cui è in grado di rilevare e rispondere agli attacchi.

L’intelligence-led red team testing (o red teaming). (4)

Per misurare la qualità delle difese di un’impresa target viene in primo luogo chiesto a un gruppo di investigatori (threat intelligence providers) di valutare le modalità attraverso le quali soggetti ostili potrebbero sfruttare le vulnerabilità organizzative, procedurali e tecnologiche dell’organizzazione, e di descrivere tali vulnerabilità in un targeted threat intelligence report. Sulla base di tale rapporto, un secondo gruppo indipendente di “pseudo- attaccanti” (denominato red team, secondo un’espressione mutuata dalle esercitazioni militari) pianifica ed esegue appositi esercizi di simulazione allo scopo di valutare le difese dell’obiettivo dell’aggressione.

Le pubblicazioni del framework

La descrizione della metodologia è raccolta in 3 diverse pubblicazioni:

1) TIBER-EU FRAMEWORK – How to implement the European framework for Threat Intelligence-based Ethical Red Teaming

Che descrive nel dettaglio le modalità per l’esecuzione dei test, come sopra evidenziato

2) TIBER-EU Framework – Services Procurement Guidelines

Che fornisce, ad esempio, i requisiti dei Threat Intelligence Provider, dei Red Team Provider e gli strumenti per la loro valutazioni, quali ad esempio questionari e check list, come quella qui sotto parzialmente riprodotta:

Example of TI provider agreement checklist

Clause

Intellectual property

– The contract includes agreements on intellectual property (IP), stating that IP remains with the entitled party.

Non-disclosure agreement

– The contract has a non-disclosure agreement, stating as a minimum that:

– information will not be used outside of the context of TIBER-EU

– information will only be used for the purpose for which it was provided/collected; and

– the TI provider must ensure that all staff involved in the service (including staff provided by external parties) adhere to the agreements made concerning security and confidentiality.

Sharing threat intelligence information

– The threat intelligence report that the entity receives is the property of the entity. The entity therefore has the right to share this information with other relevant parties. The TI provider cannot share this information with any other party without the prior approval of the entity.

Information security

-The TI provider demonstrates its security measures and procedures and how these operate. For example:

– the TI provider has a security policy, approved by its Board of Directors;

– the TI provider has a demonstrable effective Information Security Management System;

– information security is an integral part of the TI provider’s risk management processes;

– every risk-mitigating measure, including those regarding information security, is documented and reviewed regularly;

– information systems used for storing and processing information regarding the entity are adequately protected and secured using state of the art methods, including periodical penetration tests and vulnerability assessments;

– information asset management is in place including inventories, retention and secure deletion and destruction;

– all information related to TIBER-EU is accessed on a need to know basis. This is controlled by a combination of pro-cedural and technical measures, and all access to this

information is logged and monitored.

Viene anche fornita una tabella con un elenco delle possibili certificazioni che qualificano il personale addetto alle operazioni e le stesse strutture che si offrono quali TI o RT provider.

3) TIBER-EU White Team Guidance – The roles and responsibilities of the White Team in a Threat Intelligence-based Ethical Red Teaming test, che indica i ruoli e le responsabilità del White Team.

Come per tutte le altre normative e pubblicazioni nell’ambito della sicurezza emanate dalle istituzioni nazionali od europee, anche in questo caso è possibile anche da parte di aziende di altri settori utilizzare questi documenti, liberamente accessibili sul sito della Banca Centrale Europea (5), quali buone pratiche di riferimento.

1 Pubblicata nel 2016 dal CPMI-Iosco, la guidance indica metodi e strumenti per garan- tire la continuità operativa delle infrastrutture di mercato in caso di attacchi cibernetici

2 TIBER, ovveroThreat Intelligence-based Ethical Red Teaming

3 TIBER-EU Framework Services Procurement Guidelines

4 Tratto da: Sicurezza cibernetica:il contributo della Banca d’Italia e dell’Ivass

5 https://www.ecb.europa.eu/pub/pdf/other/ecb.tiber_eu_framework.en.pdf