I ricercatori della sicurezza hanno scoperto questa settimana una nuova varietà di ransomware destinata agli utenti macOS.

Chiamato OSX.ThiefQuest (o EvilQuest*), questo ransomware è diverso dalle precedenti minacce ransomware per macOS perché oltre a crittografare i file della vittima, ThiefQuest installa anche un keylogger, una shell inversa e ruba i file relativi al portafoglio di criptovaluta da host infetti.

“Grazie a queste capacità, l’aggressore può mantenere il pieno controllo su un host infetto”, ha affermato Patrick Wardle, ricercatore capo della sicurezza presso Jamf. Ciò significa che anche se le vittime pagassero, l’attaccante avrebbe comunque accesso al proprio computer e continuerebbe a rubare file e colpi di tastiera.

Indagano su ThiefQuest anche Thomas Reed, direttore di Mac & Mobile presso Malwarebytes e Phil Stokes, ricercatore di sicurezza macOS presso SentinelOne. Reed e Stokes stanno attualmente cercando una vulnerabilità o un bug nello schema di crittografia del ransomware che potrebbe essere sfruttato per creare un decryptor e aiutare le vittime infette a recuperare i propri file senza pagare il riscatto.

Ma il ricercatore che per primo ha individuato il nuovo ransomware ThiefQuest è il ricercatore di sicurezza K7 Lab, Dinesh Devadoss.

Devadoss ha twittato la sua scoperta il 29 giugno. Tuttavia, nuove prove emerse nel frattempo hanno rivelato che la minaccia sia stata, in realtà, distribuita da inizio mese. Subito dopo, pare che Malwarebytes abbia trovato ThiefQuest nascosto all’interno del software macOS piratato caricato su portali torrent e forum online, come una versione piratata dell’app di produzione musicale Ableton, il software di mixaggio DJ Mixed In Key e lo strumento di sicurezza Little Snitch. Tuttavia, Reed ritiene che il ransomware sia molto probabilmente distribuito in modo più ampio, sfruttando molte più altre app di queste tre.

Wardle, che ha pubblicato un’analisi tecnica approfondita di ThiefQuest ha affermato che il malware è piuttosto semplice, poiché si muove per crittografare i file dell’utente non appena viene eseguito.

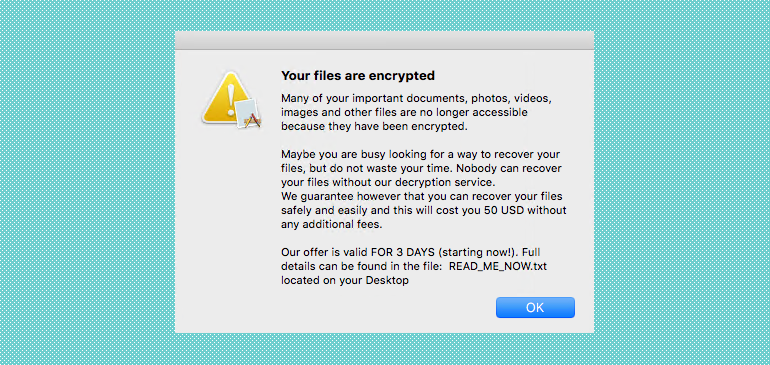

Una volta terminato lo schema di crittografia dei file, viene mostrato all’utente un popup che informa la vittima che sono stati infettati e i loro file crittografati.

Successivamente, la vittima è diretta ad aprire una nota di riscatto sotto forma di un file di testo che è stato inserito sul desktop. Il ransomware può crittografare qualsiasi file con le seguenti estensioni: .pdf, .doc, .jpg, .txt, .pages, .pem, .cer, .crt, .php, .py, .h, .m, .hpp, .cpp, .cs, .pl, .p , .p3, .html, .webarchive, .zip, .xsl, .xslx, .docx, .ppt, .pptx, .keynote, .js, .sqlite3, .wallet, .dat

Al termine del processo di crittografia, il ransomware installa un keylogger per registrare tutte le sequenze di tasti dell’utente, una shell inversa in modo che l’attaccante possa connettersi all’host infetto ed eseguire comandi personalizzati e cercherà anche di rubare i seguenti tipi di file, generalmente utilizzati da applicazioni del portafoglio di criptovaluta.

- “Wallet.pdf”

- “Wallet.png”

- “Key.png”

- “.P12 *”

Reed ha osservato che il ransomware tenta anche di modificare i file specifici del meccanismo di aggiornamento di Google Chrome e di utilizzarli come forma di persistenza sugli host infetti.

“A questi file [aggiornamento Chrome] è stato anteposto il contenuto del file patch , il che ovviamente significherebbe che il codice dannoso verrà eseguito quando viene eseguito uno di questi file”, ha affermato Reed.“Tuttavia, Chrome vedrà che i file sono stati modificati e sostituirà i file modificati con copie pulite non appena viene eseguito, quindi non è chiaro quale sia lo scopo qui.”

Inoltre, i ricercatori hanno notato che ThiefQuest non include un metodo attraverso il quale le vittime potrebbero contattare gli autori di ransomware o un metodo attraverso il quale gli autori di malware potrebbero tracciare i pagamenti. Ciò significa che le vittime che pagano probabilmente non riceveranno una chiave di decrittazione per recuperare i propri file, in quanto il gruppo ThiefQuest non ha modo di dire chi ha pagato e chi no.

Tutte le vittime infette da questo punto dovrebbero considerare i loro dati persi per sempre, a meno che i ricercatori non trovino un modo per violare la crittografia e recuperare i propri file.

Una teoria che sta diventando sempre più popolare mentre i ricercatori continuano ad analizzare il codice è che ThiefQuest è iniziato come un normale infostealer, ma è stato successivamente ampliato in ransomware con un modulo di crittografia dei file di bassa qualità che ha finito per distruggere i file degli utenti.

Agli utenti è sempre consigliato di non scaricare software da siti sconosciuti o torrent che condividono contenuti gratuiti o pirata.

*il 2 luglio i ricercatori di sicurezza, per evitare confusione, hanno rinominato il ransomware da EvilQuest a ThiefQuest, poiché richiesto dal produttore di Chaosoft Games: il nome precedente era utilizzato per uno dei loro giochi.

https://labs.k7computing.com/?p=20553

https://blog.malwarebytes.com/mac/2020/06/new-mac-ransomware-spreading-through-piracy/