I ricercatori di Securonix Threat hanno identificato un campione unico di una campagna malware basata su Golang tracciata come GO#WEBBFUSCATOR. La nuova campagna incorpora una strategia interessante sfruttando la famigerata immagine del campo profondo scattata dal telescopio James Webb e i payload offuscati del linguaggio di programmazione Golang per infettare il sistema di destinazione con il malware.

L’infezione iniziale avviene tramite un’e-mail di phishing contenente un allegato di Microsoft Office (Geos-Rates.docx in questo caso). Il documento include un riferimento esterno nascosto all’interno dei metadati del documento. Quando il documento viene aperto, viene scaricato un template dannoso e salvato nel sistema. Simile a quello di una macro di Office tradizionale, il template contiene uno script VB che avvierà la prima fase di esecuzione del codice per questo attacco una volta che l’utente abilita le macro. Il codice della macro VBA dannoso è impostato per essere eseguito automaticamente una volta abilitate le macro.

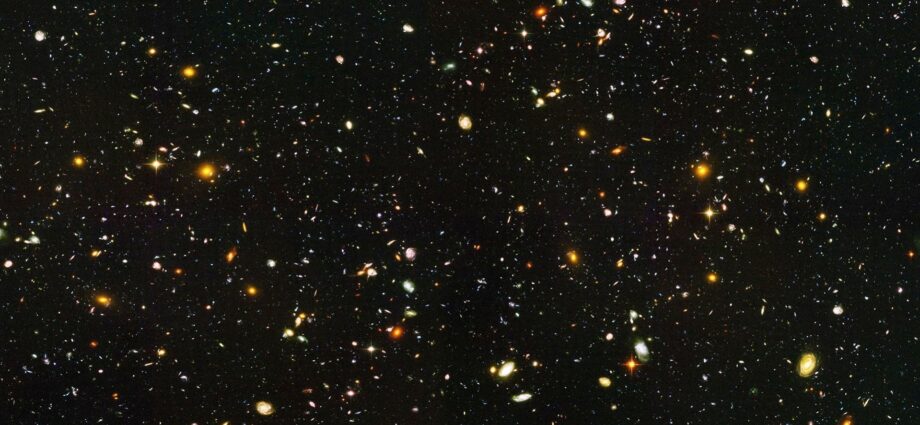

Una volta eseguita la macro, viene scaricato un file immagine “OxB36F8GEEC634.jpg” che appare come immagine del Primo Deep Field catturato da JWST. L’immagine include un payload con codifica Base64 mascherato da certificato incluso. Al momento della pubblicazione, questo particolare file non è rilevato da tutti i fornitori di antivirus secondo VirusTotal.

Il payload con codifica Base64, una volta decrittografato, è un eseguibile di Windows a 64 bit (1,7 MB) chiamato “msdllupdate.exe”. Il binario impiega più tecniche di offuscamento per evitare il rilevamento e rendere difficile l’analisi.

Gli esperti hanno riscontrato molte stringhe offuscate utilizzando ROT25. Oltre a questo, il binario viene compilato utilizzando anche il linguaggio di programmazione Go e offuscato utilizzando una tecnica moderna che aiuta nella controanalisi forense soprannominata Gobfuscation.

Una volta eseguito, il malware crea connessioni DNS univoche. Gli esperti, osservando le stringhe URL, hanno determinato che il file binario stava sfruttando una tecnica di esfiltrazione dei dati DNS inviando query DNS univoche a un server DNS C2 di destinazione.

“Questa tecnica funziona inviando una stringa crittografata aggiunta alla query DNS impostata come sottodominio. Abbiamo osservato un comportamento simile con strumenti di esfiltrazione DNS come DNSCAT2. I messaggi crittografati vengono letti e non crittografati sul server C2, rivelandone così il contenuto originale. Questa pratica può essere utilizzata per stabilire un canale crittografato per comando e controllo o per esfiltrare dati sensibili”, si legge nell’analisi.

I domini C2 impiegati in questa campagna sono stati registrati a fine maggio 2022. I ricercatori hanno condiviso gli Indicators of Compromise (IoC) insieme alle tecniche MITRE ATT&CK.

“Nel complesso, i TTP osservati con GO#WEBBFUSCATOR durante l’intera catena di attacco sono piuttosto interessanti. L’uso di un’immagine legittima per costruire un binario Golang con Certutil non è molto comune nella nostra esperienza o tipico e qualcosa che stiamo monitorando da vicino. È chiaro che l’autore originale del file binario ha progettato il carico utile tenendo presenti sia alcune banali metodologie di rilevamento contro-forense che anti-EDR”, conclude la relazione.

https://securityaffairs.co/wordpress/135090/malware/gowebbfuscator-james-webb-space-telescope.html