“SandboxEscaper” questa volta non è il nome di un malware o di un gruppo hacker, bensì è il nome della ricercatrice/ ricercatore che ha pubblicato online una nuova vulnerabilità 0- Day che insiste sulle piattaforme Windows. A discapito delle procedure di disclousure, che tecnicamente vedrebbero coinvolte prima della pubblicazione online le aziende interessate dalla vulnerabilità scoperta, la ricercatrice ha pubblicato lo 0-day su internet senza alcun preavviso . (SandboxEsacaperBug)

Come riportato anche dal CERT-PA la vulnerabilità affligge i sistemi Microsoft Windows 10 ma, anche se si operano opportune modifiche, può essere sfruttata anche su tutti gli altri sistemi Windows a 32 bit da XP e Server 2003. (Un paio d’ore prima della pubblicazione di questo articolo, però, la ricercatrice ha pubblicato anche il codice per le versioni a 64 bit dei sistemi Microsoft.)

La vulnerabilità risiede nel processo “Utilità di pianificazione di Windows” e permetterebbe ad un utente malintenzionato di eseguire un file .job non valido che sfrutta un difetto nel modo in cui tale processo modifica le autorizzazioni DACL (Elenco Controllo Accesso Discrezionale) per un singolo file.

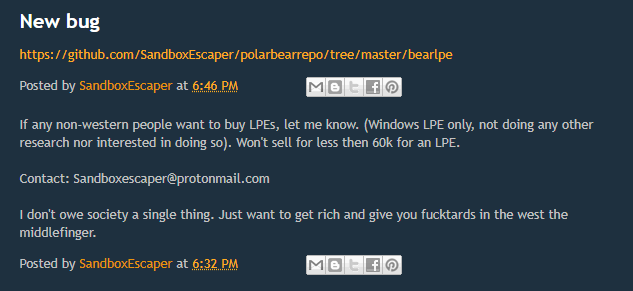

Una volta sfruttata, la vulnerabilità permette di eseguire un LPE (Local Privilege Escalation) consentendo ad un attaccante di elevare i propri privilegi ed ottenere l’accesso amministrativo del sistema.

SandbosEscaper non è solito pubblicare vulnerabilità senza avvertire preventivamente il produttore, tanto che 2018, ha rilasciato e pubblicato online i seguenti 0-day per Windows:

- LPE in Advanced Local Procedure Call (ALPC)

- LPE in Microsoft Data Sharing (dssvc.dll)

- LPE in ReadFile

- LPE nel sistema Windows Error Reporting (WER)

Non essendo ad oggi disponibile una patch, la vulnerabilità in oggetto potrebbe essere sfruttata per campagne di distribuzione di malware massive.

Il consiglio del CERT-PA

In attesa del rilascio della Patch, si consiglia di non aprire file ricevuti da fonti sconosciute e di attuare azioni di mitigazione/informative verso gli utenti nell’attesa del rilascio della patch ufficiale e/o del prossimo patch Tuesday di Microsoft previsto per martedì 11 giugno 2019.

Fonte: CERT-PA