Pochi giorni fa è stata scoperta una vulnerabilità che consente ad hacker, malware o applicazioni non autorizzate di bypassare localmente alcune nuove funzionalità di sicurezza del sistema operativo OSX Mojave.

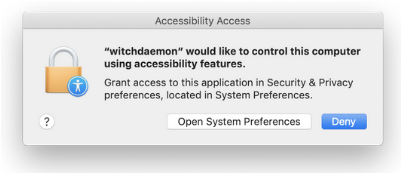

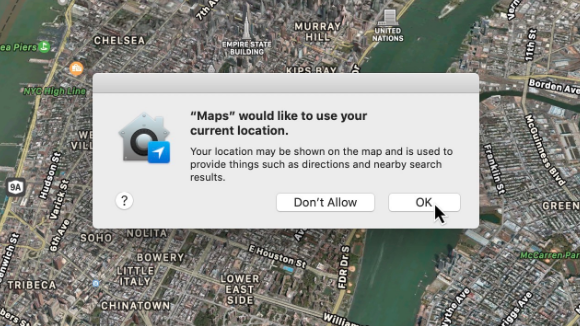

In particolare, la vulanerabilità interessa la funzionalità che avvisa gli utenti ogni qual volta un’applicazione desidera accedere a telecamera, microfono, eventi, contatti, posizione, foto, backup, dati di Safari, cronologia e database di posta o quando un’app tenta di ottenere privilegi di amministratore o controllo remoto dei processi. Per consentire l’avvio di questi processi infatti è necessario che l’utente fisicamente clicchi sul pulsante “Allow” o “ok”.

Questa funzionalità ha incontrato fin da subito diversi problemi. Nel 2018 uno dei primi a scoprire le vulnerabilità della nuova funzionalità è stato Patrick Wardle, co-fondatore e Chief Research Officer di Digita Security, una società specializzata in prodotti e servizi di sicurezza per macOS.

Come viene sfruttata la vulnerabilità

Si tratta di attacchi che sfruttano il “Synthetic Clicks” cioè i clic del mouse programmati e invisibili generati da un programma software anziché umano. Banalmente la vulnerabilità permette a un attacker di fare click nelle finestre di dialogo che mostrano avvisi di sicurezza senza che l’utente possa accorgersene. Gli hacker infatti potrebbero cliccare (automaticamente) sul pulsante “Allow” per autorizzare prompt di sicurezza [1] visualizzati dal sistema, caricare estensioni del kernel o eseguire applicazioni non certificate o comunque compromesse.

Vale la pena notare che questo attacco può essere svolto solo se l’attaccante ha avuto comunque accesso al Mac prima di eseguire l’exploit rappresentando cosi la seconda fase di un attacco mirato. Wardle ha tuttavia dichiarato che per eseguire questo attacco non sono richiesti privilegi speciali da Admin.

Dal 2018 la vulnerabilità è ancora presente sui sistemi macOS

Questi attacchi “Synthetic Clicks” sono per i sistemi operativi macOS una vera e propria spina nel fianco. Per quasi due anni, Wardle ha testato le contromisure di Apple volte a prevenire l’abuso di “Synthetic Clicks” dichiarando tuttavia che “Apple has struggled to prevent [synthetic click] attacks.” Già nel settembre 2018 l’informatico scoprì ben 6 punti deboli del macOS Mojave che coinvolgevano Bluetooth, App Store, Application Firewall, Auto Unlock, Crash Reporter, Kernel e Security.

Ecco un esempio di una (oramai ex) vulnerabilità 0-day di Bypass della protezione della Privacy del sistema Mojave del sistema 10.13 che con il rilascio della versione 10.14 di Mojave è stata risolto)

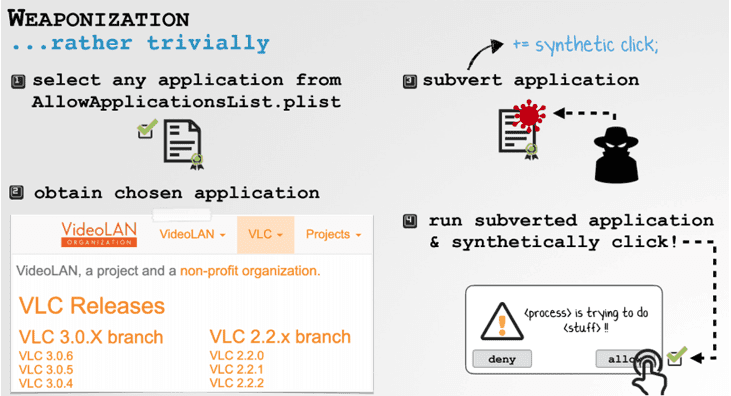

I problemi di Apple con il Synthetic Click però non sono stati totalmente risolti tant’è vero che proprio Wardle ha nuovamente scoperto che i sistemi operativi di Cupertino sono ancora vulnerabili. Nello specifico il nuovo Bug impatta il sistema Transparency Consent and Contro (TCC) di macOS, che possiede i database per le impostazioni di controllo della privacy, compreso il componente a cui ogni applicazione può accedere. Il sistema include anche un database di compatibilità, memorizzato in un file denominato AllowApplicationsList.plist che elenca le app e le versioni delle app a cui è consentito accedere a varie funzionalità di privacy e sicurezza, inclusi eventi sintetici.

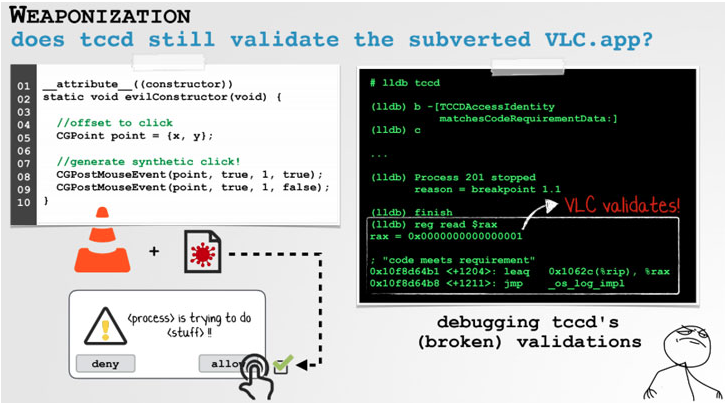

L’esempio che ha dimostrato Wardle durante la seconda edizione della conferenza sulla sicurezza “Objective by the Sea” tenutasi a Monaco questo fine settimana, utilizzava sfruttava il famoso programma VLC. Wardle dice: “VLC è sulla lista, quindi in teoria Apple sta tentando di verificare che quando vede un’app chiamata VLC, è davvero VLC.app, e che è una versione incontaminata (non modificata), controllando il codice dell’app – e firma (vale a dire la firma certificata dallo sviluppatore VLC e che la sua validità). Il problema” aggiunge “è che la verifica è incompleta, quindi finiscono solo per verificare che l’app sia firmata da chi pensano che dovrebbe essere (cioè VLC, firmata VLC developer), ma non controlla i relativi codice eseguibili o le risorse dell’applicazione“.

Basti pensare ad un classico Plug-in (anche senza firma) che se lanciato in VLC può diventare il veicolo per infettare con un malware il pc della vittima. In questo caso, non essendoci il controllo, il plug-in non viene controllato e il malware può tranquillamente auto-installarsi o eseguire i comandi che l’hacker ha impostato.

“Credo che una patch sia in lavorazione, anche se non conosco la timeline della sua uscita“, ha detto Wardle.

[1] Un prompt di sicurezza viene visualizzato per richiedere conferma prima di consentire l’esecuzione del contenuto Java nel browser.Fonte: Hacker News